Implementación de SAML ID de Microsoft Entra

Este artículo contiene ayuda específica de Azure para configurar el inicio de sesión con SSO a través de SAML 2.0. Para obtener ayuda para configurar el inicio de sesión con SSO para otro IdP, consulte Configuración de SAML 2.0.

La configuración implica trabajar simultáneamente con la aplicación web de Bitwarden y el Portal de Azure. A medida que avanza, recomendamos tener ambos fácilmente disponibles y completar los pasos en el orden en que están documentados.

consejo

Already an SSO expert? Skip the instructions in this article and download screenshots of sample configurations to compare against your own.

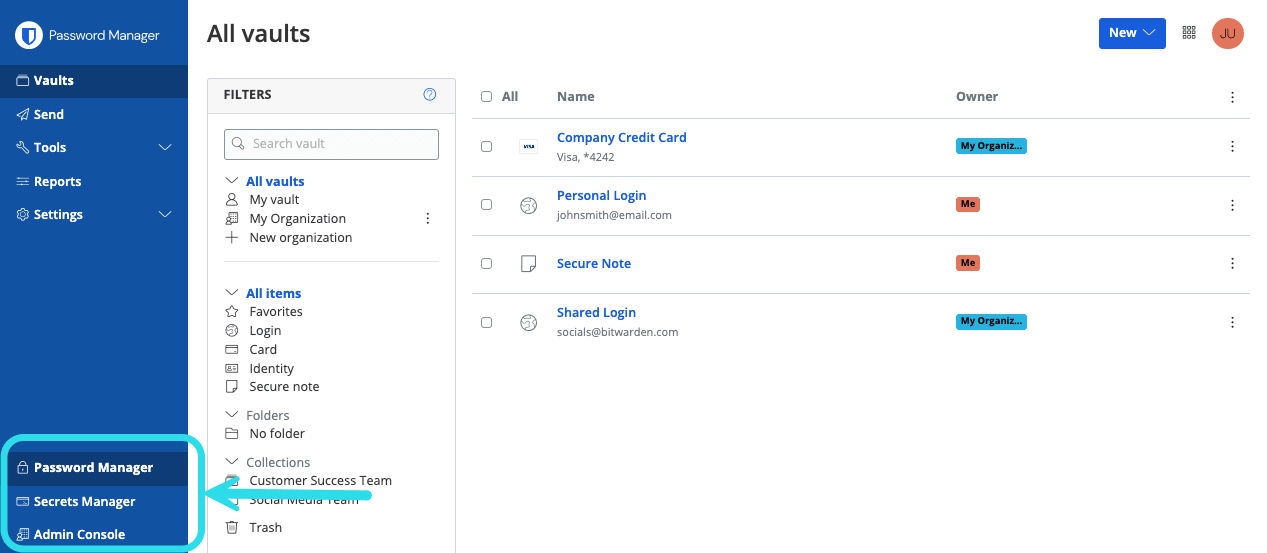

Inicia sesión en la aplicación web de Bitwarden y abre la Consola de Administrador utilizando el cambiador de producto ():

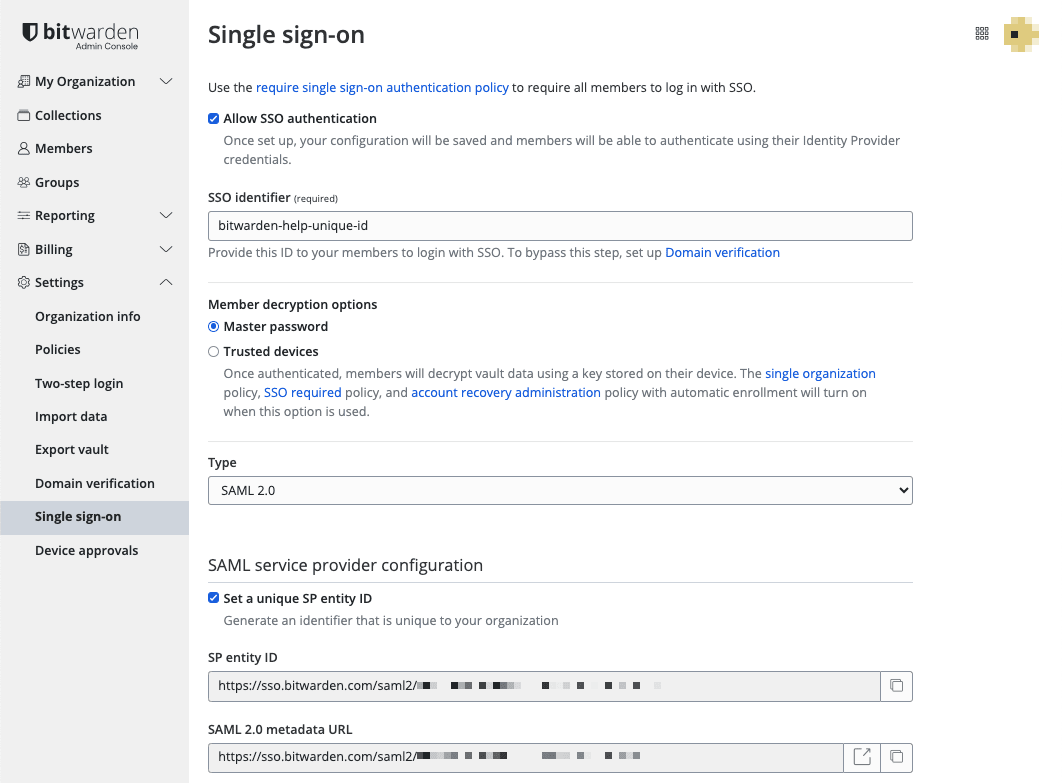

Abra la pantalla de Ajustes → Inicio de sesión único de su organización:

Si aún no lo has hecho, crea un identificador SSO único para tu organización y selecciona SAML del menú desplegable de Tipo. Mantén esta pantalla abierta para fácil referencia.

Puedes desactivar la opción Establecer una ID de entidad SP única en esta etapa si lo deseas. Hacerlo eliminará su ID de organización de su valor de ID de entidad SP, sin embargo, en casi todos los casos, se recomienda dejar esta opción activa.

consejo

Hay opciones alternativas de descifrado de miembro. Aprenda cómo comenzar a usar SSO con dispositivos de confianza o Conector de clave.

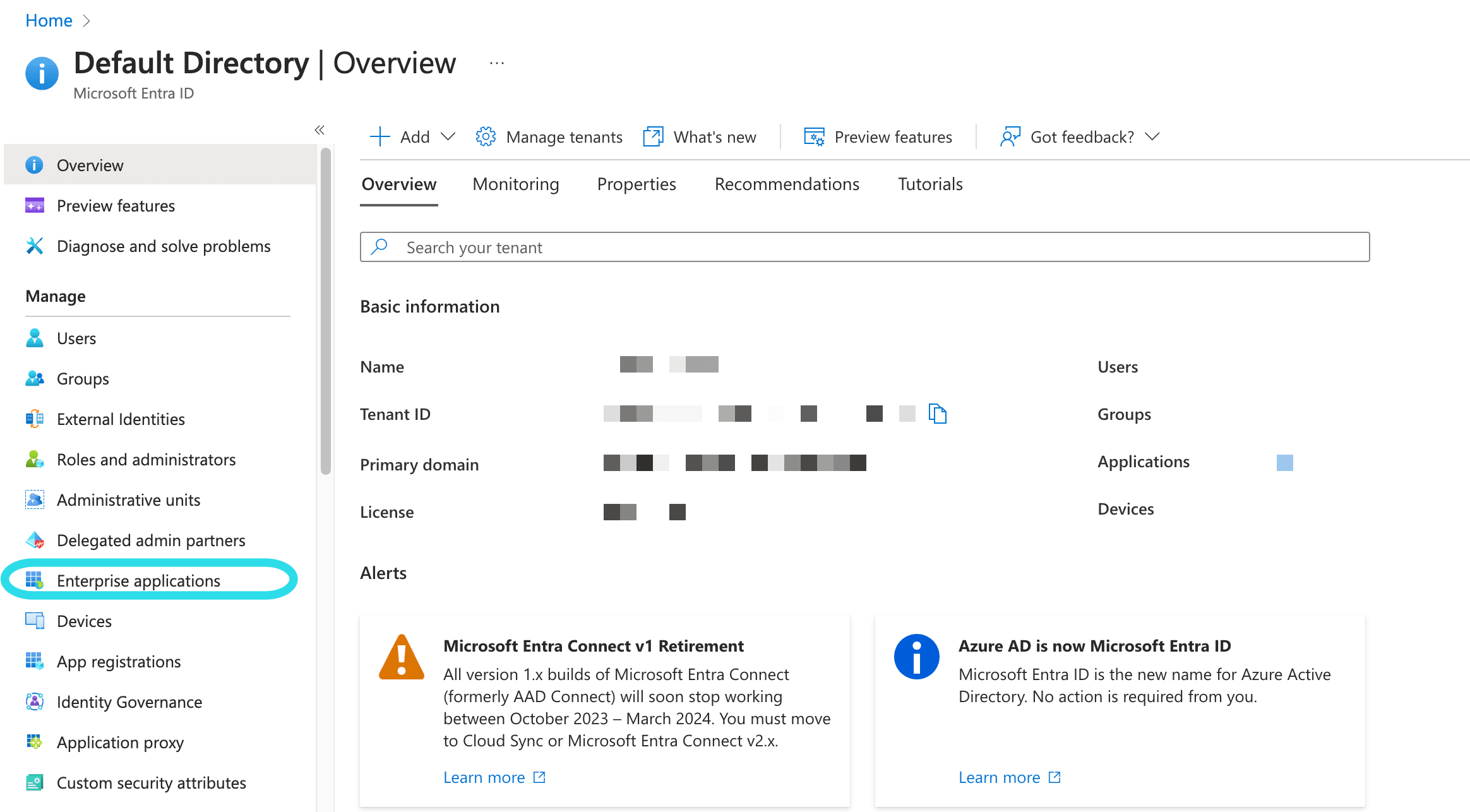

En el Portal de Azure, navegue a Microsoft Entra ID y seleccione Aplicaciones de Empresa desde el menú de navegación:

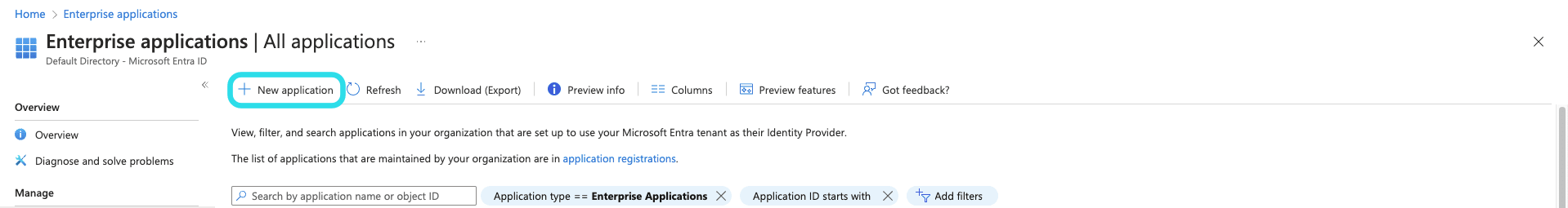

Seleccione el botón Nueva aplicación:

En la pantalla de Galería de ID de Entra de Microsoft, selecciona el botón Crea tu propia aplicación:

En la pantalla de Crear tu propia aplicación, dale a la aplicación un nombre único y específico de Bitwarden y selecciona la opción (No de galería). Una vez que hayas terminado, haz clic en el botón Crear.

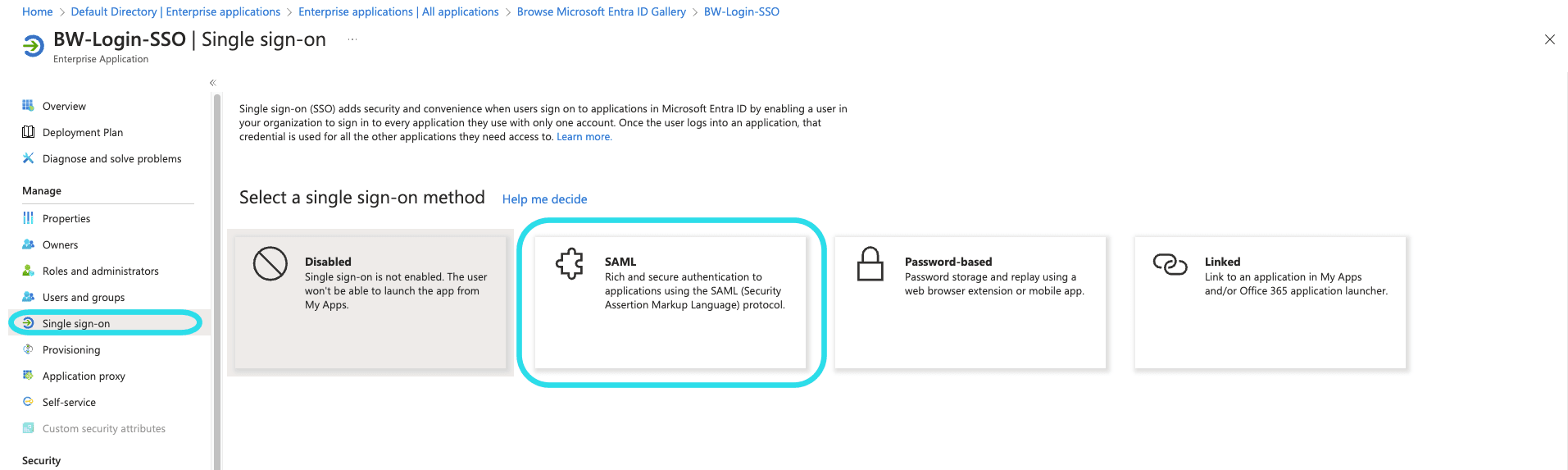

Desde la pantalla de Resumen de la Aplicación, seleccione Inicio de sesión único desde la navegación:

En la pantalla de inicio de sesión único, seleccione SAML.

Seleccione el botón Editar y configure los siguientes campos:

Campo | Descripción |

|---|---|

Identificador (ID de Entidad) | Establezca este campo en el ID de Entidad SP pre-generado. Este valor generado automáticamente se puede copiar desde la pantalla de Ajustes → Inicio de sesión único de la organización y variará según su configuración. |

URL de respuesta (URL del Servicio de Consumo de Afirmaciones) | Establezca este campo en la URL del Servicio de Consumo de Aserciones (ACS) pre-generada. Este valor generado automáticamente se puede copiar desde la pantalla de Ajustes → Inicio de sesión único de la organización y variará según su configuración. |

Iniciar sesión en URL | Establezca este campo en la URL de inicio de sesión desde la cual los usuarios accederán a Bitwarden. |

Las reclamaciones predeterminadas construidas por Azure funcionarán con el inicio de sesión con SSO, sin embargo, opcionalmente puedes usar esta sección para configurar el formato NameID utilizado por Azure en las respuestas SAML.

Seleccione el botón Editar y seleccione la entrada Identificador Único de Usuario (Nombre ID) para editar la reclamación de NombreID:

Las opciones incluyen Predeterminado, Dirección de correo electrónico, Persistente, No especificado y Nombre de dominio calificado de Windows. Para obtener más información, consulte la documentación de Microsoft Azure.

Descarga el Certificado Base64 para usarlo durante un paso posterior.

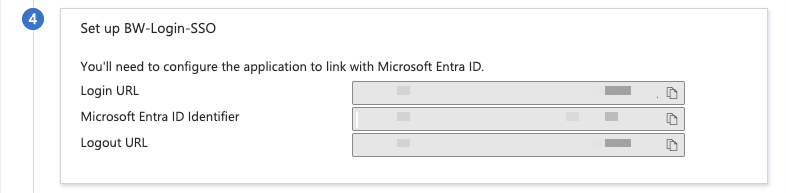

Copia o toma nota de la URL de inicio de sesión y el Identificador de Microsoft Entra ID en esta sección para usar durante un paso posterior:

nota

If you receive any key errors when logging in via SSO, try copying the X509 certificate information from the Federation Metadata XML file instead.

Seleccione Usuarios y grupos de la navegación:

Seleccione el botón Agregar usuario/grupo para asignar acceso al inicio de sesión con la aplicación SSO a nivel de usuario o grupo.

En este punto, has configurado todo lo que necesitas dentro del contexto del Portal de Azure. Regresa a la aplicación web de Bitwarden para completar la configuración.

La pantalla de inicio de sesión único separa la configuración en dos secciones:

La configuración del proveedor de servicios SAML determinará el formato de las solicitudes SAML.

La configuración del proveedor de identidad SAML determinará el formato que se esperará de las respuestas SAML.

Configure los siguientes campos:

Campo | Descripción |

|---|---|

Formato de Identificación de Nombre | Por defecto, Azure utilizará la dirección de correo electrónico. Si cambió este ajuste, seleccione el valor correspondiente. De lo contrario, establezca este campo en No especificado o Dirección de correo electrónico. |

Algoritmo de Firma de Salida | El algoritmo que Bitwarden utilizará para firmar solicitudes SAML. |

Comportamiento de Firma | Si/cuando las solicitudes SAML serán firmadas. |

Algoritmo de Firma de Entrada Mínima | Por defecto, Azure firmará con RSA SHA-256. Seleccione |

Quiero Afirmaciones Firmadas | Si Bitwarden espera que las afirmaciones SAML estén firmadas. |

Validar Certificados | Marque esta casilla cuando utilice certificados confiables y válidos de su IdP a través de una CA de confianza. Los certificados autofirmados pueden fallar a menos que se configuren cadenas de confianza adecuadas con la imagen de docker de inicio de sesión de Bitwarden con SSO. |

Cuando termines con la configuración del proveedor de servicios, Guarda tu trabajo.

La configuración del proveedor de Identidad a menudo requerirá que vuelvas al Portal de Azure para recuperar los valores de la aplicación:

Campo | Descripción |

|---|---|

ID de la entidad | Ingrese su Identificador de Entra ID de Microsoft, obtenido de la sección Configure su aplicación del Portal de Azure. Este campo distingue entre mayúsculas y minúsculas. |

Tipo de Encuadernación | Establecer en HTTP POST o Redirigir. |

URL del Servicio de Inicio de Sesión Único | Ingrese su URL de inicio de sesión, obtenida de la sección Configure su aplicación del Portal de Azure. |

URL del Servicio de Cierre de Sesión Único | El inicio de sesión con SSO actualmente no admite SLO. Esta opción está planeada para un desarrollo futuro, sin embargo, puedes preconfigurarla con tu URL de cierre de sesión si lo deseas. |

Certificado Público X509 | Pega el certificado descargado, eliminando

y

|

Algoritmo de Firma de Salida | Por defecto, Azure firmará con RSA SHA-256. Seleccione |

Deshabilitar Solicitudes de Cierre de Sesión Salientes | El inicio de sesión con SSO actualmente no admite SLO. Esta opción está planeada para un desarrollo futuro. |

Quiere Solicitudes de Autenticación Firmadas | Si Azure espera que las solicitudes SAML estén firmadas. |

nota

Al completar el certificado X509, toma nota de la fecha de vencimiento. Los certificados tendrán que ser renovados para prevenir cualquier interrupción en el servicio a los usuarios finales de SSO. Si un certificado ha caducado, las cuentas de Administrador y Propietario siempre podrán iniciar sesión con la dirección de correo electrónico y la contraseña maestra.

Cuando termines con la configuración del proveedor de identidad, Guarda tu trabajo.

consejo

Puede requerir que los usuarios inicien sesión con SSO activando la política de autenticación de inicio de sesión único. Por favor, tome nota, esto también requerirá la activación de la política de organización única. Más información.

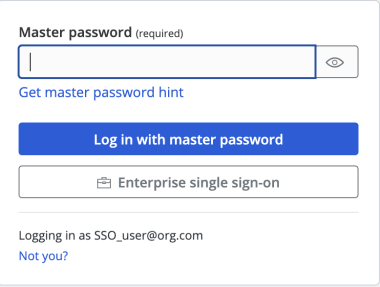

Una vez que tu configuración esté completa, pruébala navegando a https://vault.bitwarden.com, ingresando tu dirección de correo electrónico, seleccionando Continuar, y seleccionando el botón de Empresa de Inicio de Sesión Único:

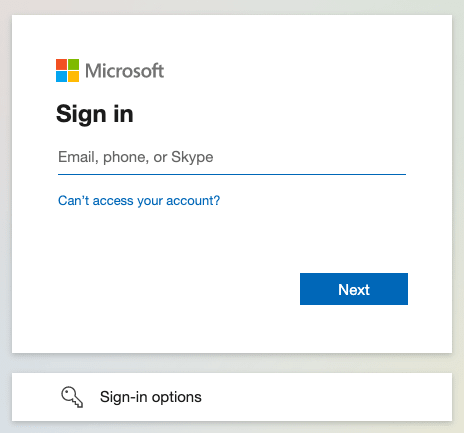

Ingrese el identificador de organización configurado y seleccione Iniciar sesión. Si su implementación está configurada con éxito, será redirigido a la pantalla de inicio de sesión de Microsoft:

¡Después de autenticarte con tus credenciales de Azure, ingresa tu contraseña maestra de Bitwarden para descifrar tu caja fuerte!

nota

Bitwarden does not support unsolicited responses, so initiating login from your IdP will result in an error. The SSO login flow must be initiated from Bitwarden. Azure SAML administrators can setup an App Registration for users to be directed to the Bitwarden web vault login page.

Disable the existing Bitwarden button in the All Applications page by navigating to the current Bitwarden Enterprise application and selecting properties and set the Visible to users option to No.

Create the App Registration by navigating to App Registrations and selecting New Registration.

Provide a name for the application such as Bitwarden SSO. No not specify a Redirect URL. Select Register to complete the forum.

Once the app has been created, navigate to Branding & Properties located on the navigation menu.

Add the following settings to the application:

Upload a logo for end user recognition. You can retrieve the Bitwarden logo here.

Set the Home page URL to your Bitwarden client login page such as

https://vault.bitwarden.com/#/loginoryour-self-hostedURL.com.

Once this process has been completed, assigned users will have a Bitwarden application that will link them directly to the Bitwarden web vault login page.