Splunk SIEM

Splunk Enterprise ist eine Plattform für Sicherheitsinformationen und Ereignisverwaltung (SIEM), die mit Bitwarden Organisationen verwendet werden kann. Organisationen können die Ereignisaktivität mit der Bitwarden Event Logs App auf ihrem Splunk Dashboard überwachen.

Einrichtung

Erstellen Sie ein Splunk-Konto

Die Installation der Bitwarden-App auf Splunk erfordert ein Splunk Enterprise- oder Spunk Cloud Platform-Konto. Bitwarden Ereignisüberwachung ist verfügbar auf:

Splunk Cloud Classic

Splunk Cloud Victoria

Splunk Enterprise

Installiere Splunk

Für On-Premise-Splunk-Benutzer ist der nächste Schritt die Installation von Splunk Enterprise. Befolgen Sie die Splunk-Dokumentation, um eine Installation der Splunk Enterprise-Software abzuschließen.

note

Splunk Enterprise Versionen 8.X werden nicht mehr unterstützt. Derzeit wird Bitwarden auf den Versionen 9.0, 9.1 und 9.2 unterstützt.

Erstellen Sie einen Index

Bevor Sie Ihre Bitwarden Organisation mit Ihrem Splunk Dashboard verbinden, erstellen Sie einen Index, der die Bitwarden Daten speichern wird.

Öffnen Sie das Einstellungen-Menü, das sich in der oberen Navigationsleiste befindet, und wählen Sie Indizes aus.

Sobald Sie sich auf dem Indexbildschirm befinden, wählen Sie Neuer Index. Ein Fenster wird erscheinen, damit Sie einen neuen Index für Ihre Bitwarden-App erstellen können.

Neuer Index Geben Sie im Feld Indexname

bitwarden_eventsein.note

Das einzige erforderliche Feld für die Indexerstellung ist Indexname. Die verbleibenden Felder können nach Bedarf angepasst werden.

Wenn Sie fertig sind, wählen Sie Speichern.

Installieren Sie die Splunk Bitwarden App

Nachdem Ihr Bitwarden-Index erstellt wurde, navigieren Sie zu Ihrem Splunk-Dashboard.

Öffnen Sie das Apps Dropdown-Menü und wählen Sie Weitere Apps finden aus.

Splunk Apps Dashboard Wählen Sie Weitere Apps durchsuchen, das sich oben rechts auf dem Bildschirm befindet.

Suchen Sie Bitwarden Ereignisprotokolle im App-Katalog. Wählen Sie Installieren für die Bitwarden Ereignisprotokolle App.

Bitwarden Ereignisprotokolle App Um die Installation abzuschließen, müssen Sie Ihr Splunk Konto eingeben. Ihr Splunk-Konto hat möglicherweise nicht dieselben Anmeldedaten, die Sie verwenden, um auf Ihr Splunk-Portal zuzugreifen.

Melden Sie sich an und installieren Sie die Bitwarden-App auf Splunk. Nachdem Sie Ihre Informationen eingegeben haben, wählen Sie Zustimmen und Installieren.

note

Nach dem Herunterladen der Bitwarden Event Logs App müssen Sie möglicherweise Splunk neu starten.

Verbinden Sie Ihre Bitwarden Organisation

Sobald die Bitwarden Event Logs App in Ihrer Splunk Enterprise Instanz installiert wurde, können Sie Ihre Bitwarden Organisation mit Ihrem Bitwarden API Schlüssel verbinden.

Gehen Sie zur Startseite des Dashboards und wählen Sie die Bitwarden Event Logs App:

Bitwarden auf dem Splunk-Dashboard Als nächstes wählen Sie auf der App-Konfigurationsseite Weiter zur App-Einrichtungsseite. Hier fügen Sie die Informationen Ihrer Bitwarden Organisation hinzu.

Bitwarden-Menü einrichten Lassen Sie diesen Bildschirm geöffnet, melden Sie sich in einem anderen Tab bei der Bitwarden-Web-App an und öffnen Sie die Administrator-Konsole mit dem Produktumschalter ():

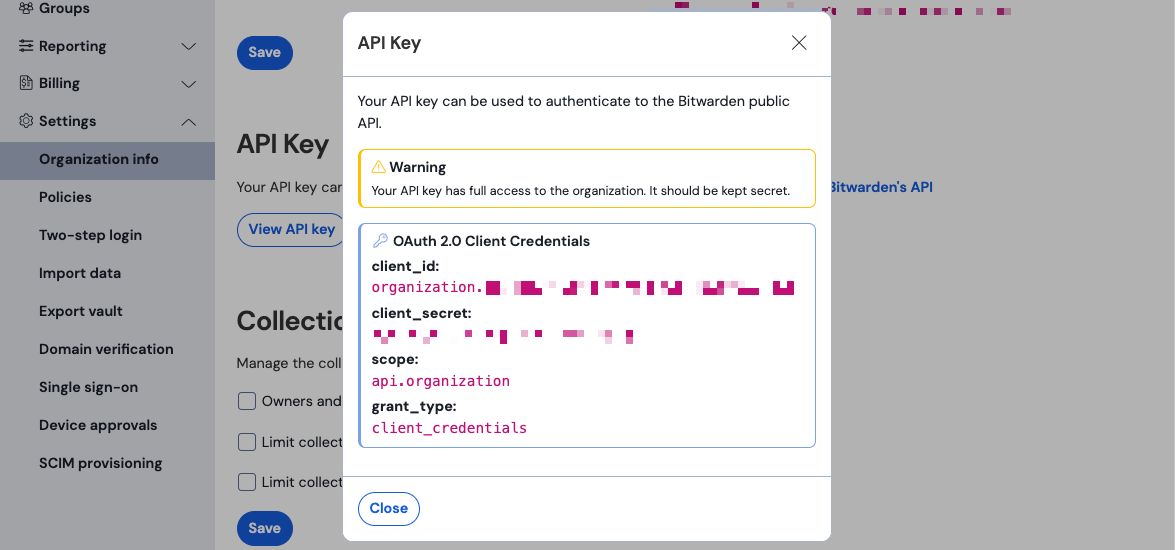

Produktwechsler Navigieren Sie zu den Einstellungen Ihrer Organisationsinformationen und wählen Sie die Schaltfläche API-Schlüssel anzeigen aus. Sie werden aufgefordert, Ihr Master-Passwort erneut einzugeben, um auf Ihre API-Schlüsselinformationen zugreifen zu können.

Organisation API Informationen Kopieren und fügen Sie die Werte

client_idundclient_secretan ihren jeweiligen Stellen auf der Splunk-Einrichtungsseite ein.

Vervollständigen Sie auch die folgenden zusätzlichen Felder:

Feld | Wert |

|---|---|

Index | Wählen Sie den Index aus, der zuvor in der Anleitung erstellt wurde: |

Server-URL | Für Benutzer von selbst gehostetem Bitwarden, geben Sie Ihre selbst gehostete URL ein. |

Startdatum (optional) | Legen Sie ein Startdatum für die Datenüberwachung fest. Wenn nicht festgelegt, wird das Standarddatum auf 1 Jahr gesetzt. |

warning

Ihr Organisation-API-Schlüssel ermöglicht vollen Zugriff auf Ihre Organisation. Bewahren Sie Ihren API-Schlüssel privat auf. Wenn Sie glauben, dass Ihr API-Schlüssel kompromittiert wurde, wählen Sie Einstellungen > Organisationsinfo > API-Schlüssel erneuern Knopf auf diesem Bildschirm. Aktive Implementierungen Ihres aktuellen API-Schlüssels müssen mit dem neuen Schlüssel neu konfiguriert werden, bevor sie verwendet werden können.

Einmal fertig, wählen Sie Absenden.

Verständnis der Such-Makro

Das bitwarden_event_logs_index Such-Makro wird nach der ersten Installation von Bitwarden Event Logs erstellt. Um auf das Makro zuzugreifen und die Einstellungen anzupassen:

Öffnen Sie die Einstellungen in der oberen Navigationsleiste. Dann wählen Sie Erweiterte Suche.

Wählen Sie Suchmakros, um die Liste der Suchmakros zu öffnen.

Makro-Berechtigungen suchen

Als nächstes richten Sie ein, welche Benutzerrollen die Berechtigung haben, das Makro zu verwenden:

Makros anzeigen durch Auswahl von Einstellungen → Erweiterte Suche → Makros suchen.

Wählen Sie Berechtigungen auf

bitwarden_events_logs_index. Bearbeiten Sie die folgenden Berechtigungen und wählen Sie Speichern, sobald Sie fertig sind:

Suche Makro-Berechtigungen

Feld | Beschreibung |

|---|---|

Objekt sollte erscheinen in | Um das Makro bei der Eventsuche zu verwenden, wählen Sie Nur diese App. Das Makro wird nicht angewendet, wenn Privat halten ausgewählt ist. |

Berechtigungen | Wählen Sie die gewünschten Berechtigungen für Benutzerrollen mit Lesen und Schreiben Zugriff aus. |

note

Es wird nur ein Such-Makro in der App zu einem bestimmten Zeitpunkt funktionieren.

Verständnis der Dashboards

Das Dashboard bietet mehrere Optionen zur Überwachung und Visualisierung von Bitwarden Organisationsdaten. Die drei Hauptkategorien der Datenüberwachung umfassen:

Bitwarden Authentifizierung Ereignisse

Bitwarden Tresor Eintrag Ereignisse

Bitwarden Organisation Veranstaltungen

Die auf den Dashboards angezeigten Daten liefern Informationen und Visualisierungen für eine Vielzahl von Suchen. Komplexere Anfragen können durch Auswahl des Suchen Tabs oben auf dem Dashboard abgeschlossen werden.

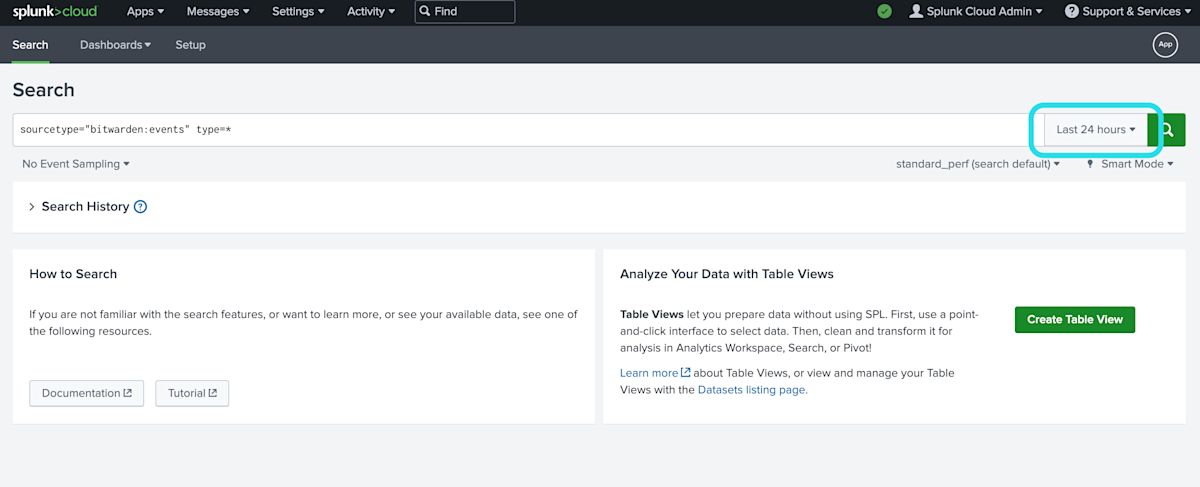

Zeitrahmen

Während der Suche von der Suchen Seite oder Dashboards, können Suchen auf einen bestimmten Zeitrahmen festgelegt werden.

note

Für Nutzer vor Ort werden die folgenden Zeitrahmen für Bitwarden-Ereignisprotokollsuchen unterstützt:

Monat bis heute

Jahr bis dato

Vorherige Woche

Vorherige Geschäftswoche

Vorheriger Monat

Vorjahr

Letzte 30 Tage

Die ganze Zeit

Abfrageparameter

Richten Sie spezifische Suchen ein, indem Sie Suchanfragen einschließen. Spunk verwendet seine Suchverarbeitungssprache (SPL) Methode zum Suchen. Siehe Splunks Dokumentation für zusätzliche Details zu Suchen.

Suchstruktur:

Bashsearch | commands1 arguments1 | commands2 arguments2 | ...

Ein Beispiel für ein Standard-Suchergebnis-Objekt:

Die in dem Standard-Suchobjekt angezeigten Felder können in jede spezifische Suche einbezogen werden. Dies beinhaltet alle folgenden Werte:

Wert | Beispiel Ergebnis |

|---|---|

| Die E-Mail-Adresse des Benutzers, der die Aktion ausführt. |

| Eindeutige ID des Benutzers, der die Aktion ausführt. |

| Name des Benutzers, der eine Aktion ausführt. |

| Datum der Veranstaltung angezeigt im |

| Numerische Nummer zur Identifizierung des Geräts, auf dem die Aktion ausgeführt wurde. |

| Splunk berechnete Daten-Hash. Erfahren Sie mehr über die Datenintegrität von Splunk hier. |

| Die IP-Adresse, die das Ereignis ausgeführt hat. |

| E-Mail-Adresse des Organisationsmitglieds, an das die Aktion gerichtet war. |

| Eindeutige ID des Mitglieds der Organisation, an das die Aktion gerichtet war. |

| Name des Mitglieds der Organisation, an das die Aktion gerichtet war. |

| Der Ereignistyp-Code, der das Ereignis der Organisation darstellt, das aufgetreten ist. Sehen Sie eine vollständige Liste der Ereigniscodes mit Beschreibungen hier. |

Alle suchen:

Bashsourcetype="bitwarden:events" type=*Ergebnisse nach einem bestimmten Feld filtern

Im folgenden Beispiel sucht die Suche nach actingUserName mit einem * Platzhalter, der alle Ergebnisse mit actingUserName anzeigen wird.

Bashsourcetype="bitwarden:events" actingUserName=*Der AND-Operator ist in Splunk-Suchen impliziert. Die folgende Abfrage wird nach Ergebnissen suchen, die einen bestimmten Typ UND actingUserName. enthalten.

Bashsourcetype="bitwarden:events" type=1000 actingUserName="John Doe"Fügen Sie mehrere Befehle hinzu, indem Sie sie mit | trennen. Die folgenden Ergebnisse werden angezeigt, wobei der höchste Wert ipAddress ist.

Bashsourcetype="bitwarden:events" type=1115 actingUserName="John Doe" | top ipAddressZusätzliche Ressourcen

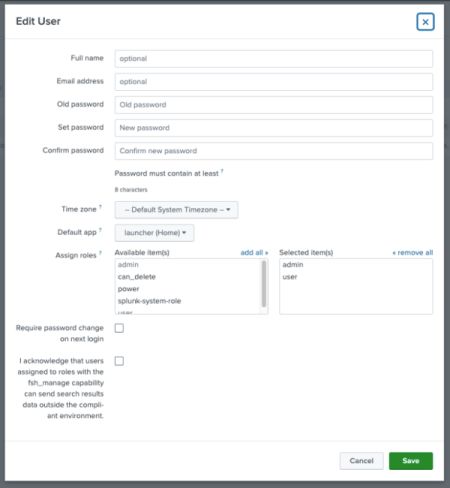

Benutzerrollen festlegen

Verwalten Sie Benutzerrollen, um Einzelpersonen die Ausführung spezifischer Aufgaben zu ermöglichen. Benutzerrollen bearbeiten:

1. Öffnen Sie das Einstellungen-Menü in der oberen Navigationsleiste.

2. Wählen Sie Benutzer aus der unteren rechten Ecke des Menüs.

3. Suchen Sie auf dem Benutzerbildschirm den Benutzer, für den Sie die Berechtigungen bearbeiten möchten, und wählen Sie Bearbeiten aus.

Von diesem Bildschirm aus können die Details für den Benutzer ausgefüllt werden. Berechtigungen wie Administrator, Macht und kann_löschen können hier auch individuell zugewiesen werden.

Daten löschen

Löschen Sie Bitwarden Suchdaten, indem Sie den Index mit SSH-Zugang löschen. Daten müssen möglicherweise gelöscht werden, in Fällen wie dem Wechsel der überwachten Organisation.

Greifen Sie auf das Splunk-Verzeichnis zu und

stoppenSie Splunk-Prozesse.Leeren Sie den

bitwarden_eventsIndex mit der-indexFlagge. Zum Beispiel:Plain Textsplunk clean eventdata -index bitwaren_eventsStarten Sie die Splunk-Prozesse neu.

Fehlerbehebung

Splunk Enterprise-Benutzer, die App protokolliert unter:

/opt/splunk/var/log/splunk/bitwarden_event_logs.logWenn Sie irgendwelche Fehler erleben, oder die Bitwarden-App funktioniert nicht korrekt, können Benutzer die Protokolldatei auf Fehler überprüfen oder Spunk's Dokumentation einsehen.