Microsoft Entra ID SCIM Integration

System für Identitätsmanagement über Domänen hinweg (SCIM) kann verwendet werden, um Mitglieder und Gruppen in Ihrer Bitwarden Organisation automatisch bereitzustellen und zu deaktivieren.

Hinweis

SCIM Integrations are available for Enterprise organizations. Teams organizations, or customers not using a SCIM-compatible identity provider, may consider using Directory Connector as an alternative means of provisioning.

Dieser Artikel wird Ihnen helfen, eine SCIM-Integration mit Azure zu konfigurieren. Die Konfiguration beinhaltet die gleichzeitige Arbeit mit dem Bitwarden Web-Tresor und dem Azure Portal. Während Sie fortfahren, empfehlen wir, beides griffbereit zu haben und die Schritte in der Reihenfolge durchzuführen, in der sie dokumentiert sind.

Hinweis

Are you self-hosting Bitwarden? If so, complete these steps to enable SCIM for your server before proceeding.

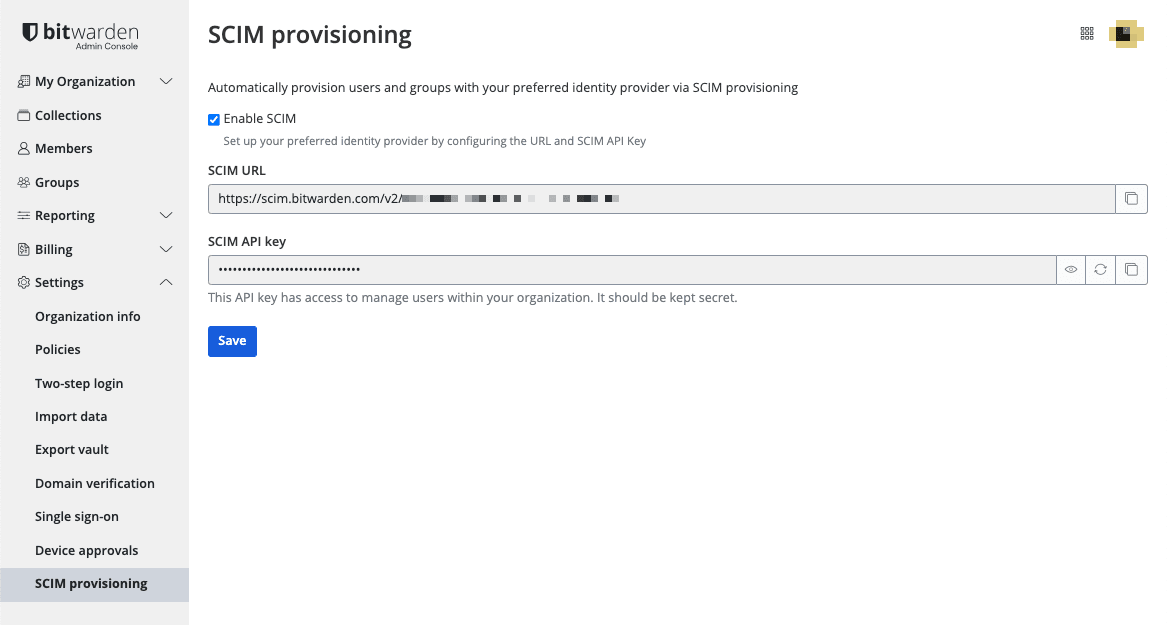

Um Ihre SCIM-Integration zu starten, öffnen Sie die Admin-Konsole und navigieren Sie zu Einstellungen → SCIM-Provisioning:

Wählen Sie das SCIM aktivieren Kontrollkästchen aus und machen Sie eine Notiz von Ihrer SCIM URL und Ihrem SCIM API Schlüssel. Sie müssen beide Werte in einem späteren Schritt verwenden.

Tipp

If you are already using this IdP for Login with SSO, open that existing enterprise application and skip to this step. Otherwise, proceed with this section to create a new application

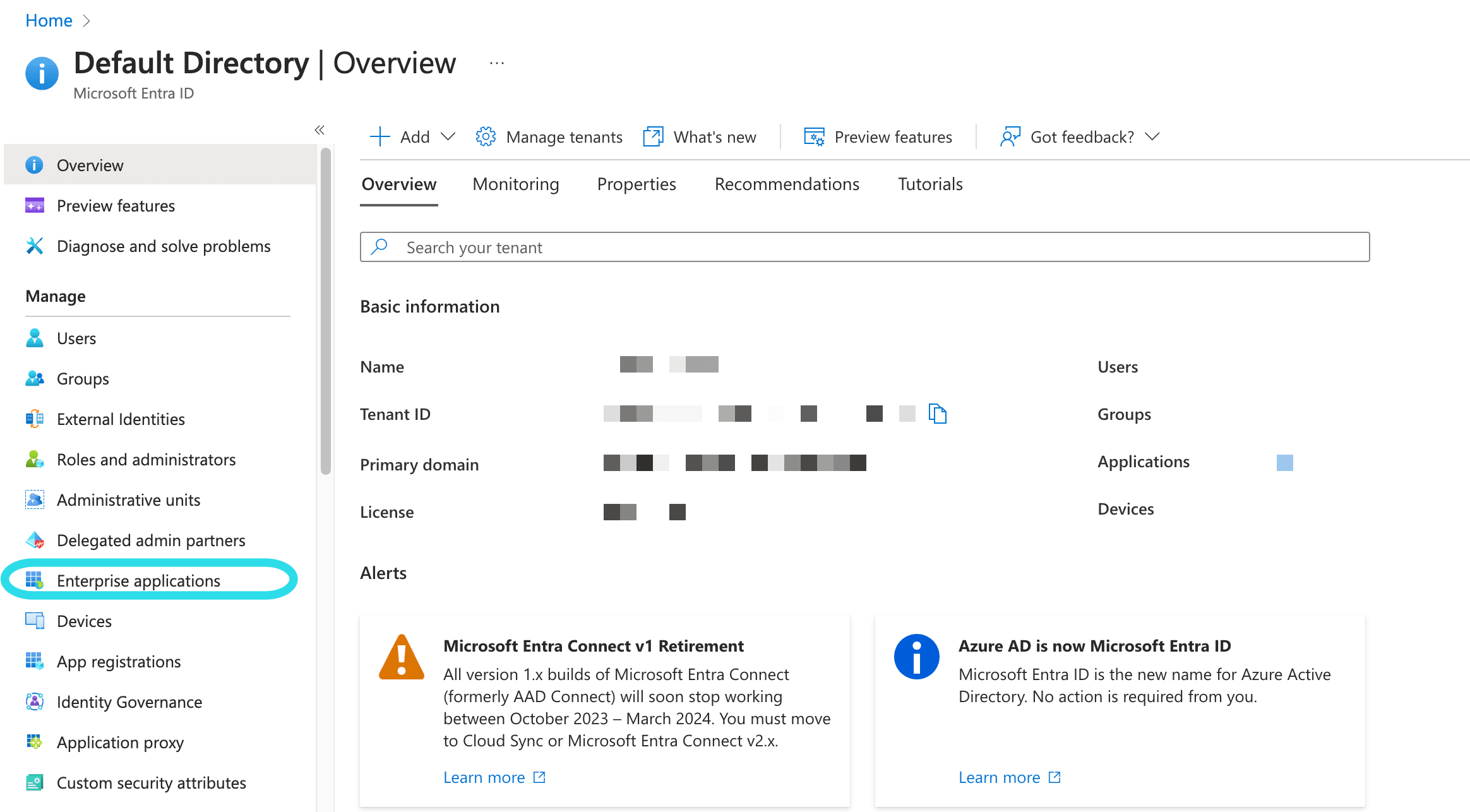

Im Azure Portal navigieren Sie zu Microsoft Entra ID und wählen Sie Enterprise-Anwendungen aus dem Navigationsmenü:

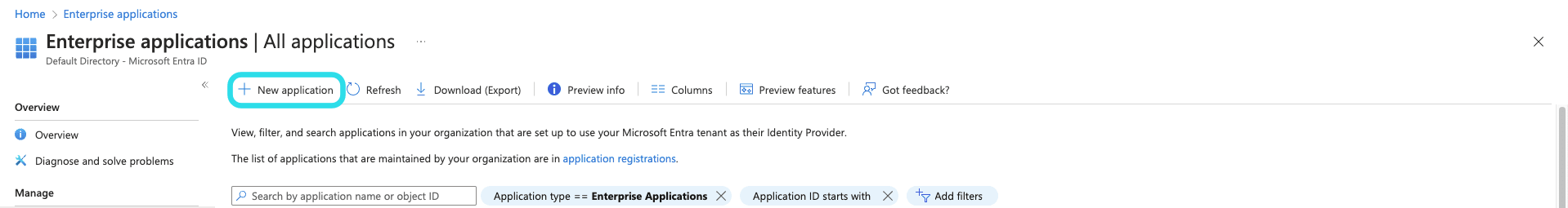

Wählen Sie die Neue Anwendung Schaltfläche:

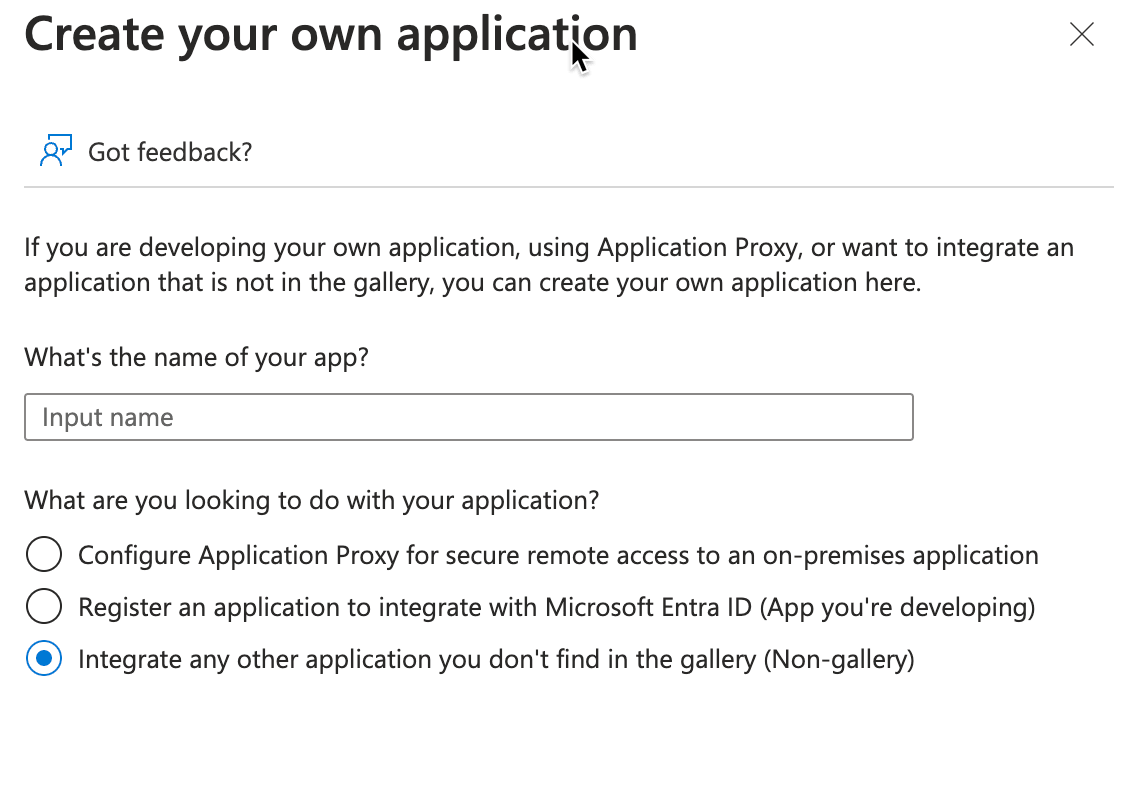

Auf dem Bildschirm Microsoft Entra ID Galerie auswählen, wählen Sie die Erstellen Sie Ihre eigene Anwendung Schaltfläche:

Auf dem Bildschirm "Erstellen Sie Ihre eigene Anwendung" geben Sie der Anwendung einen einzigartigen, Bitwarden-spezifischen Namen. Wählen Sie die Nicht-Galerie Option und klicken Sie dann auf den Erstellen Knopf.

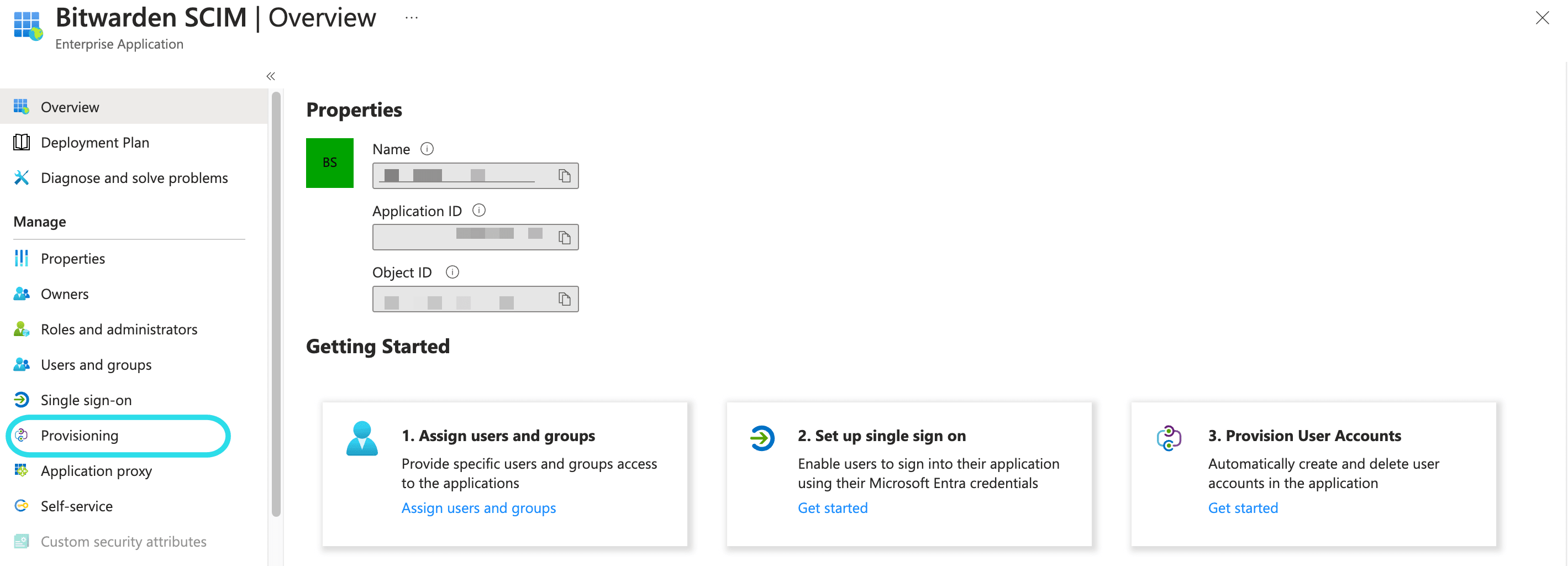

Wählen Sie Bereitstellung aus der Navigation aus und führen Sie die folgenden Schritte aus:

Wählen Sie die Schaltfläche Starten.

Wählen Sie Automatisch aus dem Bereitstellungsmodus Dropdown-Menü.

Geben Sie Ihre SCIM-URL (mehr erfahren) in das Feld Mieter-URL ein.

Geben Sie Ihren SCIM-API-Schlüssel (mehr erfahren) in das Feld Geheimes Token ein.

Wählen Sie die Schaltfläche Verbindung testen.

Wenn Ihr Verbindungstest erfolgreich ist, wählen Sie die Speichern Schaltfläche.

Bitwarden verwendet standardmäßige SCIM v2 Attributnamen, obwohl diese sich von den Attributnamen von Microsoft Entra ID unterscheiden können. Die Standardzuordnungen funktionieren, aber Sie können diesen Abschnitt verwenden, um Änderungen vorzunehmen, wenn Sie möchten. Bitwarden wird die folgenden Eigenschaften für Benutzer und Gruppen verwenden:

Benutzermapping

Bitwarden Attribut | Standard AAD Attribut |

|---|---|

|

|

|

|

|

|

|

|

- Da SCIM es Benutzern ermöglicht, mehrere E-Mail-Adressen als ein Array von Objekten auszudrücken, wird Bitwarden den Wert des Objekts verwenden, das "primary": true enthält.

Gruppenzuordnung

Bitwarden Attribut | Standard AAD Attribut |

|---|---|

|

|

|

|

|

|

Unter dem Dropdown-Menü Einstellungen wählen Sie:

Ob eine E-Mail-Benachrichtigung gesendet werden soll, wenn ein Fehler auftritt, und wenn ja, an welche Adresse sie gesendet werden soll (empfohlen).

Ob nur zugewiesene Benutzer und Gruppen synchronisiert werden sollen oder alle Benutzer und Gruppen synchronisiert werden sollen. Wenn Sie sich dafür entscheiden, alle Benutzer und Gruppen zu synchronisieren, überspringen Sie den nächsten Schritt.

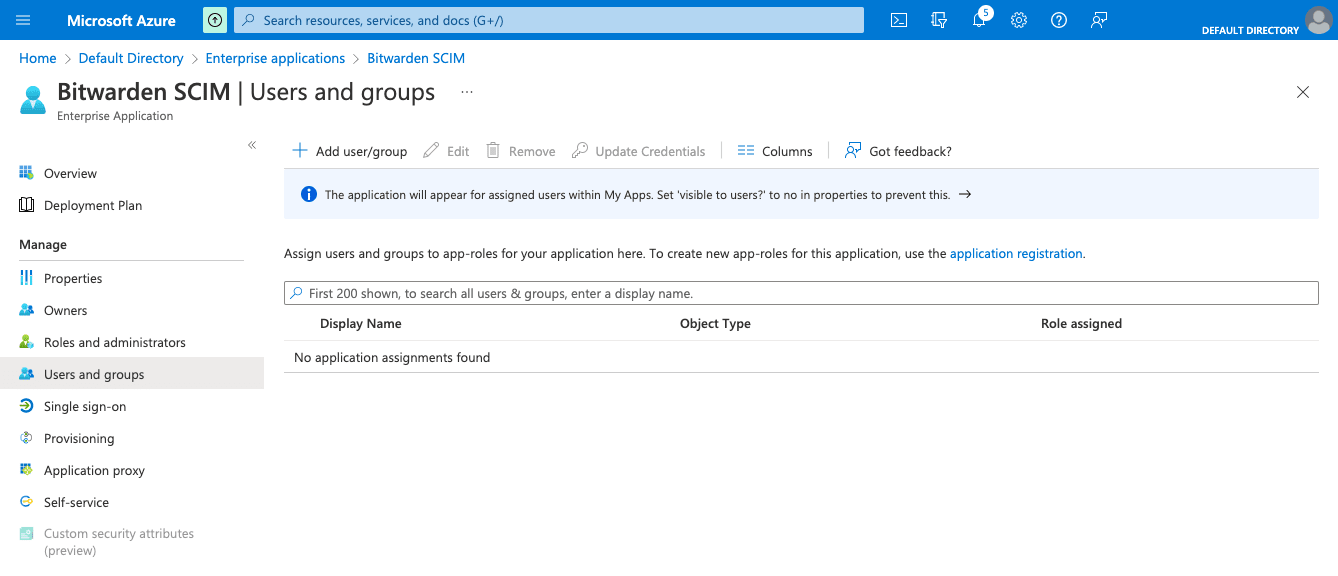

Führen Sie diesen Schritt aus, wenn Sie ausgewählt haben, nur zugewiesene Benutzer und Gruppen zu synchronisieren aus den Bereitstellungs-Einstellungen. Wählen Sie Benutzer und Gruppen aus der Navigation aus:

Wählen Sie die Schaltfläche Benutzer/Gruppe hinzufügen , um den Zugriff auf die SCIM-Anwendung auf Benutzer- oder Gruppenebene zu gewähren. Die folgenden Abschnitte beschreiben, wie Änderungen an Benutzern und Gruppen in Azure ihre Entsprechungen in Bitwarden beeinflussen:

Benutzer

Wenn einem neuen Benutzer in Azure zugewiesen wird, wird der Benutzer eingeladen, Ihrer Bitwarden Organisation beizutreten.

Wenn ein Benutzer, der bereits ein Mitglied Ihrer Organisation ist, in Azure zugewiesen wird, wird der Bitwarden-Benutzer über ihren

Benutzername-Wert mit dem Azure-Benutzer verknüpft.Benutzer, die auf diese Weise verknüpft sind, unterliegen immer noch den anderen Workflows in dieser Liste, jedoch werden Werte wie

displayNameundexternalId/mailNicknamenicht automatisch in Bitwarden geändert.

Wenn ein zugewiesener Benutzer in Azure gesperrt wird, wird dem Benutzer der Zugang zur Organisation entzogen.

Wenn ein zugewiesener Benutzer in Azure gelöscht wird, wird der Benutzer aus der Organisation entfernt.

Wenn ein zugewiesener Benutzer aus einer Gruppe in Azure entfernt wird, wird der Benutzer aus dieser Gruppe in Bitwarden entfernt, bleibt aber ein Mitglied der Organisation.

Gruppen

Wenn in Azure eine neue Gruppe zugewiesen wird, wird die Gruppe in Bitwarden erstellt.

Gruppenmitglieder, die bereits Mitglieder Ihrer Bitwarden Organisation sind, werden der Gruppe hinzugefügt.

Gruppenmitglieder, die noch nicht Mitglieder Ihrer Bitwarden Organisation sind, werden eingeladen beizutreten.

Wenn eine Gruppe, die bereits in Ihrer Bitwarden Organisation existiert, in Azure zugewiesen wird, wird die Bitwarden Gruppe über die

displayNameundexternalId/objectIdWerte mit Azure verknüpft.Gruppen, die auf diese Weise verknüpft sind, werden ihre Mitglieder aus Azure synchronisieren.

Wenn eine Gruppe in Azure umbenannt wird, wird sie in Bitwarden aktualisiert, solange die erste Synchronisation durchgeführt wurde.

Wenn eine Gruppe in Bitwarden umbenannt wird, wird sie wieder auf den Namen zurückgesetzt, den sie in Azure hat. Ändern Sie immer Gruppennamen auf der Azure-Seite.

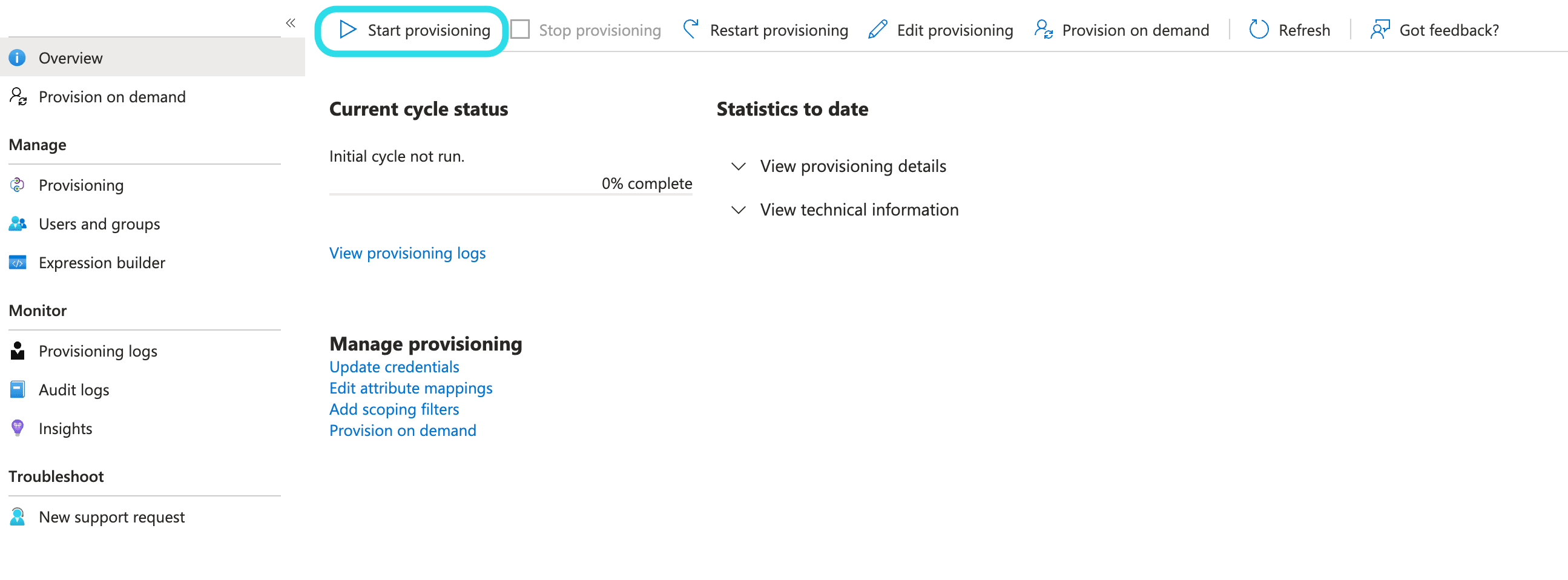

Sobald die Anwendung vollständig konfiguriert ist, starten Sie die Bereitstellung, indem Sie die Bereitstellung starten Schaltfläche auf der Bereitstellungs Seite der Enterprise-Anwendung auswählen:

Jetzt, wo Ihre Benutzer bereitgestellt wurden, werden sie Einladungen erhalten, der Organisation beizutreten. Weisen Sie Ihre Benutzer an, die Einladung anzunehmen und, sobald sie dies getan haben, bestätigen Sie sie für die Organisation.

Hinweis

The Invite → Accept → Confirm workflow facilitates the decryption key handshake that allows users to securely access organization vault data.