Intégration SCIM OneLogin

Le système de gestion d'identité inter-domaine (SCIM) peut être utilisé pour provisionner et déprovisionner automatiquement les membres et les groupes dans votre organisation Bitwarden.

note

SCIM Integrations are available for Enterprise organizations. Teams organizations, or customers not using a SCIM-compatible identity provider, may consider using Directory Connector as an alternative means of provisioning.

Cet article vous aidera à configurer une intégration SCIM avec OneLogin. La configuration implique de travailler simultanément avec le coffre web Bitwarden et le portail admin OneLogin. Au fur et à mesure que vous avancez, nous vous recommandons d'avoir les deux à portée de main et de compléter les étapes dans l'ordre où elles sont documentées.

note

Are you self-hosting Bitwarden? If so, complete these steps to enable SCIM for your server before proceeding.

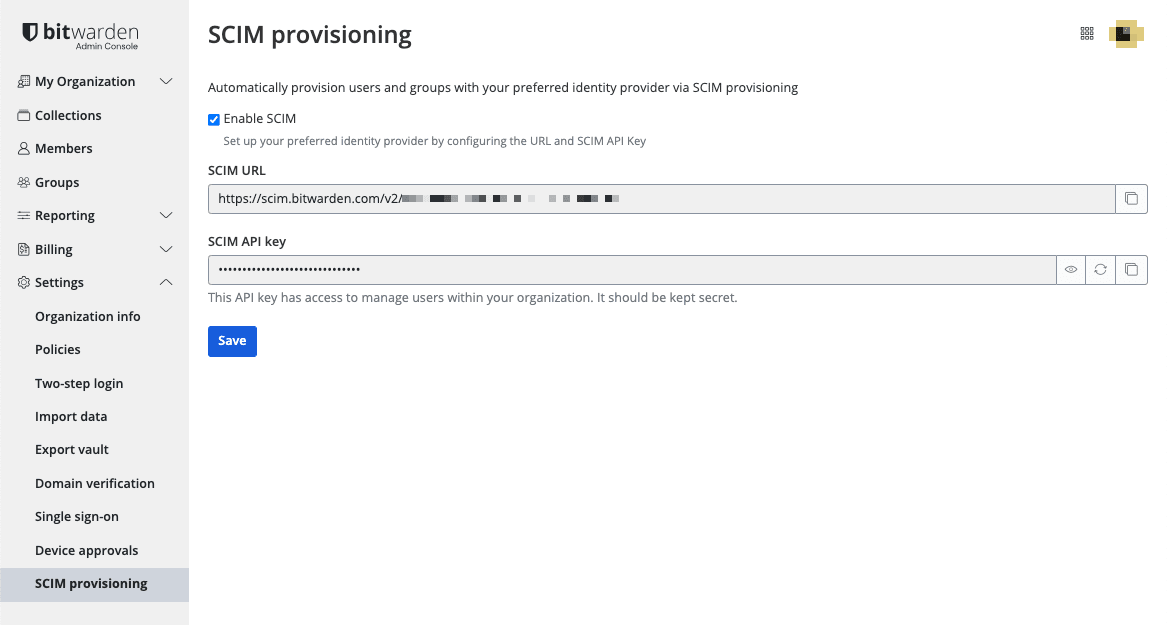

Pour commencer votre intégration SCIM, ouvrez la Console Admin et naviguez vers Paramètres → Provisionnement SCIM:

Sélectionnez la case à cocher Activer SCIM et prenez note de votre URL SCIM et de votre Clé API SCIM. Vous devrez utiliser les deux valeurs dans une étape ultérieure.

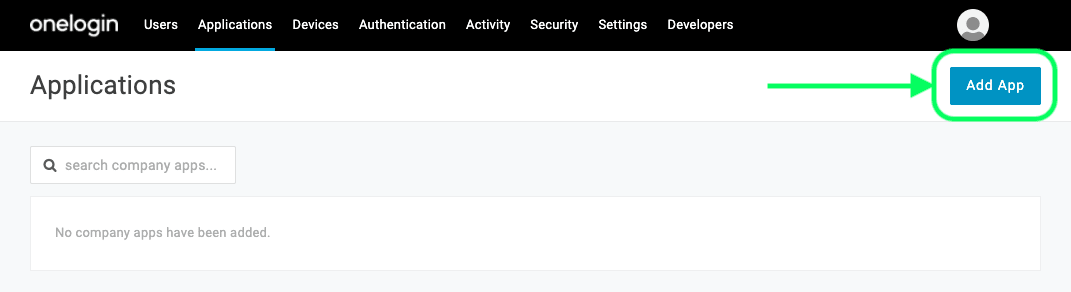

Dans le portail OneLogin, naviguez vers l'écran Applications et sélectionnez le bouton Ajouter une application :

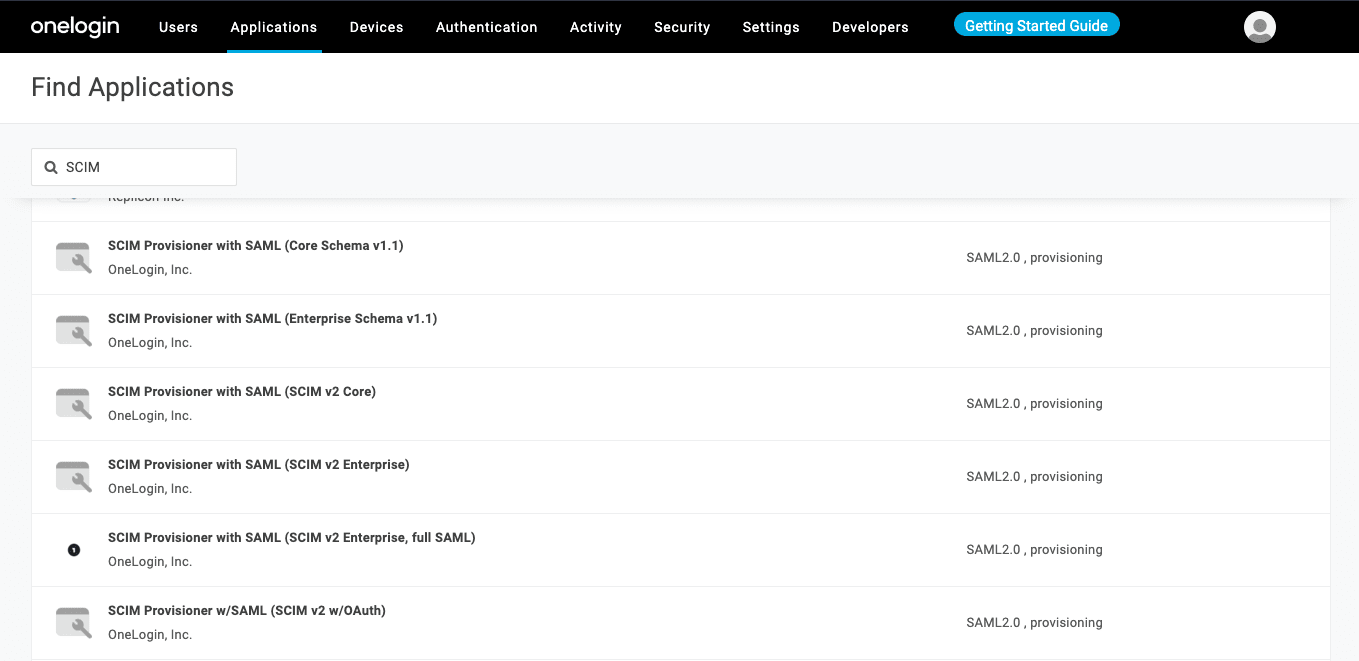

Dans la barre de recherche, saisissez SCIM et sélectionnez l'application Provisionneur SCIM avec SAML (SCIM v2 Entreprise) :

Donnez à votre application un Nom d'affichage spécifique à Bitwarden et sélectionnez le bouton Enregistrer.

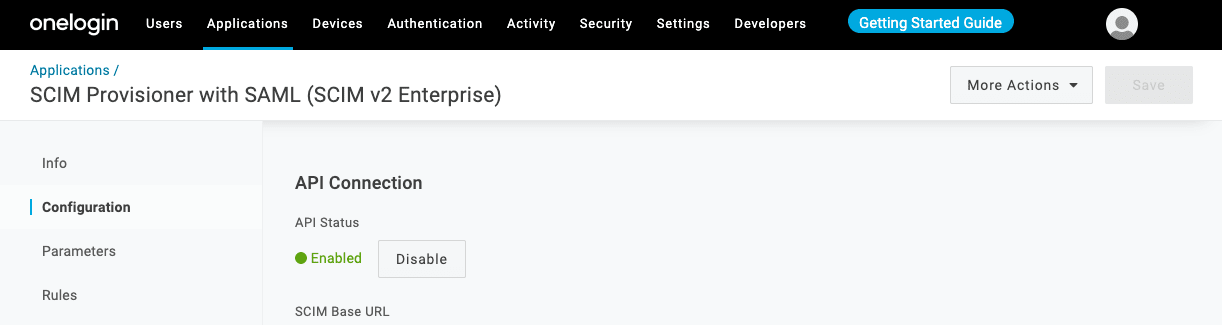

Sélectionnez Configuration depuis la navigation à gauche et configurez les informations suivantes, dont certaines que vous devrez récupérer depuis les écrans de Single Sign-On et de Provisionnement SCIM dans Bitwarden.

Détails de l'application

OneLogin vous demandera de remplir les champs URL de l'audience SAML et URL du consommateur SAML même si vous n'allez pas utiliser la connexion unique. Découvrez quoi saisir dans ces champs .

Connexion API

Entrez les valeurs suivantes dans la section Connexion API :

Paramètres de l'application | Description |

|---|---|

URL de base SCIM | Définissez ce champ sur l'URL SCIM (en savoir plus). |

Jeton porteur SCIM | Définissez ce champ sur la clé API SCIM (en savoir plus). |

Sélectionnez Enregistrer une fois que vous avez configuré ces champs.

Sélectionnez Accès dans la navigation à gauche. Dans la section Rôles, attribuez l'accès à l'application à tous les rôles que vous souhaitez provisionner dans Bitwarden. Chaque rôle est traité comme un groupe dans votre organisation Bitwarden, et les utilisateurs assignés à n'importe quel rôle seront inclus dans chaque groupe, y compris s'ils sont assignés à plusieurs rôles.

Sélectionnez Paramètres de la navigation à gauche. Sélectionnez Groupes de la table, activez la case à cocher Inclure dans la Provision d'Utilisateur , et sélectionnez le bouton Enregistrer :

Créez une règle pour mapper les rôles OneLogin aux groupes Bitwarden :

Sélectionnez Règles de la navigation à gauche.

Sélectionnez le bouton Ajouter une règle pour ouvrir la boîte de dialogue Nouveau mappage :

Role/Group Mapping Donnez à la règle un Nom comme Créer des Groupes à partir des Règles.

Laissez Conditions vide.

Dans la section Actions :

Sélectionnez Définir les groupes dans dans le premier menu déroulant.

Sélectionnez l'option Carte de OneLogin.

Sélectionnez rôle dans le menu déroulant "Pour chaque".

Entrez .* dans le champ "avec une valeur qui correspond" pour mapper tous les rôles aux groupes, ou entrez un nom de rôle spécifique.

Sélectionnez le bouton Enregistrer pour terminer la création de la règle.

Sélectionnez Configuration depuis la navigation à gauche, et sélectionnez le bouton Activer sous Statut de l'API :

Ce test ne commencera pas la provision, mais fera une requête GET à Bitwarden et affichera Activé si l'application obtient une réponse de Bitwarden avec succès.

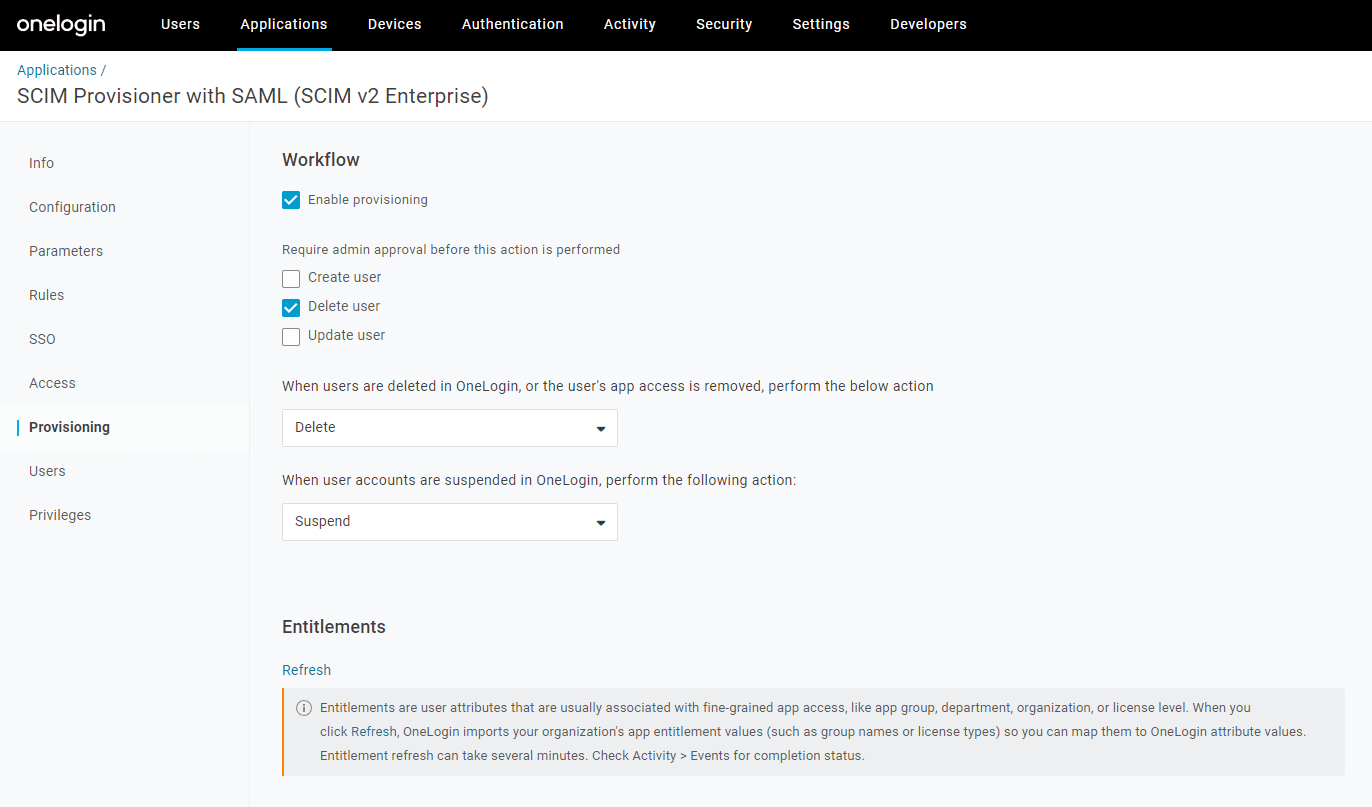

Sélectionnez Provisioning dans la navigation à gauche :

Sur cet écran :

Sélectionnez la case à cocher Activer la Provision .

Dans le menu déroulant Lorsque les utilisateurs sont supprimés dans OneLogin... , sélectionnez Supprimer.

Dans le menu déroulant Quand les comptes utilisateurs sont suspendus dans OneLogin..., sélectionnez Suspendre.

Lorsque vous avez terminé, sélectionnez Enregistrer pour déclencher la provision.

Maintenant que vos utilisateurs ont été provisionnés, ils recevront des invitations pour rejoindre l'organisation. Instructez vos utilisateurs à accepter l'invitation et, une fois qu'ils l'ont fait, confirmez-les à l'organisation.

note

The Invite → Accept → Confirm workflow facilitates the decryption key handshake that allows users to securely access organization vault data.

Bitwarden et l'application SCIM Provisioner avec SAML (SCIM v2 Entreprise) de OneLogin utilisent des noms d'attributs SCIM v2 standard. Bitwarden utilisera les attributs suivants :

actifcourrielsª ounom d'utilisateurnom d'affichageidentifiant externe

ª - Parce que SCIM permet aux utilisateurs d'avoir plusieurs adresses de courriel exprimées sous forme de tableau d'objets, Bitwarden utilisera la valeur de l'objet qui contient "primary": true.