Splunk SIEM

Splunk Enterprise is een SIEM-platform (Security Information and Event Management) dat kan worden gebruikt met Bitwarden-organisaties. Organisaties kunnen gebeurtenisactiviteit volgen met de Bitwarden Event Logs-app op hun Splunk-dashboard.

Voor het installeren van de Bitwarden-app op Splunk is een Splunk Enterprise- of Spunk Cloud Platform-account vereist. Bitwarden event monitoring is beschikbaar op:

Splunk cloud klassiek

Splunk-cloud Victoria

Splunk Onderneming

Voor gebruikers van Splunk op locatie is de volgende stap het installeren van Splunk Enterprise. Volg de Splunk documentatie om een installatie van de Splunk Enterprise software te voltooien.

note

Splunk Enterprise versie 8.X wordt niet langer ondersteund. Momenteel wordt Bitwarden ondersteund op versies 9.0, 9.1 en 9.2.

Voordat u uw Bitwarden-organisatie aansluit op uw Splunk Dashboard, moet u een index maken die Bitwarden-gegevens onderhoudt.

Open het menu Instellingen op de bovenste navigatiebalk en selecteer Indexen.

Zodra je in het indexenscherm bent, selecteer je Nieuwe index. Er verschijnt een venster waarin u een nieuwe index kunt maken voor uw Bitwarden-app.

Nieuwe index Voer in het veld Indexnaam

bitwarden_eventsin.note

Het enige verplichte veld voor het aanmaken van de index is Indexnaam. De overige velden kunnen naar wens worden aangepast.

Als je klaar bent, selecteer je Opslaan.

Nadat je Bitwarden-index is aangemaakt, navigeer je naar je Splunk-dashboard.

Open het vervolgkeuzemenu Apps en selecteer Find More Apps (Meer apps zoeken).

Splunk apps dashboard Selecteer Bladeren door meer apps rechtsboven in het scherm.

Zoek Bitwarden-gebeurtenislogboeken in de app-catalogus. Selecteer Installeren voor de Bitwarden Gebeurtenislogboeken-app .

Bitwarden-gebeurtenislogboek-app Om de installatie te voltooien, moet u uw Splunk-account invoeren. Uw Splunk-account zijn mogelijk niet dezelfde referenties die worden gebruikt om toegang te krijgen tot uw Splunk-portaal.

Inloggen en installeren Bitwarden app op Splunk Nadat u uw gegevens hebt ingevoerd, selecteert u Akkoord en Installeren.

note

Na het downloaden van de Bitwarden Event Logs app kan het nodig zijn om Splunk opnieuw op te starten.

Zodra de Bitwarden-gebeurtenislogboek-app is geïnstalleerd in uw Splunk Enterprise-instantie, kunt u uw Bitwarden-organisatie verbinden met behulp van uw Bitwarden API-sleutel.

Ga naar het startscherm van het dashboard en selecteer de Bitwarden Gebeurtenislogboeken-app :

Bitwarden op Splunk-dashboard Selecteer vervolgens op de pagina App configureren Ga door naar de pagina app instellen. Hier voegt u de gegevens van uw Bitwarden-organisatie toe.

Bitwarden instellen menu Houd dit scherm open, log op een ander tabblad in op de Bitwarden webapp en open de beheerconsole met de productswitcher ():

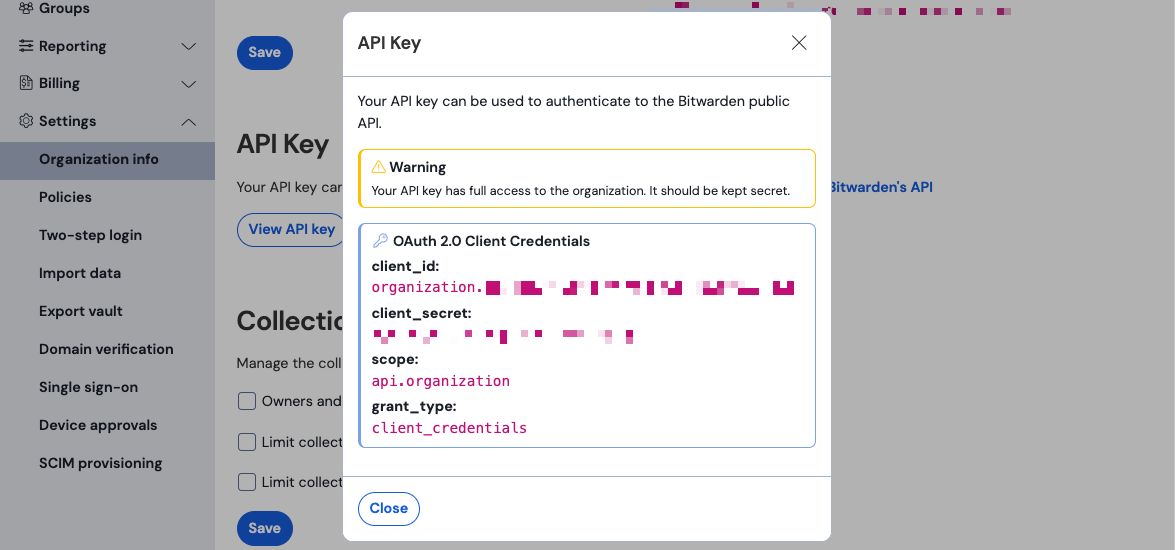

Product switcher Navigeer naar het scherm Instellingen → Organisatie-info van je organisatie en selecteer de knop API-sleutel weergeven . U wordt gevraagd uw hoofdwachtwoord opnieuw in te voeren om toegang te krijgen tot uw API-sleutelgegevens.

Organisatie api info Kopieer en plak de

client_idenclient_secretwaarden op hun respectievelijke locaties op de Splunk setup pagina.

Vul ook de volgende extra velden in:

Veld | Waarde |

|---|---|

Index | Selecteer de index die eerder in de handleiding is gemaakt: |

Server URL | Voor zelf gehoste Bitwarden-gebruikers voert u uw zelf gehoste URL in. |

Startdatum (optioneel) | Stel een begindatum in voor het monitoren van gegevens. Als dit niet is ingesteld, wordt de standaarddatum ingesteld op 1 jaar. |

warning

De API-sleutel van je organisatie geeft volledige toegang tot je organisatie. Houd je API-sleutel privé. Als u denkt dat uw API-sleutel gecompromitteerd is, selecteer dan Instellingen > Organisatie info > Draai API-sleutel knop op dit scherm. Actieve implementaties van uw huidige API-sleutel moeten voor gebruik opnieuw worden geconfigureerd met de nieuwe sleutel.

Als je klaar bent, selecteer je Submit.

De bitwarden_event_logs_index zoekmacro wordt aangemaakt na de eerste installatie van Bitwarden Event Logs. Om de macro te openen en de instellingen aan te passen:

Open Instellingen op de bovenste navigatiebalk. Selecteer vervolgens Geavanceerd zoeken.

Selecteer Zoekmacro's om de lijst met zoekmacro's te openen.

Stel vervolgens in welke gebruikersrollen toestemming hebben om de macro te gebruiken:

Bekijk macro's door Instellingen → Geavanceerd zoeken → Macro's zoeken te selecteren.

Selecteer Rechten op

bitwarden_events_logs_index. Bewerk de volgende machtigingen en selecteer Opslaan zodra u klaar bent:

Macro-machtigingen zoeken

Veld | Beschrijving |

|---|---|

Object moet verschijnen in | Om de macro te gebruiken bij het zoeken naar gebeurtenissen, selecteer je Alleen deze app. De macro wordt niet toegepast als Privé houden is geselecteerd. |

Rechten | Selecteer de gewenste machtigingen voor gebruikersrollen met lees- en schrijftoegang. |

note

Op een gegeven moment is slechts één zoekmacro functioneel op de app.

Het Dashboard biedt verschillende opties voor het monitoren en visualiseren van organisatiegegevens van Bitwarden. De drie primaire categorieën van gegevensbewaking zijn:

Bitwarden authenticatiegebeurtenissen

Bitwarden kluis item gebeurtenissen

Bitwarden organisatie evenementen

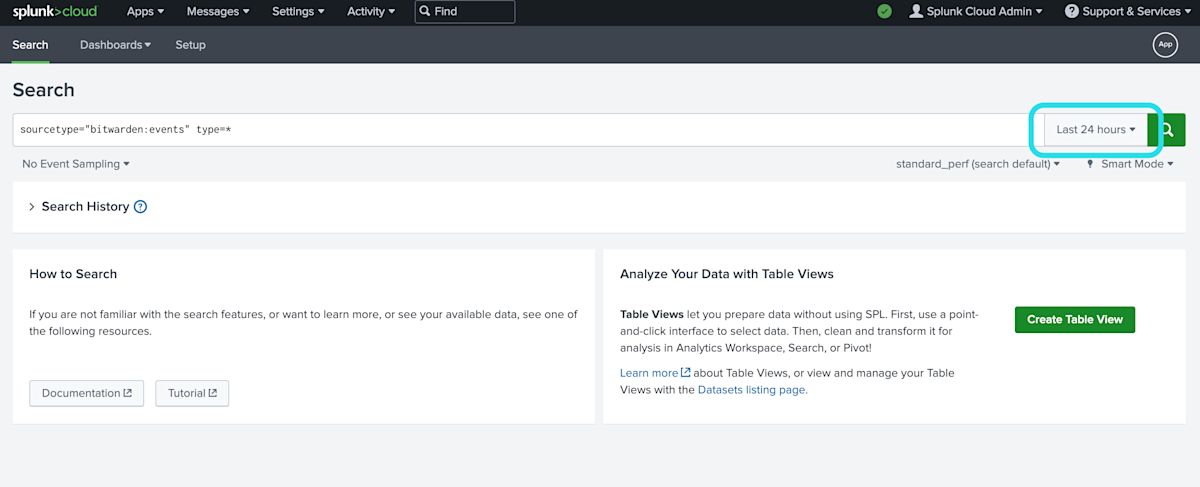

De gegevens die worden weergegeven op de dashboards bieden informatie en visualisatie voor een breed scala aan zoekopdrachten. Complexere zoekopdrachten kunnen worden uitgevoerd door het tabblad Zoeken bovenaan het dashboard te selecteren.

Bij het zoeken op de Zoekpagina of Dashboards kunnen zoekopdrachten worden toegewezen aan een specifiek tijdsbestek.

note

Voor gebruikers op locatie worden de volgende tijdsbestekken ondersteund voor zoekopdrachten in Bitwarden-gebeurtenislogboeken:

Maand tot nu toe

Jaar tot nu toe

Vorige week

Vorige week

Vorige maand

Vorig jaar

Laatste 30 dagen

Altijd

Stel specifieke zoekopdrachten in door zoekopdrachten op te nemen. Spunk gebruikt zijn zoekverwerkingstaal (SPL) methode om te zoeken. Raadpleeg de documentatie van Splunk voor meer informatie over zoekopdrachten.

Zoekstructuur:

Bashsearch | commands1 arguments1 | commands2 arguments2 | ...

Een voorbeeld van een standaard zoekresultaatobject:

De velden in het standaard zoekobject kunnen worden opgenomen in elke specifieke zoekopdracht. Dit omvat alle volgende waarden:

Waarde | Voorbeeld resultaat |

|---|---|

| Het e-mailadres van de gebruiker die de actie uitvoert. |

| Unieke id van gebruiker die actie uitvoert. |

| Naam van de gebruiker die een actie uitvoert. |

| Datum van gebeurtenis weergegeven in de notatie |

| Numeriek nummer om het apparaat te identificeren waarop de actie werd uitgevoerd. |

| Splunk berekende hash van gegevens. Lees hier meer over de gegevensintegriteit van Splunk. |

| Het ip-adres dat de gebeurtenis heeft uitgevoerd. |

| E-mail van het lid van de organisatie waar de actie op gericht was. |

| Unieke id van het organisatielid waar de actie op gericht was. |

| Naam van het lid van de organisatie waar de actie op gericht was. |

| De gebeurtenistypecode die staat voor de organisatiegebeurtenis die plaatsvond. Bekijk hier een volledige lijst met gebeurteniscodes en beschrijvingen. |

Alles zoeken:

Bashsourcetype="bitwarden:events" type=*Resultaten filteren op een specifiek veld

In het volgende voorbeeld zoekt de zoekopdracht naar actingUserName met een jokerteken * , waardoor alle resultaten met actingUserName worden weergegeven.

Bashsourcetype="bitwarden:events" actingUserName=*De AND operator wordt geïmpliceerd in Splunk zoekopdrachten. De volgende query zoekt naar resultaten met een specifiek type EN actingUserName.

Bashsourcetype="bitwarden:events" type=1000 actingUserName="John Doe"Voeg meerdere commando's toe door ze te scheiden met |. Het volgende toont resultaten met als hoogste waarde ipAddress.

Bashsourcetype="bitwarden:events" type=1115 actingUserName="John Doe" | top ipAddressGebruikersrollen instellen

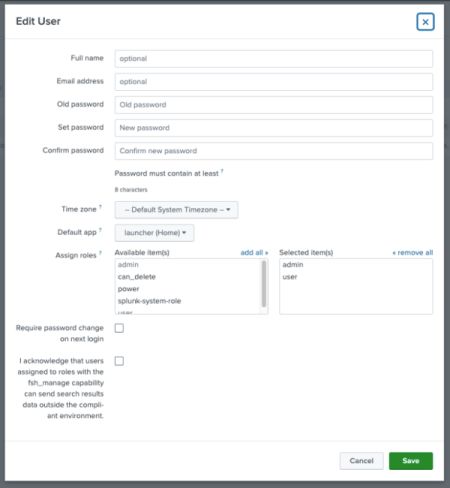

Beheer gebruikersrollen om individuen specifieke taken te laten uitvoeren. Gebruikersrollen bewerken:

1. Open het menu Instellingen op de bovenste navigatiebalk.

2. Selecteer Gebruikers in de rechterbenedenhoek van het menu.

3. Zoek in het gebruikersscherm de gebruiker waarvoor je de rechten wilt bewerken en selecteer Bewerken.

In dit scherm kunnen de gegevens van de gebruiker worden ingevuld. Toestemmingen zoals admin, power en can_delete kunnen hier ook individueel worden toegewezen.

Gegevens verwijderen

Verwijder Bitwarden zoekgegevens door de index te wissen met SSH-toegang. Het is mogelijk dat gegevens moeten worden gewist wanneer bijvoorbeeld de organisatie die wordt gecontroleerd, wordt gewijzigd.

Ga naar de Splunk-map en

stopSplunk-processen.Wis de

bitwarden_eventsindex met de-indexvlag. Bijvoorbeeld:Plain Textsplunk clean eventdata -index bitwaren_eventsSplunk-processen opnieuw starten.

Splunk Enterprise-gebruikers loggen naar:

/opt/splunk/var/log/splunk/bitwarden_event_logs.logAls er fouten optreden of als de Bitwarden-app niet goed werkt, kunnen gebruikers het logbestand controleren op fouten of de documentatie van Spunk raadplegen.