Microsoft Entra ID SAML-implementatie

Dit artikel bevat Azure-specifieke hulp voor het configureren van Login met SSO via SAML 2.0. Raadpleeg SAML 2.0 Configuratie voor hulp bij het configureren van inloggen met SSO voor een andere IdP.

Bij de configuratie wordt tegelijkertijd gewerkt met de Bitwarden webapp en de Azure Portal. We raden u aan om beide documenten bij de hand te hebben en de stappen uit te voeren in de volgorde waarin ze zijn beschreven.

tip

Already an SSO expert? Skip the instructions in this article and download screenshots of sample configurations to compare against your own.

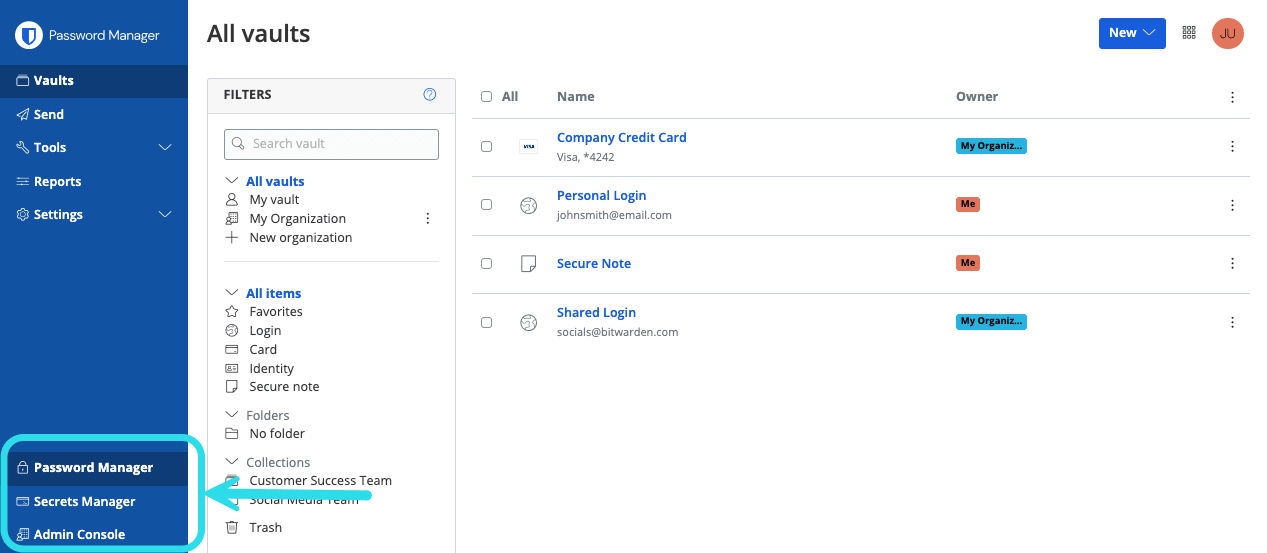

Log in op de Bitwarden web app en open de Admin Console met behulp van de product switcher ():

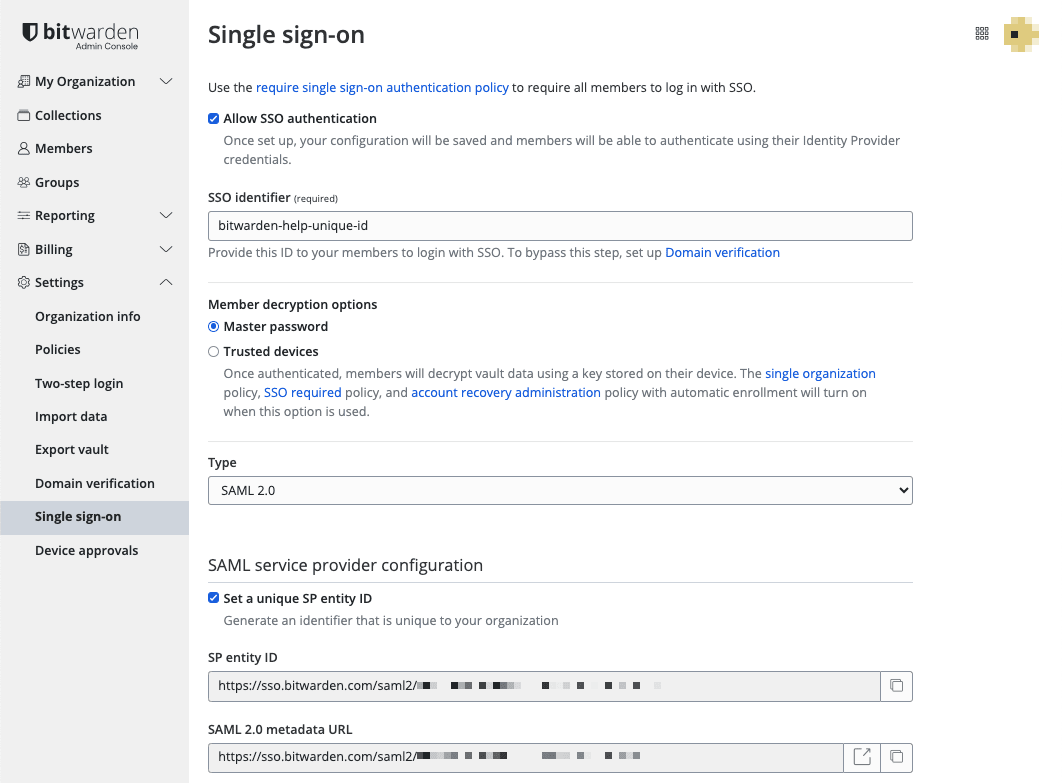

Open het scherm Instellingen → Eenmalige aanmelding van uw organisatie:

Als je dat nog niet hebt gedaan, maak dan een unieke SSO-identifier aan voor je organisatie en selecteer SAML in het keuzemenu Type . Houd dit scherm open voor gemakkelijke referentie.

U kunt de optie Een unieke SP entiteit ID instellen in dit stadium uitschakelen als u dat wilt. Als u dit doet, wordt uw organisatie-ID verwijderd uit uw SP entiteit-ID waarde, maar in bijna alle gevallen is het aan te raden om deze optie aan te laten staan.

tip

Er zijn alternatieve ontcijferingsopties voor leden. Leer hoe u aan de slag kunt met SSO met vertrouwde apparaten of Key Connector.

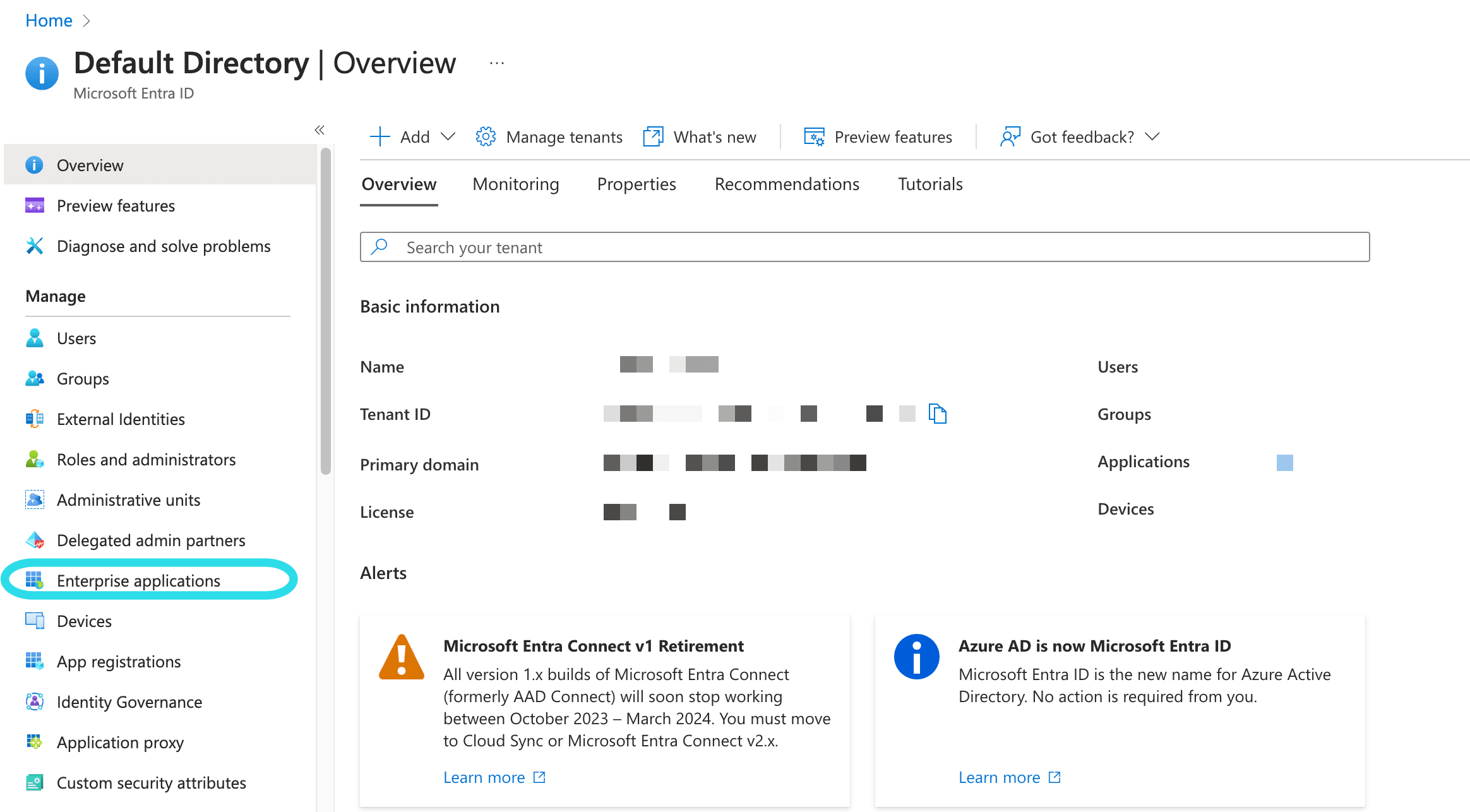

Navigeer in de Azure Portal naar Microsoft Entra ID en selecteer Enterprise toepassingen in het navigatiemenu:

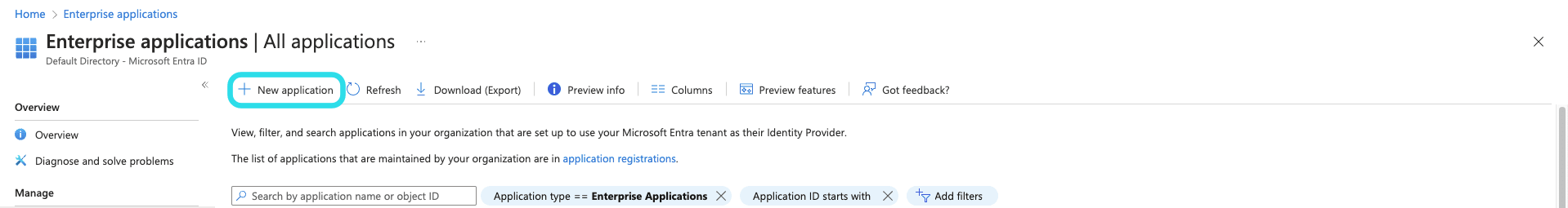

Selecteer de knop Nieuwe toepassing:

Selecteer op het scherm Browse Microsoft Entra ID Gallery de knop Maak uw eigen toepassing:

Geef de applicatie in het scherm Maak uw eigen applicatie een unieke, Bitwarden-specifieke naam en selecteer de optie (Niet-galerij). Klik op de knop Maken als je klaar bent.

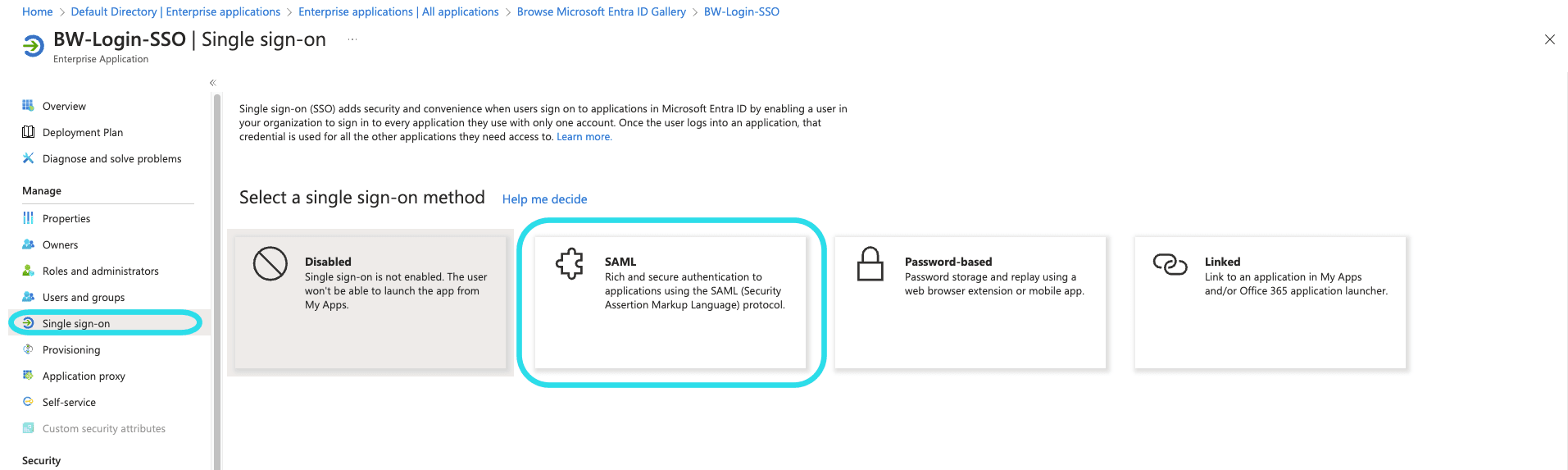

Selecteer Eenmalige aanmelding in de navigatie van het scherm Toepassingsoverzicht:

Selecteer SAML in het scherm Single Sign-On.

Selecteer de knop Bewerken en configureer de volgende velden:

Veld | Beschrijving |

|---|---|

Identificatiecode (entiteits-ID) | Stel dit veld in op de vooraf gegenereerde SP entiteit ID. Deze automatisch gegenereerde waarde kan worden gekopieerd vanuit het Instellingen → Enkelvoudige aanmelding scherm van de organisatie en zal variëren afhankelijk van uw instelling. |

Antwoord-URL (Assertion Consumer Service URL) | Stel dit veld in op de vooraf gegenereerde URL van de Assertion Consumer Service (ACS). Deze automatisch gegenereerde waarde kan worden gekopieerd vanuit het Instellingen → Enkelvoudige aanmelding scherm van de organisatie en zal variëren afhankelijk van uw instelling. |

Aanmelden URL | Stel dit veld in op de aanmeldings-URL van waaruit gebruikers toegang krijgen tot Bitwarden. |

De standaardclaims die Azure maakt zullen werken met inloggen met SSO, maar je kunt dit gedeelte optioneel gebruiken om de NameID-indeling te configureren die Azure gebruikt in SAML-reacties.

Selecteer de knop Bewerken en selecteer het item Unieke gebruikersidentificatie (Name ID) om de NameID-claim te bewerken:

De opties zijn Standaard, E-mailadres, Persistent, Unspecified en Windows gekwalificeerde domeinnaam. Raadpleeg de Microsoft Azure documentatie voor meer informatie.

Download het Base64-certificaat voor gebruik tijdens een latere stap.

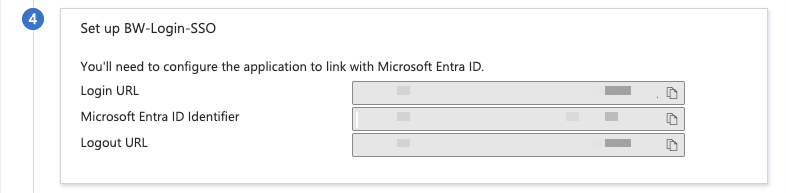

Kopieer of noteer de aanmeldings-URL en Microsoft Entra ID Identifier in dit gedeelte voor gebruik tijdens een latere stap:

noot

If you receive any key errors when logging in via SSO, try copying the X509 certificate information from the Federation Metadata XML file instead.

Selecteer Gebruikers en groepen in de navigatie:

Selecteer de knop Gebruiker/groep toevoegen om toegang tot de login met SSO-toepassing toe te wijzen op gebruikers- of groepsniveau.

Op dit punt heb je alles geconfigureerd wat je nodig hebt binnen de context van de Azure Portal. Ga terug naar de Bitwarden web app om de configuratie te voltooien.

Het Single sign-on scherm verdeelt de configuratie in twee secties:

De configuratie van de SAML-serviceprovider bepaalt het formaat van SAML-verzoeken.

De configuratie van de SAML identiteitsprovider bepaalt het formaat dat wordt verwacht voor SAML antwoorden.

Configureer de volgende velden:

Veld | Beschrijving |

|---|---|

Naam ID Formaat | Standaard gebruikt Azure het e-mailadres. Als u deze instelling hebt gewijzigd, selecteert u de overeenkomstige waarde. Stel dit veld anders in op Unspecified of Email Address. |

Algoritme voor uitgaande ondertekening | Het algoritme dat Bitwarden gebruikt om SAML-verzoeken te ondertekenen. |

Ondertekengedrag | Of/wanneer SAML verzoeken ondertekend zullen worden. |

Algoritme voor minimale inkomende ondertekening | Standaard ondertekent Azure met RSA SHA-256. Selecteer |

Ondertekende beweringen | Of Bitwarden verwacht dat SAML-asserties worden ondertekend. |

Certificaten valideren | Vink dit vakje aan bij gebruik van vertrouwde en geldige certificaten van je IdP via een vertrouwde CA. Zelfondertekende certificaten kunnen mislukken tenzij de juiste vertrouwensketens zijn geconfigureerd met het Bitwarden login met SSO docker image. |

Als je klaar bent met de configuratie van de serviceprovider, sla je je werk op.

Identity provider configuratie vereist vaak dat je terugkeert naar de Azure Portal om applicatiewaarden op te halen:

Veld | Beschrijving |

|---|---|

Entiteit ID | Voer uw Microsoft Entra ID Identifier in, die u hebt opgehaald uit de sectie Uw toepassing instellen van de Azure Portal. Dit veld is hoofdlettergevoelig. |

Type binding | Stel in op HTTP POST of Redirect. |

URL voor service voor eenmalige aanmelding | Voer uw aanmeldings-URL in, opgehaald uit de sectie Uw toepassing instellen van de Azure Portal. |

URL voor service voor eenmalig afmelden | Inloggen met SSO ondersteunt momenteel geen SLO. Deze optie is gepland voor toekomstige ontwikkeling, maar u kunt deze desgewenst vooraf configureren met uw URL voor afmelden . |

X509 publiek certificaat | Plak het gedownloade certificaat, verwijder

en

|

Algoritme voor uitgaande ondertekening | Standaard ondertekent Azure met RSA SHA-256. Selecteer |

Uitgaande afmeldverzoeken uitschakelen | Inloggen met SSO ondersteunt momenteel geen SLO. Deze optie is gepland voor toekomstige ontwikkeling. |

Authenticatieverzoeken ondertekend willen hebben | Of Azure verwacht dat SAML verzoeken worden ondertekend. |

noot

Let bij het invullen van het X509-certificaat op de vervaldatum. Certificaten zullen vernieuwd moeten worden om onderbrekingen in de dienstverlening aan SSO eindgebruikers te voorkomen. Als een certificaat is verlopen, kunnen de accounts Admin en Eigenaar altijd inloggen met e-mailadres en hoofdwachtwoord.

Sla uw werk op wanneer u klaar bent met de configuratie van de identity provider.

tip

Je kunt gebruikers verplichten om in te loggen met SSO door het authenticatiebeleid voor eenmalige aanmelding te activeren. Let op, hiervoor moet ook het beleid voor één organisatie worden geactiveerd. Meer informatie.

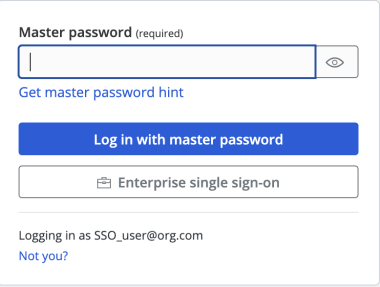

Zodra je configuratie voltooid is, kun je deze testen door te navigeren naar https://vault.bitwarden.com, je e-mailadres in te voeren, Doorgaan te selecteren en de knop Enterprise Single-On te selecteren:

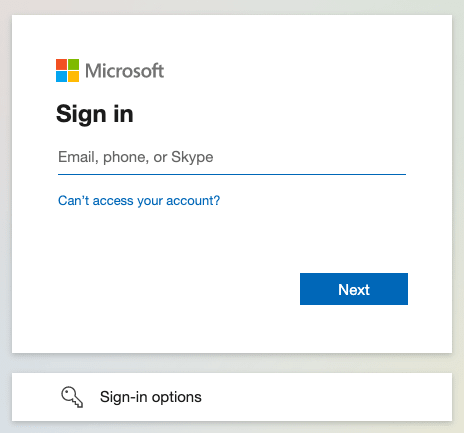

Voer de geconfigureerde organisatie-ID in en selecteer Aanmelden. Als uw implementatie met succes is geconfigureerd, wordt u doorgestuurd naar het inlogscherm van Microsoft:

Nadat u zich hebt geverifieerd met uw Azure-referenties, voert u uw Bitwarden-hoofdwachtwoord in om uw kluis te ontsleutelen!

noot

Bitwarden does not support unsolicited responses, so initiating login from your IdP will result in an error. The SSO login flow must be initiated from Bitwarden. Azure SAML administrators can setup an App Registration for users to be directed to the Bitwarden web vault login page.

Disable the existing Bitwarden button in the All Applications page by navigating to the current Bitwarden Enterprise application and selecting properties and set the Visible to users option to No.

Create the App Registration by navigating to App Registrations and selecting New Registration.

Provide a name for the application such as Bitwarden SSO. No not specify a Redirect URL. Select Register to complete the forum.

Once the app has been created, navigate to Branding & Properties located on the navigation menu.

Add the following settings to the application:

Upload a logo for end user recognition. You can retrieve the Bitwarden logo here.

Set the Home page URL to your Bitwarden client login page such as

https://vault.bitwarden.com/#/loginoryour-self-hostedURL.com.

Once this process has been completed, assigned users will have a Bitwarden application that will link them directly to the Bitwarden web vault login page.