GitLab CI/CD

Bitwarden biedt een manier om secrets in je GitLab CI/CD pipelines te injecteren met behulp van de Bitwarden Secrets Manager CLI. Hiermee kun je veilig geheimen opslaan en gebruiken in je CI/CD workflows. Om te beginnen:

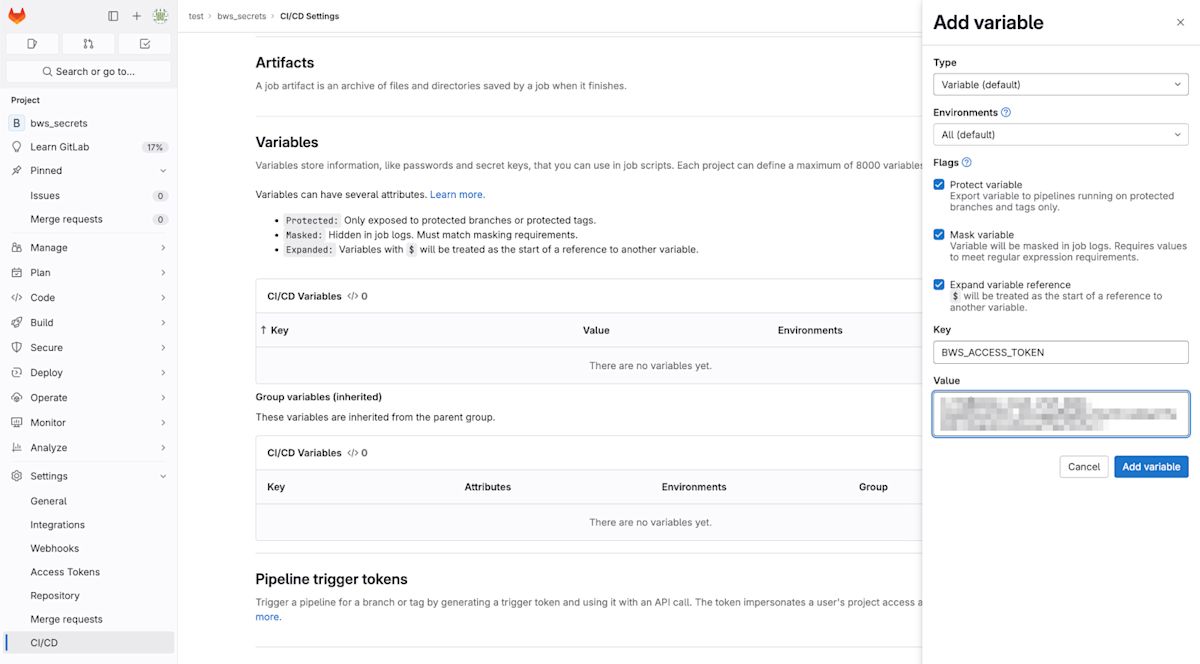

In deze stap gaan we een toegangstoken opslaan als een GitLab CI/CD variabele. Dit token wordt gebruikt om te authenticeren met de Bitwarden Secrets Manager API en geheimen op te halen.

Navigeer in GitLab naar de Instellingen > CI/CD pagina van je project.

Selecteer Uitbreiden in het gedeelte Variabelen .

Selecteer Variabele toevoegen.

Controleer de maskervariabele vlag.

Geef de sleutel de naam

BWS_ACCESS_TOKEN. Dit is de variabele waarnaar de Secrets Manager CLI zoekt om te authenticeren. Als je de sleutel een andere naam wilt geven, geef dan later--access-token NAME_OF_VARop de regelbws secret get.Open in een ander tabblad de webapp Secrets Manager en maak een toegangstoken aan.

Terug in GitLab, plak het nieuw aangemaakte toegangstoken in het Waarde veld.

Selecteer Variabele toevoegen om op te slaan.

Vervolgens gaan we een rudimentaire GitLab CI/CD workflow schrijven. Maak een bestand genaamd .gitlab-ci.yml aan in de root van je repository met de volgende inhoud:

Bashstages:

- default_runner

image: ubuntu

build:

stage: default_runner

script:

- |

# install bws

apt-get update && apt-get install -y curl git jq unzip

export BWS_VER="1.0.0"

curl -LO \

"https://github.com/bitwarden/sdk/releases/download/bws-v$BWS_VER/bws-x86_64-unknown-linux-gnu-$BWS_VER.zip"

unzip -o bws-x86_64-unknown-linux-gnu-$BWS_VER.zip -d /usr/local/bin

# use the `bws run` command to inject secrets into your commands

- bws run -- 'npm run start'

Waar:

BWS_VERis de versie van de Bitwarden Secrets Manager CLI die geïnstalleerd moet worden. Hier krijgen we automatisch de nieuwste versie. Je kunt de versie die geïnstalleerd wordt vastpinnen door dit te veranderen in een specifieke versie, bijvoorbeeldBWS_VER="0.3.1".534cc788-a143-4743-94f5-afdb00a40a41en9a0b500c-cb3a-42b2-aaa2-afdb00a41daazijn referentie-identifiers voor geheimen opgeslagen in Secrets Manager. De serviceaccount waar je toegangstoken bij horen moet toegang hebben tot deze specifieke geheimen.npm run startis het commando dat de geheime waarden verwacht die worden opgehaald doorbws. Vervang dit door de relevante commando's om je project uit te voeren.

warning

Geheimen worden opgeslagen als omgevingsvariabelen. Het is belangrijk om te voorkomen dat commando's worden uitgevoerd die deze geheimen naar de logs zouden uitvoeren.

Selecteer aan de linkerkant Build > Pipelines en selecteer Run pipeline rechtsboven in het tempo. Selecteer Voer pijplijn uit op de pagina om de nieuw aangemaakte pijplijn uit te voeren.