Microsoft Entra ID SAML 実装

この記事には、SAML 2.0を介したSSOでのログインを設定するためのAzure特有のヘルプが含まれています。別のIdPでSSOを使用したログインの設定についてのヘルプは、SAML 2.0設定を参照してください。

設定は、BitwardenウェブアプリとAzure Portalを同時に操作することを含みます。進行するにあたり、両方をすぐに利用できる状態にして、記録されている順序で手順を完了することをお勧めします。

tip

すでにSSOの専門家ですか?この記事の指示をスキップして、自分の設定と比較するためのサンプル設定のスクリーンショットをダウンロードしてください。

タイプ:アセット-ハイパーリンク ID:7CKe4TX98FPF86eAimKgak

ウェブアプリでSSOを開く

Bitwardenウェブアプリにログインし、製品スイッチャー()を使用して管理者コンソールを開きます。

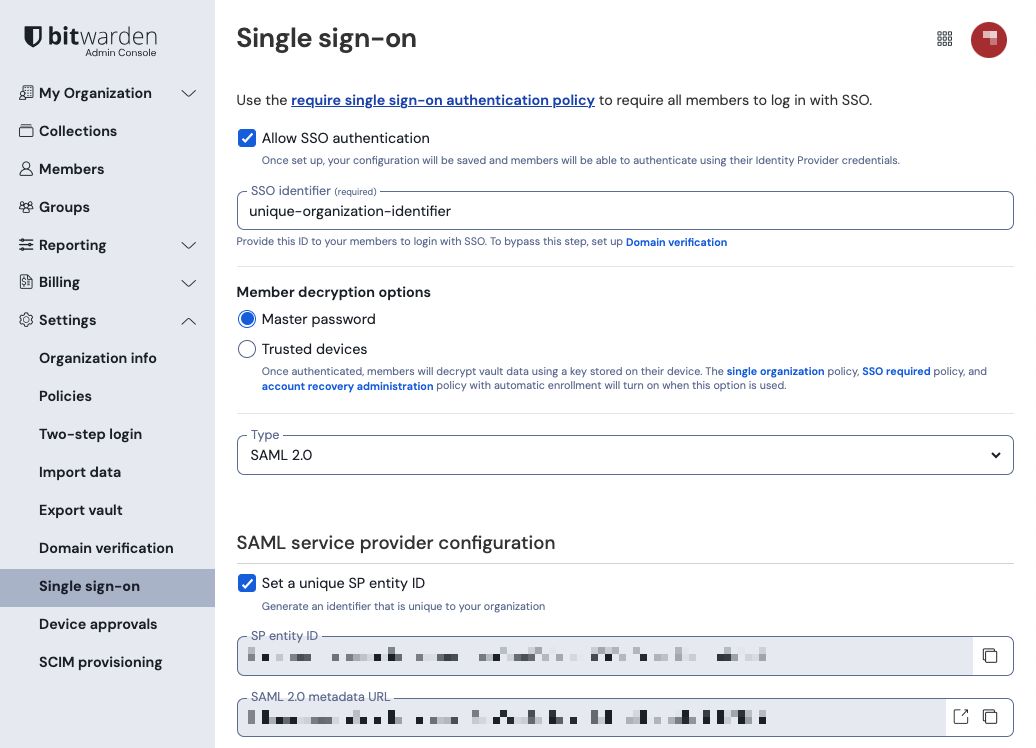

あなたの組織の設定 → シングルサインオン画面を開きます:

まだ作成していない場合は、あなたのSSO識別子を組織用に作成し、タイプのドロップダウンからSAMLを選択してください。この画面を開いたままにして、簡単に参照できるようにしてください。

この段階で、必要であればユニークなSPエンティティIDを設定するオプションをオフにすることができます。これを行うと、組电IDがSPエンティティID値から削除されますが、ほとんどの場合、このオプションをオンにしておくことをお勧めします。

tip

代替のメンバー復号化オプションがあります。信頼できるデバイスでのSSOの使い方またはキーコネクターの使い方を学びましょう。

エンタープライズアプリケーションを作成する

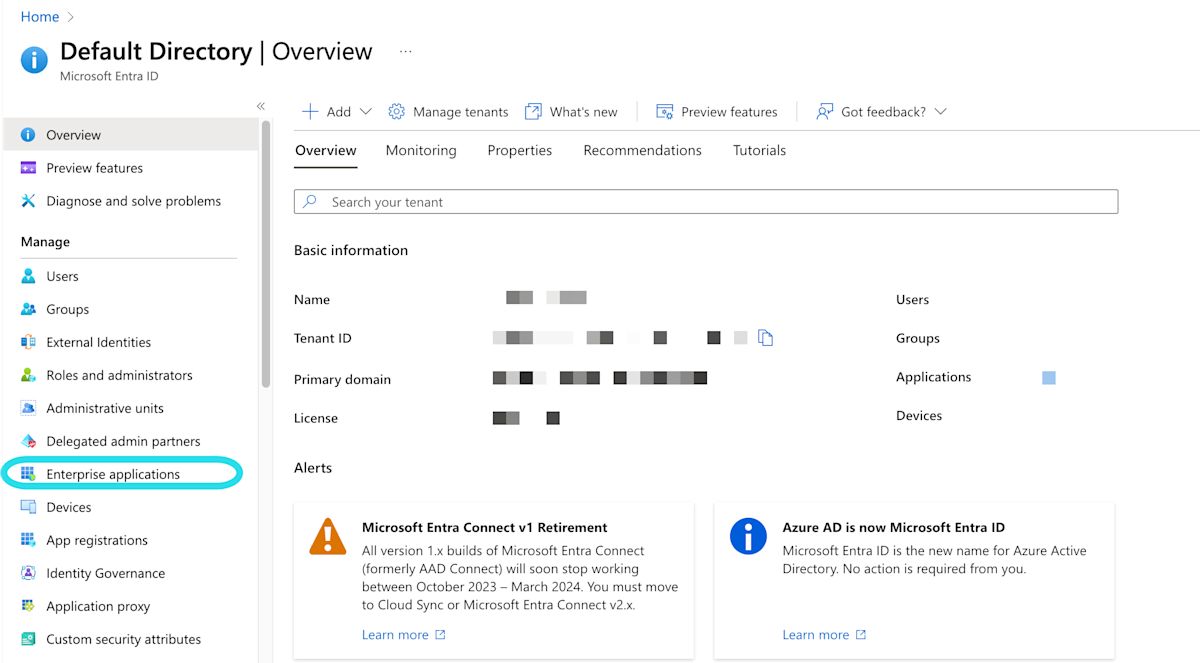

Azure Portalで、Microsoft Entra IDに移動し、ナビゲーションメニューからエンタープライズアプリケーションを選択します:

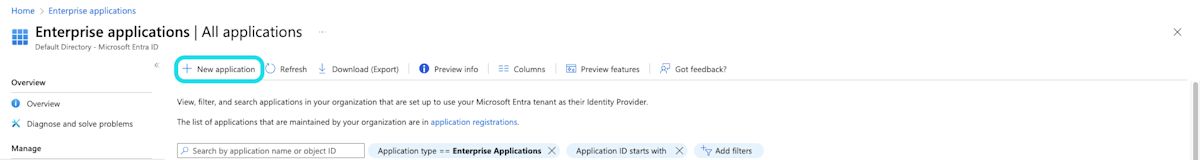

新しいアプリケーション ボタンを選択してください:

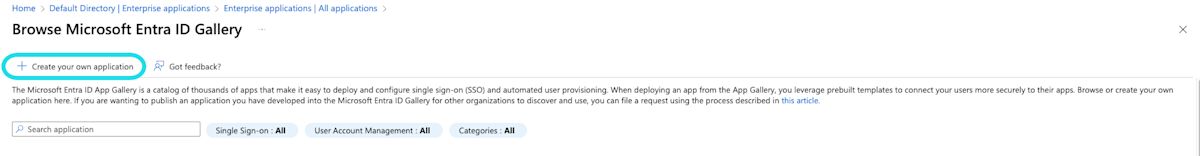

Microsoft Entra IDギャラリー画面で、 あなた自身のアプリケーションを作成するボタンを選択します:

あなた自身のアプリケーションを作成する画面で、アプリケーションにユニークでBitwarden特有の名前を付け、(ギャラリー以外)のオプションを選択してください。終了したら、作成ボタンをクリックしてください。

シングルサインオンを有効にする

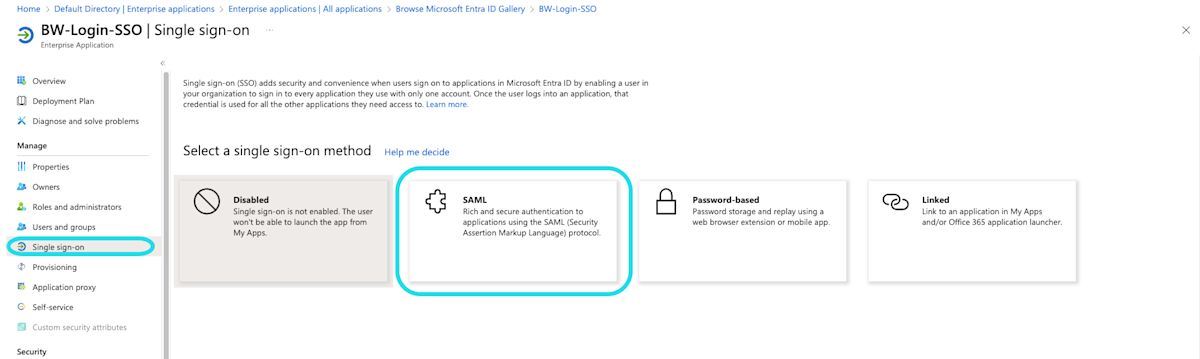

アプリケーション概要画面から、ナビゲーションからシングルサインオンを選択してください。

シングルサインオン画面で、SAMLを選択してください。

SAML設定

基本的なSAML設定

編集ボタンを選択し、次のフィールドを設定してください:

フィールド | 説明 |

|---|---|

識別子(エンティティID) | このフィールドを事前に生成されたSPエンティティIDに設定します。 この自動生成された値は、組織の設定 → シングルサインオン画面からコピーでき、設定により異なります。 |

返信URL(アサーション消費者サービスURL) | このフィールドを事前に生成されたAssertion Consumer Service (ACS) URLに設定します。 この自動生成された値は、組織の設定→シングルサインオン画面からコピーでき、設定により異なります。 |

URLにサインイン | このフィールドを、ユーザーがBitwardenにアクセスするためのログインURLに設定してください。 |

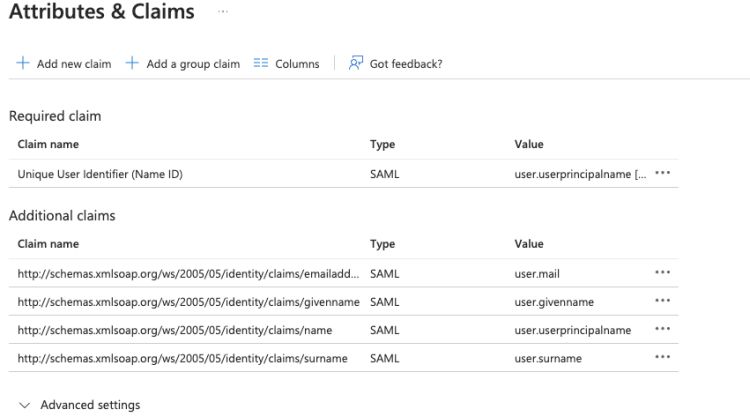

ユーザー属性&クレーム

Azureによって構築されるデフォルトのクレームは、SSOでのログインで動作しますが、必要に応じてこのセクションを使用して、AzureがSAMLレスポンスで使用するNameIDフォーマットを設定することができます。

編集ボタンを選択し、ユニークユーザー識別子(名前ID)エントリを選択してNameIDクレームを編集します:

オプションには、デフォルト、メールアドレス、永続的、未指定、およびWindowsの資格付けられたドメイン名が含まれます。詳細については、Microsoft Azureのドキュメンテーションを参照してください。

SAML署名証明書

後のステップで使用するために、Base64証明書をダウンロードしてください。後のステップで。

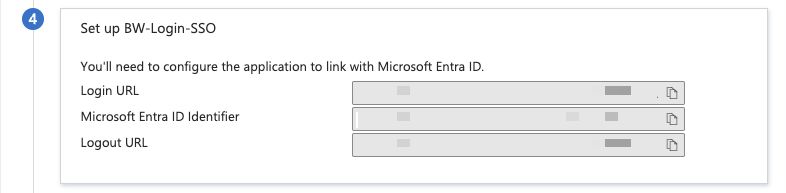

あなたのアプリケーションを設定してください。

このセクションのログインURLとMicrosoft Entra ID識別子をコピーまたはメモして、後のステップで使用してください:

note

If you receive any key errors when logging in via SSO, try copying the X509 certificate information from the Federation Metadata XML file instead.

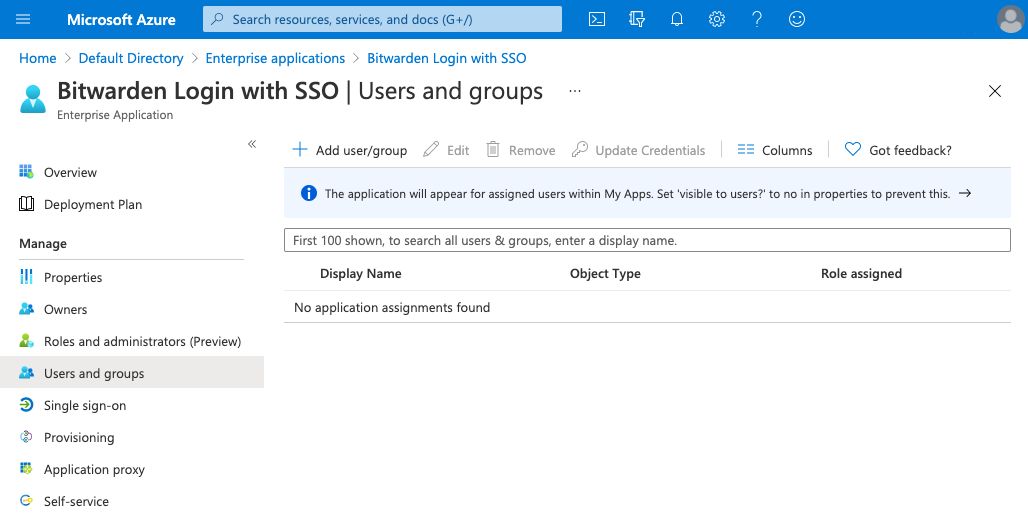

ユーザーとグループ

ナビゲーションからユーザーとグループを選択してください。

ユーザーまたはグループレベルでSSOアプリケーションへのログインアクセスを割り当てるには、ユーザー/グループを追加ボタンを選択してください。

ウェブアプリに戻る

この時点で、Azure Portalのコンテキスト内で必要なすべてを設定しました。設定を完了するためにBitwardenウェブアプリに戻ってください。

シングルサインオン画面は、設定を2つのセクションに分けています:

SAML サービス プロバイダーの構成によって、 SAML リクエストの形式が決まります。

SAML IDプロバイダーの設定は、SAMLのレスポンスで期待する形式を決定します。

サービスプロバイダーの設定

次のフィールドを設定してください:

フィールド | 説明 |

|---|---|

名前ID形式 | デフォルトでは、Azureはメールアドレスを使用します。あなたがこの設定を変更した場合、対応する値を選択してください。それ以外の場合は、このフィールドを未指定またはメールアドレスに設定します。 |

アウトバウンド署名アルゴリズム | BitwardenがSAMLリクエストに署名するために使用するアルゴリズム。 |

署名行動 | SAMLリクエストが署名されるかどうか/いつ署名されるか。 |

最小入力署名アルゴリズム | デフォルトでは、AzureはRSA SHA-256で署名します。ドロップダウンから |

署名されたアサーションが欲しい | BitwardenがSAMLアサーションに署名が必要かどうか。 |

証明書を検証する | あなたのIdPから信頼できるCAを通じて信頼性のある有効な証明書を使用するときは、このボックスをチェックしてください。自己署名証明書は、適切な信頼チェーンがBitwardenログインのSSO Dockerイメージと一緒に設定されていない限り、失敗する可能性があります。 |

サービスプロバイダーの設定が完了したら、作業を保存してください。

IDプロバイダーの設定

IDプロバイダーの設定では、アプリケーションの値を取得するために、しばしばAzure Portalを参照する必要があります。

フィールド | 説明 |

|---|---|

エンティティID | Azure Portalのアプリケーションの設定セクションから取得した、あなたのMicrosoft Entra ID識別子を入力してください。このフィールドは大文字と小文字を区別します。 |

バインディングタイプ | HTTP POST またはリダイレクトに設定します。 |

シングルサインオンサービスURL | Azure Portalのアプリケーションの設定セクションから取得したログインURLを入力してください。 |

シングルログアウトサービスURL | 現在、SSOでのログインはSLOをサポートしていません。このオプションは将来の開発のために計画されていますが、ご希望であればログアウトURLで事前に設定することができます。 |

X509公開証明書 | ダウンロードした証明書を貼り付け、削除します

そして

|

アウトバウンド署名アルゴリズム | デフォルトでは、AzureはRSA SHA-256で署名します。ドロップダウンから |

アウトバウンドログアウトリクエストを無効にする | 現在、SSOでのログインはSLOをサポートしていません。このオプションは将来の開発のために計画されています。 |

認証リクエストに署名が必要です | AzureがSAMLリクエストの署名を期待しているかどうか。 |

note

X509証明書を完成させるとき、有効期限の日付をメモしてください。SSOエンドユーザーへのサービスの中断を防ぐために、証明書を更新する必要があります。証明書が期限切れになった場合でも、管理者と所有者のアカウントは常にメールアドレスとマスターパスワードでログインできます。

IDプロバイダーの設定が完了したら、保存してください。

tip

シングルサインオン認証ポリシーを有効にすることで、ユーザーにSSOでログインすることを要求することができます。メモしてください、これは単一の組織ポリシーも同時に活性化する必要があります。もっと学ぶ

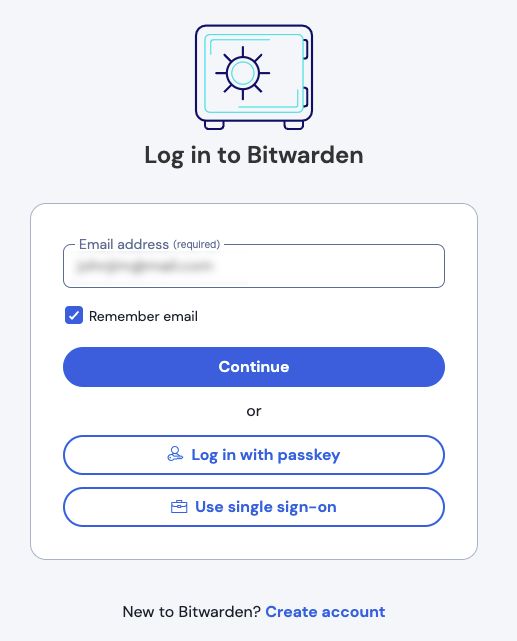

設定をテストする

設定が完了したら、https://vault.bitwarden.comに移動して、メールアドレスを入力し、続行を選択し、エンタープライズシングルオンボタンを選択してテストしてください。

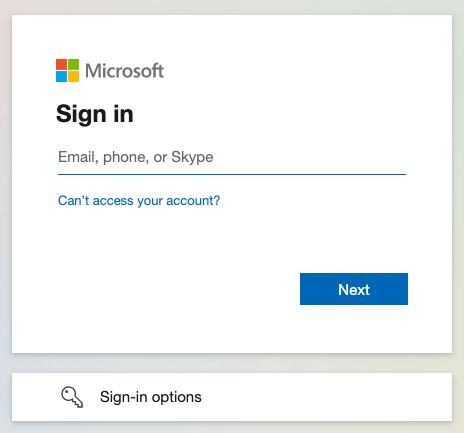

設定された組織識別子を入力し、ログインを選択してください。あなたの実装が正常に設定されている場合、Microsoftのログイン画面にリダイレクトされます。

あなたのAzureの認証情報で認証した後、Bitwardenのマスターパスワードを入力して保管庫を復号化してください!

note

Bitwardenは勝手なレスポンスをサポートしていませんので、あなたのIdPからログインを開始するとエラーが発生します。SSOログインフローはBitwardenから開始されなければなりません。Azure SAML管理者は、ユーザーがBitwardenウェブ保管庫ログインページに誘導されるようにアプリ登録を設定することができます。

既存のBitwardenボタンを無効にするには、すべてのアプリケーションページで現在のBitwardenエンタープライズアプリケーションに移動し、プロパティを選択し、ユーザーに表示オプションをいいえに設定します。

アプリ登録に移動して、新規登録を選択することでアプリ登録を作成します。

アプリケーションに名前を付けてください。例えば、Bitwarden SSOなど。リダイレクトURLを指定しないでください。フォーラムを完了するには、登録を選択してください。

アプリが作成されたら、ナビゲーションメニューにあるブランディング&プロパティに移動します。

次の設定をアプリケーションに追加してください:

エンドユーザーの認識のためにロゴをアップロードしてください。Bitwardenのロゴはここから取得できます。

ホームページのURLをあなたのBitwardenクライアントログインページ、例えば

https://vault.bitwarden.com/#/loginまたはyour-self-hostedURL.comに設定します。

このプロセスが完了すると、指定されたユーザーはBitwardenアプリケーションを持つことになり、それによりユーザーは直接Bitwardenのウェブ保管庫ログインページにリンクされます。