AWS SAML 実装

この記事には、SAML 2.0を介したSSOでのログインを設定するためのAWS特有のヘルプが含まれています。別のIdPでSSOを使用したログインの設定についてのヘルプは、SAML 2.0設定を参照してください。

設定は、BitwardenウェブアプリとAWSコンソールの両方で同時に作業を行うことを含みます。進行するにあたり、両方をすぐに利用できる状態にして、記録されている順序で手順を完了することをお勧めします。

tip

すでにSSOの専門家ですか?この記事の指示をスキップして、自分の設定と比較するためのサンプル設定のスクリーンショットをダウンロードしてください。

タイプ:アセット-ハイパーリンク id:K4Z8ny0RzKkHKIJlZ4hh1

Bitwardenウェブアプリにログインし、製品スイッチャー()を使用して管理者コンソールを開きます。

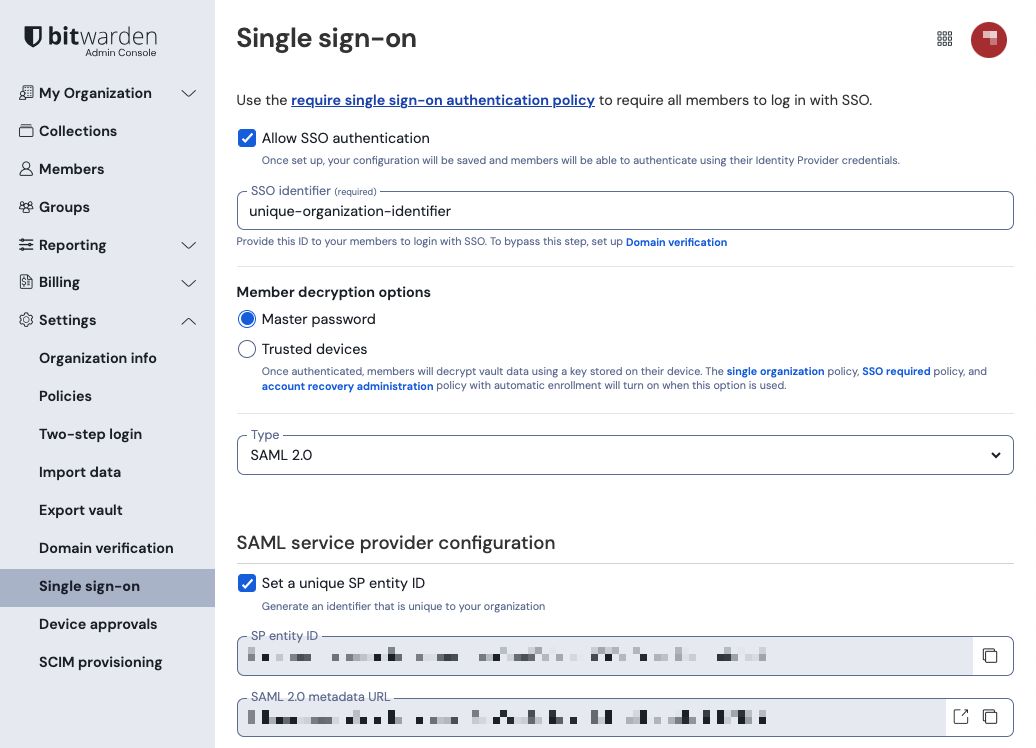

あなたの組織の設定 → シングルサインオン画面を開きます。

まだ作成していない場合は、あなたのSSO識別子を組織用に作成し、タイプのドロップダウンからSAMLを選択してください。この画面を開いたままにして、簡単に参照できるようにしてください。

この段階で、必要に応じてユニークなSPエンティティIDを設定するオプションをオフにすることができます。これを行うと、あなたのSPエンティティID値から組織IDが削除されますが、ほとんどの場合では、このオプションをオンにしておくことをお勧めします。

tip

代替のメンバー復号化オプションがあります。信頼できるデバイスでのSSOの使い方またはキーコネクターの使い方を学びましょう。

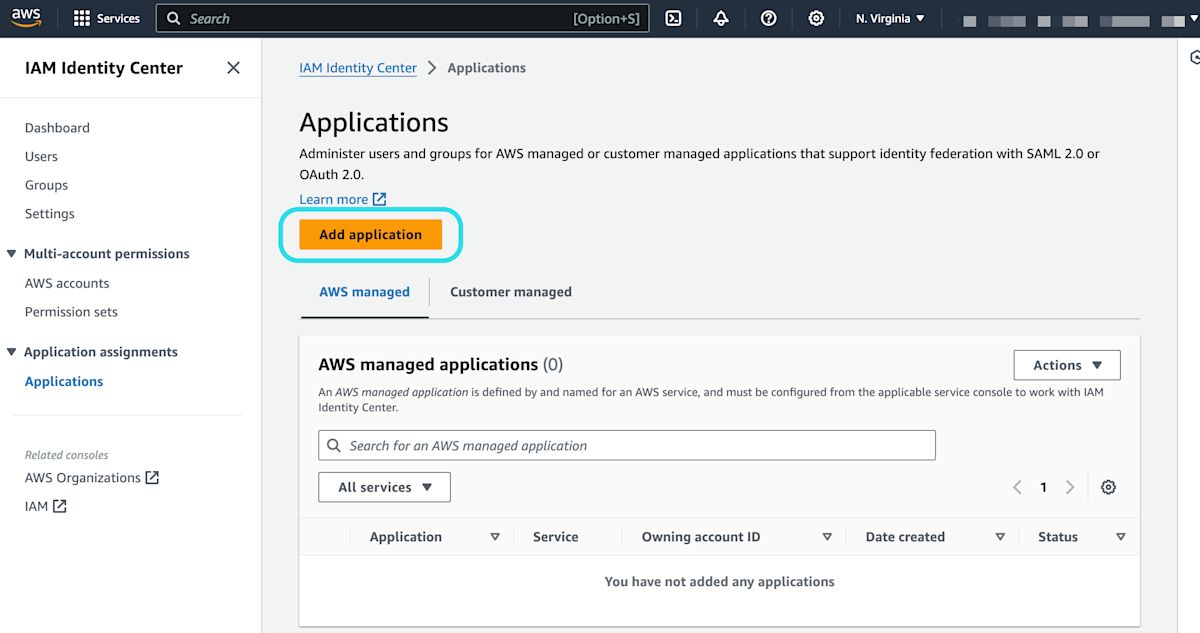

AWSコンソールで、AWS SSOに移動し、ナビゲーションからアプリケーションを選択し、新しいアプリケーションを追加ボタンを選択します:

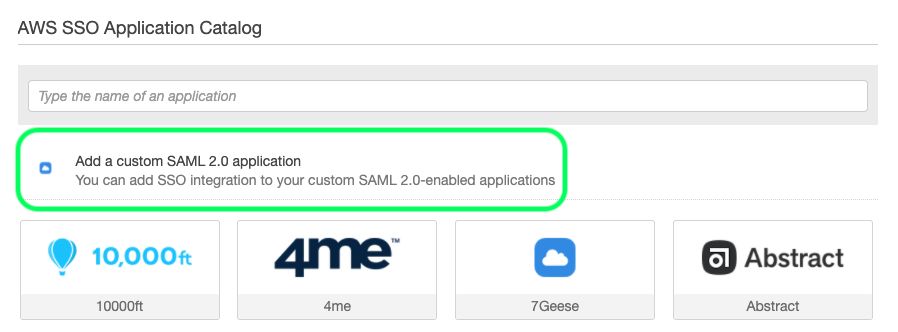

検索バーの下で、カスタムSAML 2.0アプリケーションを追加のオプションを選択します:

アプリケーションにユニークでBitwarden特有の表示名を付けてください。

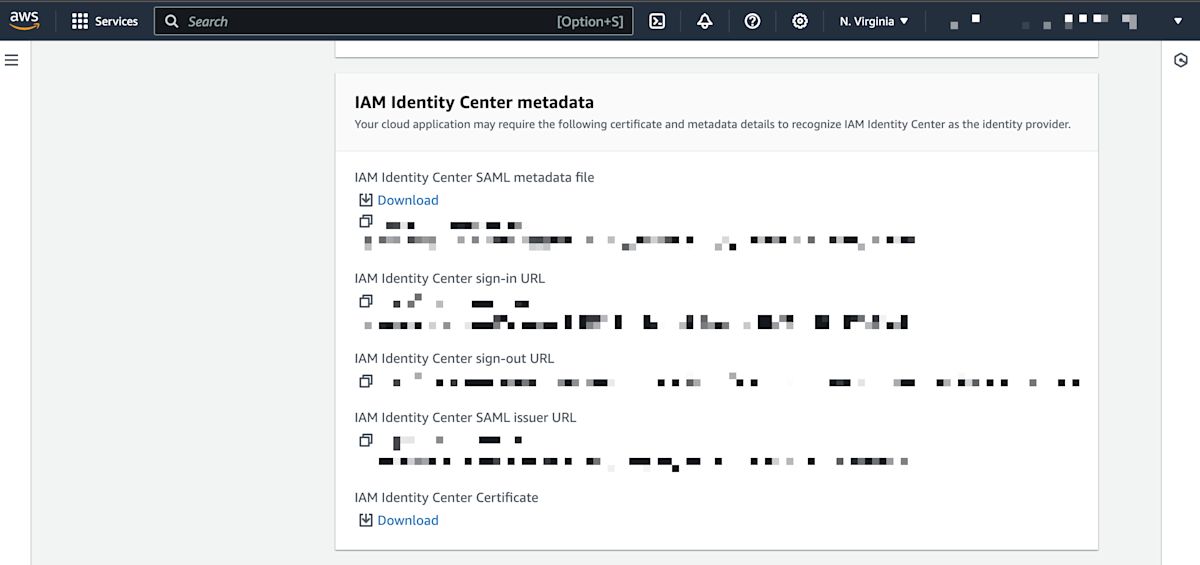

このセクションの情報は、後の設定ステップで必要になります。AWS SSOサインインURLとAWS SSO発行者URLをコピーし、AWS SSO証明書をダウンロードしてください:

アプリケーション開始URLフィールドに、ユーザーがBitwardenにアクセスするためのログインURLを指定します。クラウドホストのお客様の場合、これは常にhttps://vault.bitwarden.com/#/ssoです。自己ホスト型のインスタンスの場合、これはあなたの設定されたサーバーURLによって決定されます。例えば、https://your.domain/#/ssoのようなものです。

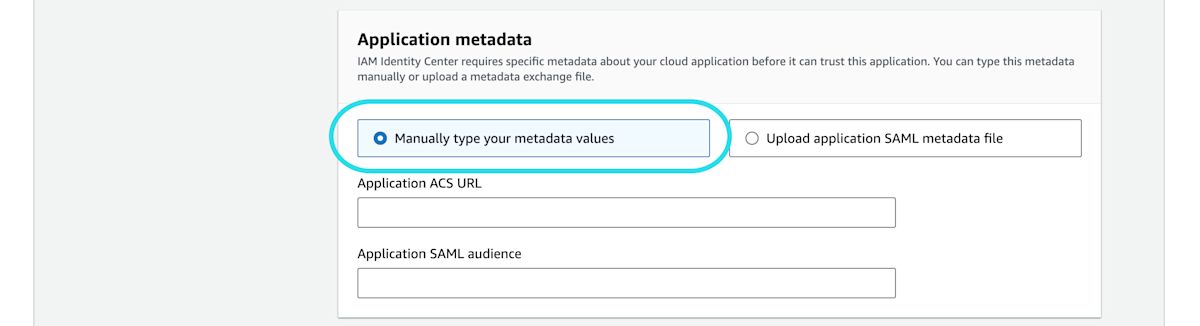

アプリケーションのメタデータセクションで、メタデータの値を手動で入力するオプションを選択してください。

次のフィールドを設定してください:

フィールド | 説明 |

|---|---|

アプリケーションACS URL | このフィールドを事前に生成されたAssertion Consumer Service (ACS) URLに設定します。 |

アプリケーション SAML オーディエンス | このフィールドを事前に生成されたSPエンティティIDに設定します。 |

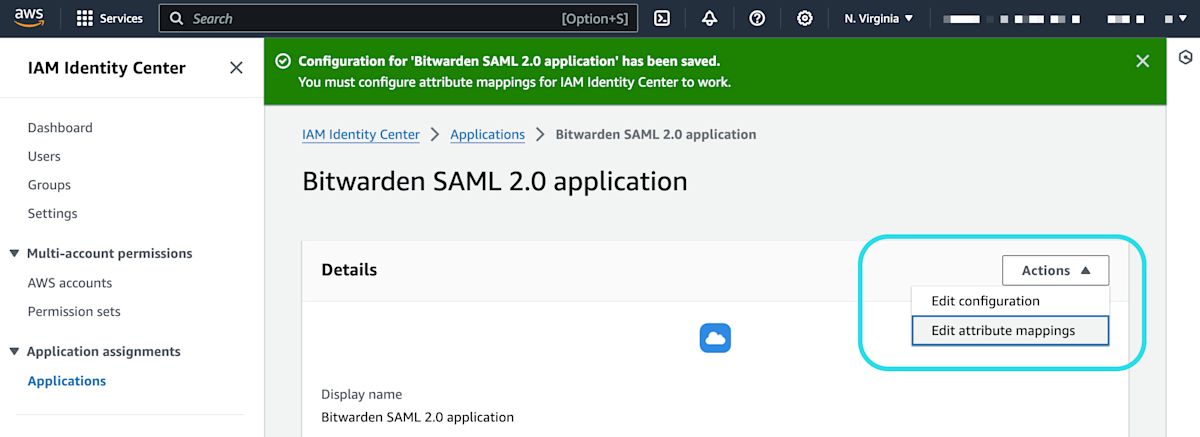

終了したら、変更を保存を選択してください。

属性マッピングタブに移動し、次のマッピングを設定します:

アプリケーション内のユーザー属性 | この文字列値またはユーザー属性をAWS SSOにマップします | 形式 |

|---|---|---|

件名 |

| メールアドレス |

メールアドレス |

| 特定されていません |

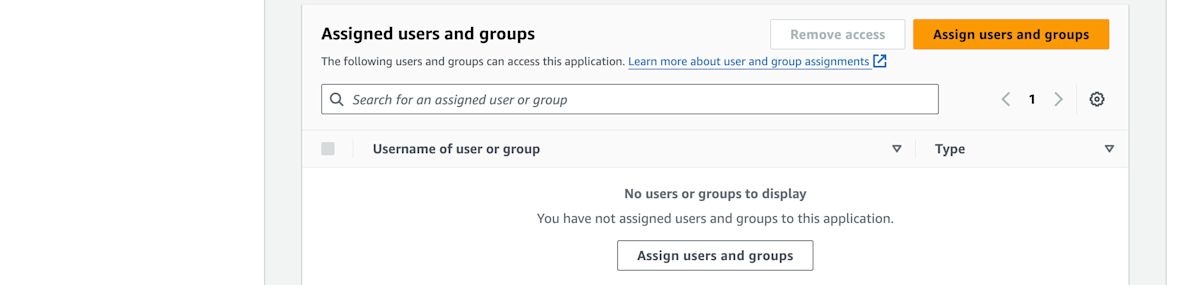

割り当てられたユーザータブに移動し、ユーザーを割り当てるボタンを選択します:

アプリケーションには個々のレベルでユーザーを割り当てることができますし、グループごとにも割り当てることができます。

この時点で、AWSコンソールのコンテキスト内で必要なすべてを設定しました。設定を完了するためにBitwardenウェブアプリに戻ってください。

シングルサインオン画面は、設定を2つのセクションに分けています:

SAML サービス プロバイダーの構成によって、 SAML リクエストの形式が決まります。

SAML IDプロバイダーの設定は、SAMLのレスポンスで期待する形式を決定します。

サービスプロバイダーの設定はすでに完了しているはずですが、次のフィールドのいずれかを編集することを選択することができます:

フィールド | 説明 |

|---|---|

名前ID形式 | メールアドレスに設定します。 |

アウトバウンド署名アルゴリズム | BitwardenがSAMLリクエストに署名するために使用するアルゴリズム。 |

署名行動 | SAMLリクエストが署名されるかどうか/いつ署名されるか。 |

最小入力署名アルゴリズム | デフォルトでは、AWS SSOはSHA-256で署名します。これを変更していない限り、ドロップダウンから |

署名されたアサーションが欲しい | BitwardenがSAMLアサーションに署名されることを期待しているかどうか。 |

証明書を検証する | あなたのIdPから信頼できるCAを通じて信頼された有効な証明書を使用するときには、このボックスをチェックしてください。自己署名証明書は、適切な信頼チェーンがBitwardenログインwith SSO dockerイメージ内に設定されていない限り、失敗する可能性があります。 |

サービスプロバイダーの設定が完了したら、作業を保存してください。

IDプロバイダーの設定では、アプリケーションの値を取得するために、しばしばAWSコンソールを参照する必要があります。

フィールド | 説明 |

|---|---|

エンティティID | AWS SSO発行者URLを入力してください。これはAWSコンソールのAWS SSOメタデータセクションから取得できます。このフィールドは大文字と小文字を区別します。 |

バインディングタイプ | HTTP POST またはリダイレクトに設定します。 |

シングルサインオンサービスURL | AWS SSOサインインURLを入力してください。これはAWSコンソールのAWS SSOメタデータセクションから取得できます。 |

シングルログアウトサービスURL | SSOでのログインは現在、SLOをサポートしていません。このオプションは将来の開発のために計画されていますが、AWSコンソールのAWS SSOメタデータセクションから取得したAWS SSOサインアウトURLで事前に設定することができます。 |

X509公開証明書 | ダウンロードした証明書を貼り付け、削除してください。

そして

|

アウトバウンド署名アルゴリズム | デフォルトでは、AWS SSOは |

アウトバウンドログアウトリクエストを無効にする | 現在、SSOでのログインはSLOをサポートしていません。このオプションは将来の開発のために計画されています。 |

認証リクエストに署名が欲しい | AWS SSOがSAMLリクエストに署名を期待するかどうか。 |

note

X509証明書を完成させるとき、有効期限の日付をメモしてください。SSOエンドユーザーへのサービスの中断を防ぐために、証明書を更新する必要があります。証明書が期限切れになった場合でも、管理者と所有者のアカウントは常にメールアドレスとマスターパスワードでログインできます。

IDプロバイダーの設定が完了したら、保存してください。

tip

シングルサインオン認証ポリシーを有効にすることで、ユーザーにSSOでログインすることを要求することができます。メモしてください、これは単一の組織ポリシーも同時に活性化する必要があります。もっと学ぶ

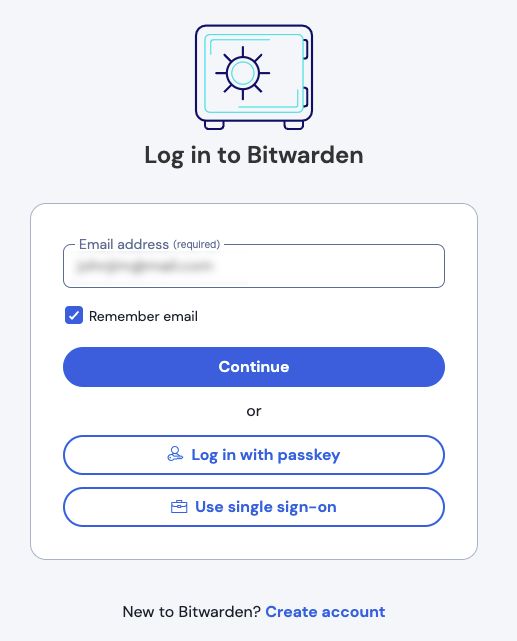

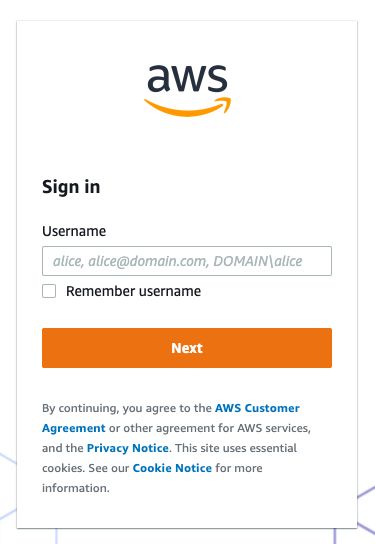

設定が完了したら、https://vault.bitwarden.comに移動して、メールアドレスを入力し、続けるを選択し、エンタープライズ シングルオンボタンを選択してテストしてください:

設定された組織識別子を入力し、ログインを選択してください。あなたの実装が正常に設定されている場合、AWS SSOのログイン画面にリダイレクトされます。

あなたのAWSの認証情報で認証した後、Bitwardenのマスターパスワードを入力して保管庫を復号化してください!

note

Bitwardenは勝手なレスポンスをサポートしていませんので、あなたのIdPからログインを開始するとエラーが発生します。SSOログインフローはBitwardenから開始されなければなりません。