ADFS SAMLの実装

この記事には、SAML 2.0を介したSSOでのログインを設定するためのActive Directory Federation Services (AD FS)専用のヘルプが含まれています。別のIdPでSSOを使用したログインの設定についてのヘルプは、SAML 2.0設定を参照してください。

設定は、BitwardenウェブアプリとAD FSサーバー管理マネージャーを同時に操作することを含みます。進行するにあたり、両方をすぐに利用できる状態にして、記録されている順序で手順を完了することをお勧めします。

tip

すでにSSOの専門家ですか?この記事の指示をスキップして、自分の設定と比較するためのサンプル設定のスクリーンショットをダウンロードしてください。

タイプ:アセット-ハイパーリンク id:5892IOGrU7B9lvBmN0P0xl

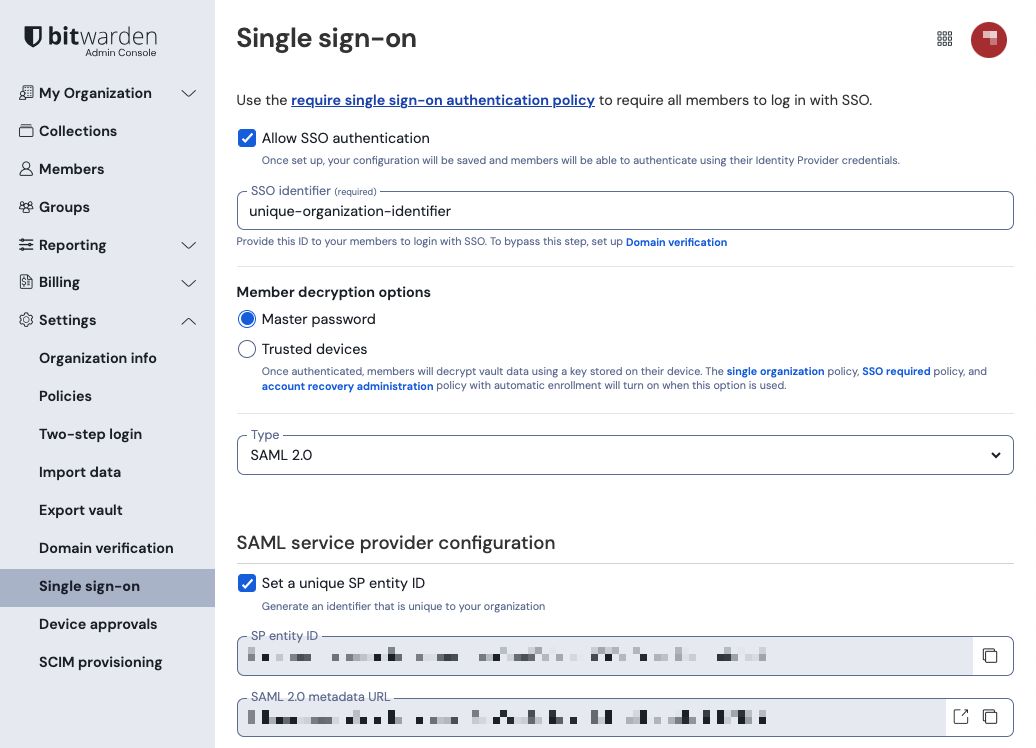

ウェブアプリでSSOを開く

Bitwardenウェブアプリにログインし、製品スイッチャー()を使用して管理者コンソールを開きます。

あなたの組織の設定 → シングルサインオン画面を開きます。

まだ作成していない場合は、あなたの組織のためのユニークなSSO識別子を作成し、タイプのドロップダウンからSAMLを選択してください。この画面を開いたままにして、簡単に参照できるようにしてください。

あなたは、この段階でユニークなSPエンティティIDを設定するオプションをオフにすることができます。これを行うと、組电IDがSPエンティティID値から削除されますが、ほとんどの場合、このオプションをオンにしておくことをお勧めします。

tip

代替のメンバー復号化オプションがあります。信頼できるデバイスでのSSOの使い方またはキーコネクターの使い方を学びましょう。

信頼関係パーティーを作成します

AD FSサーバーマネージャーで、ツール → AD FS管理 → アクション → 信頼するパーティーの信頼を追加を選択します。ウィザードで、次の選択を行ってください:

ウェルカム画面で、クレーム対応を選択してください。

データソース選択画面で、依存パーティについてのデータを手動で入力するを選択してください。

「表示名を指定」画面で、Bitwarden専用の表示名を入力してください。

URL設定画面で、SAML 2.0 WebSSOプロトコルのサポートを有効にするを選択します。

依存パーティSAML 2.0 SSOサービスURLの入力欄に、アサーションコンシューマーサービス(ACS)URLを入力してください。この自動生成された値は、組織の設定 → シングルサインオン画面からコピーでき、設定により異なります。

アクセス制御ポリシーを選択画面で、あなたのセキュリティ基準を満たすポリシーを選択してください。

識別子の設定画面で、SPエンティティIDを信頼するパーティの識別子として追加します。この自動生成された値は、組織の設定 → シングルサインオン画面からコピーでき、設定により異なります。

アクセス制御ポリシーの選択画面で、希望のポリシーを選択します(デフォルトでは、全員に許可)。

信頼を追加する準備ができました画面で、選択した項目を確認してください。

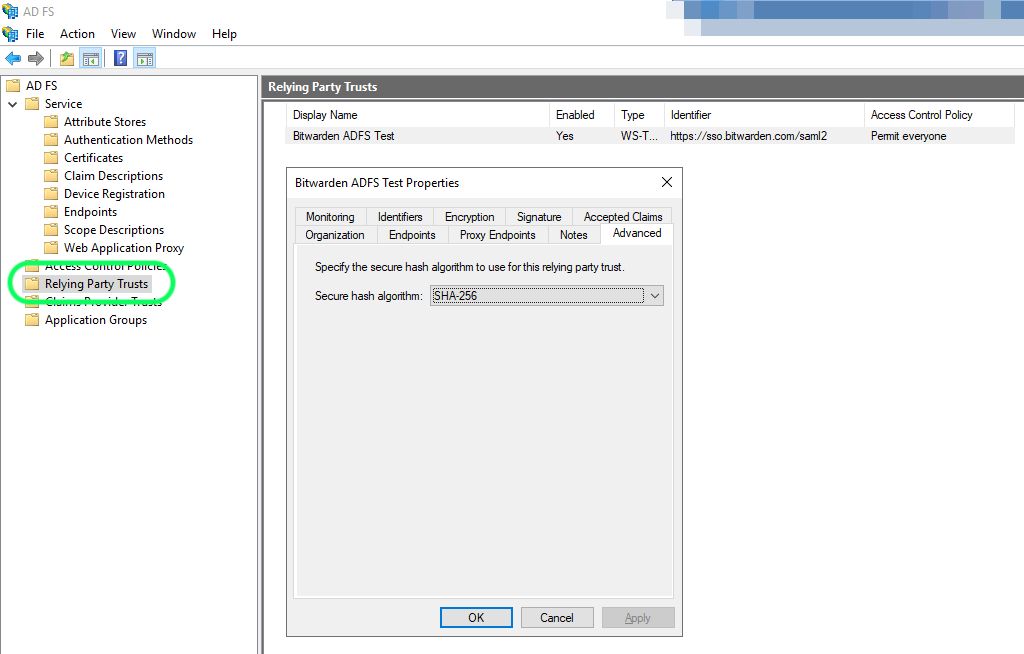

高度なオプション

信頼するパーティの信頼が作成されると、左側のファイルナビゲータから信頼するパーティの信頼を選択し、正しい表示名を選択することで、その設定をさらに構成することができます。

ハッシュアルゴリズム

セキュアハッシュアルゴリズムを変更するには(デフォルトではSHA-256)、詳細タブに移動します。

エンドポイントバインディング

エンドポイントバインディング(デフォルトではPOST)を変更するには、エンドポイントタブに移動し、設定されたACS URLを選択します:

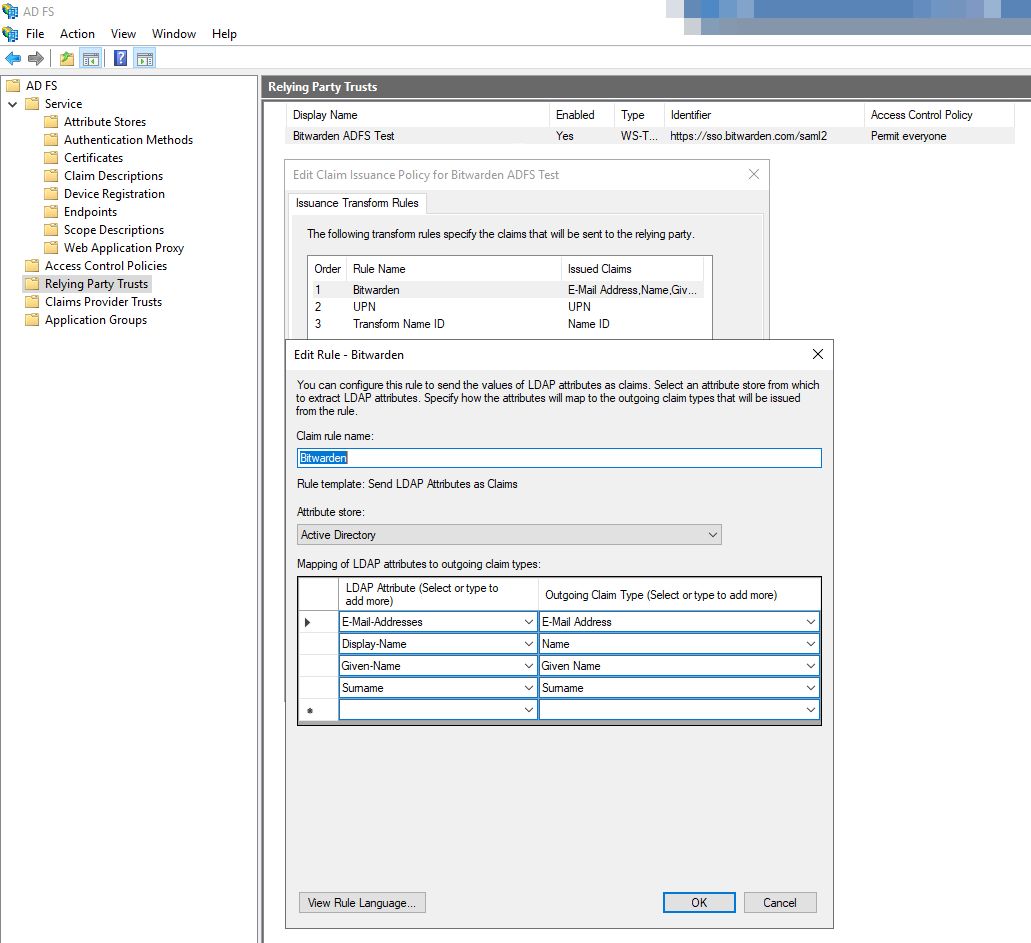

請求発行ルールの編集

適切なクレーム、Name IDを含む、がBitwardenに渡されることを確認するためのクレーム発行ルールを構築します。次のタブはサンプルのルールセットを示しています:

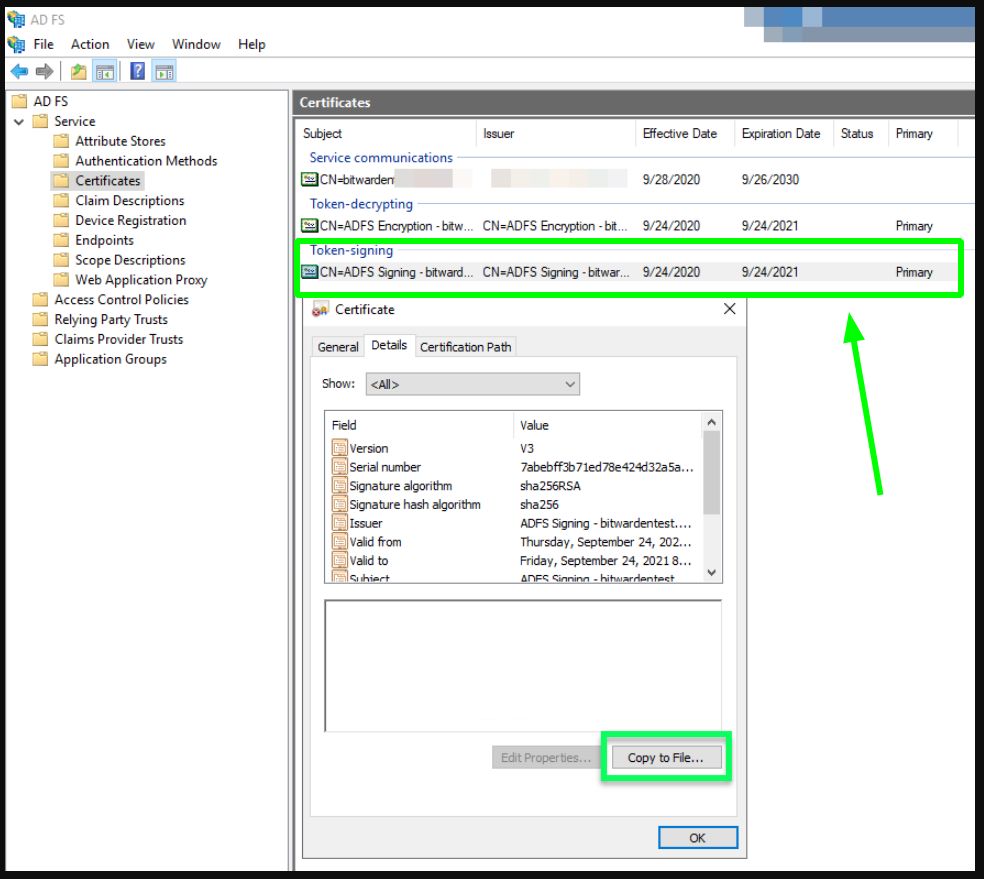

証明書を取得する

左側のファイルナビゲーターで、AD FS → サービス → 証明書を選択して、証明書のリストを開きます。トークン署名証明書を選択し、その詳細タブに移動し、ファイルにコピー...ボタンを選択してBase-64エンコードされたトークン署名証明書をエクスポートします。

この証明書は後のステップで必要になります。

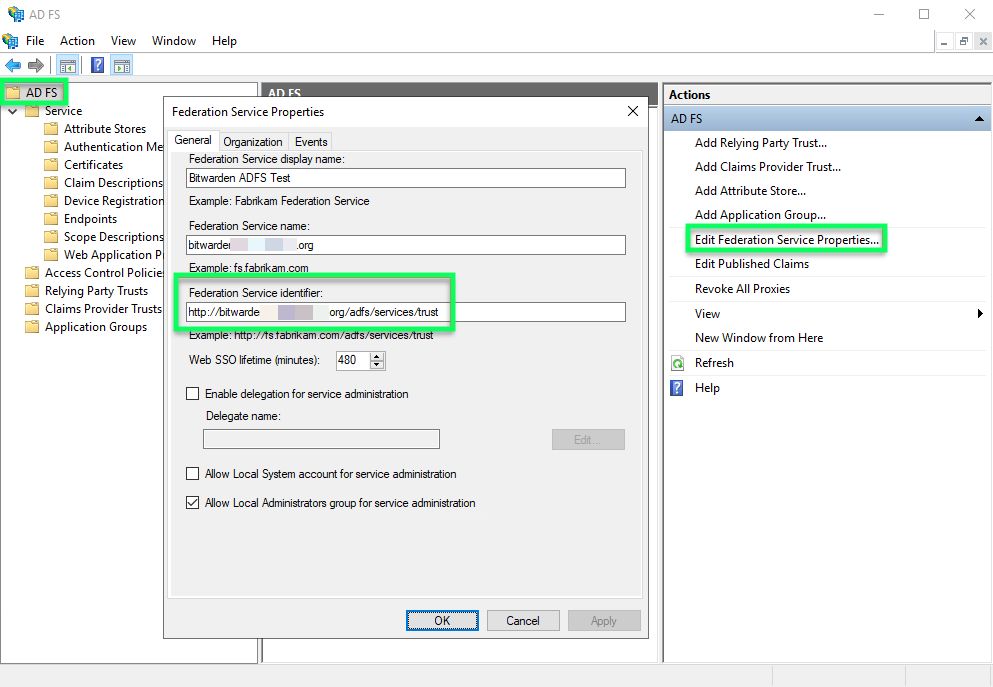

連盟サービス識別子を取得します

左側のファイルナビゲーターで、AD FSを選択し、右側のオプションメニューから連盟サービスのプロパティを編集を選択します。連盟サービスプロパティウィンドウで、連盟サービス識別子をコピーします。

この識別子は後のステップで必要になります。

ウェブアプリに戻る

この時点で、AD FSサーバー管理者のコンテキスト内で必要なすべてを設定しました。設定を完了するためにBitwardenウェブアプリに戻ってください。

シングルサインオン画面は、設定を二つのセクションに分けています:

SAML サービス プロバイダーの構成によって、 SAML リクエストの形式が決まります。

SAML IDプロバイダーの設定は、SAMLのレスポンスで期待する形式を決定します。

サービスプロバイダーの設定

サービスプロバイダー設定セクションで、以下のフィールドを設定します:

フィールド | 説明 |

|---|---|

名前ID形式 | 送信名ID形式を選択します。これは請求発行ルールを構築する際に選択されます(ルール3を参照)。 |

アウトバウンド署名アルゴリズム | BitwardenがSAMLリクエストに署名するために使用するアルゴリズム。 |

署名行動 | SAMLリクエストが署名されるかどうか/いつ署名されるか。 |

最小入力署名アルゴリズム | デフォルトでは、AD FSはSHA-256で署名します。ドロップダウンからSHA-256を選択してください。ただし、異なるアルゴリズムを使用するようにAD FSを設定している場合は除きます。 |

署名されたアサーションが欲しい | BitwardenがSAMLアサーションに署名されることを期待しているかどうか。 |

証明書を検証する | あなたのIdPから信頼できるCAを通じて信頼性と有効性のある証明書を使用するときは、このボックスをチェックしてください。自己署名証明書は、適切な信頼チェーンがBitwardenログインのSSO dockerイメージ内に設定されていない限り、失敗する可能性があります。 |

サービスプロバイダーの設定が完了したら、作業を保存してください。

IDプロバイダーの設定

IDプロバイダーの設定では、値を取得するためにAD FSサーバーマネージャーを参照する必要がよくあります。

フィールド | 説明 |

|---|---|

エンティティID | 取得したフェデレーションサービス識別子を入力してください。メモしてください、これはHTTPSを使用しないかもしれません。このフィールドは大文字と小文字を区別します。 |

バインディングタイプ | デフォルトでは、AD FSはHTTP POSTエンドポイントバインディングを使用します。HTTP POST を選択してください、異なる方法を使用するようにAD FSを設定している場合を除きます。 |

シングルサインオンサービスURL | SSOサービスエンドポイントを入力してください。この値は、サービス→エンドポイントタブでAD FSマネージャーで管理できます。エンドポイントURLはSAML2.0/WS-FederationのURLパスとして記載されており、通常は |

X509公開証明書 | ダウンロードした証明書を貼り付け、削除してください。

そして

|

アウトバウンド署名アルゴリズム | デフォルトでは、AD FSはSHA-256で署名します。ドロップダウンからSHA-256を選択してください。ただし、異なるアルゴリズムを使用するようにAD FSを設定している場合は除きます。 |

アウトバウンドログアウトリクエストを無効にする | 現在、SSOでのログインはSLOをサポートしていません。このオプションは将来の開発のために計画されています。 |

認証リクエストに署名が必要です | AD FSがSAMLリクエストの署名を期待するかどうか。 |

note

X509証明書を完成させるとき、有効期限の日付をメモしてください。SSOエンドユーザーへのサービスの中断を防ぐために、証明書を更新する必要があります。証明書が期限切れになった場合でも、管理者と所有者のアカウントは常にメールアドレスとマスターパスワードでログインできます。

IDプロバイダーの設定が完了したら、保存してください。

tip

シングルサインオン認証ポリシーを有効にすることで、ユーザーにSSOでログインすることを要求することができます。メモしてください、これは単一の組織ポリシーも同時に活性化する必要があります。もっと学ぶ

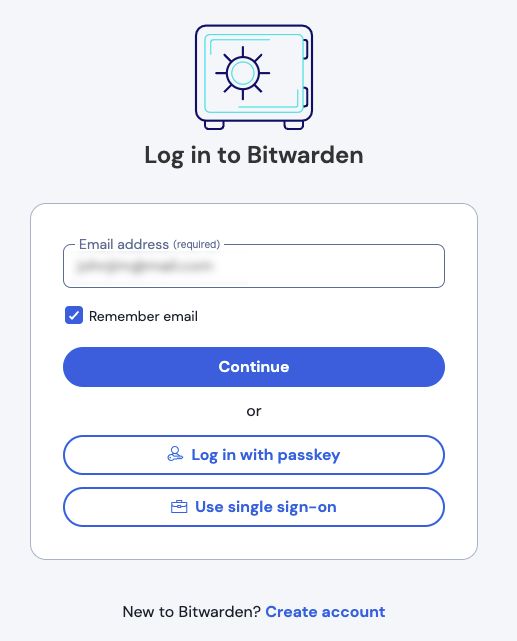

設定をテストする

設定が完了したら、https://vault.bitwarden.comに移動してテストを行います。メールアドレスを入力し、続行を選択し、エンタープライズシングルオンボタンを選択します:

設定された組織識別子を入力し、ログインを選択してください。あなたの実装が正常に設定されている場合、AD FS SSOログイン画面にリダイレクトされます。AD FSの資格情報で認証した後、Bitwardenのマスターパスワードを入力して保管庫を復号化してください!

note

Bitwardenは勝手なレスポンスをサポートしていませんので、あなたのIdPからログインを開始するとエラーが発生します。SSOログインフローはBitwardenから開始されなければなりません。