Okta OIDCの実装

この記事には、OpenID Connect(OIDC)を介したSSOでのOkta特有のログインを設定するためのヘルプが含まれています。別のOIDC IdPでのSSOを使用したログインの設定、またはSAML 2.0を介したOktaの設定についてのヘルプは、OIDC設定またはOkta SAML実装を参照してください。

設定は、BitwardenウェブアプリとOkta管理者ポータルの両方で同時に作業を行うことを含みます。進行するにあたり、両方をすぐに利用できる状態にして、記録されている順序で手順を完了することをお勧めします。

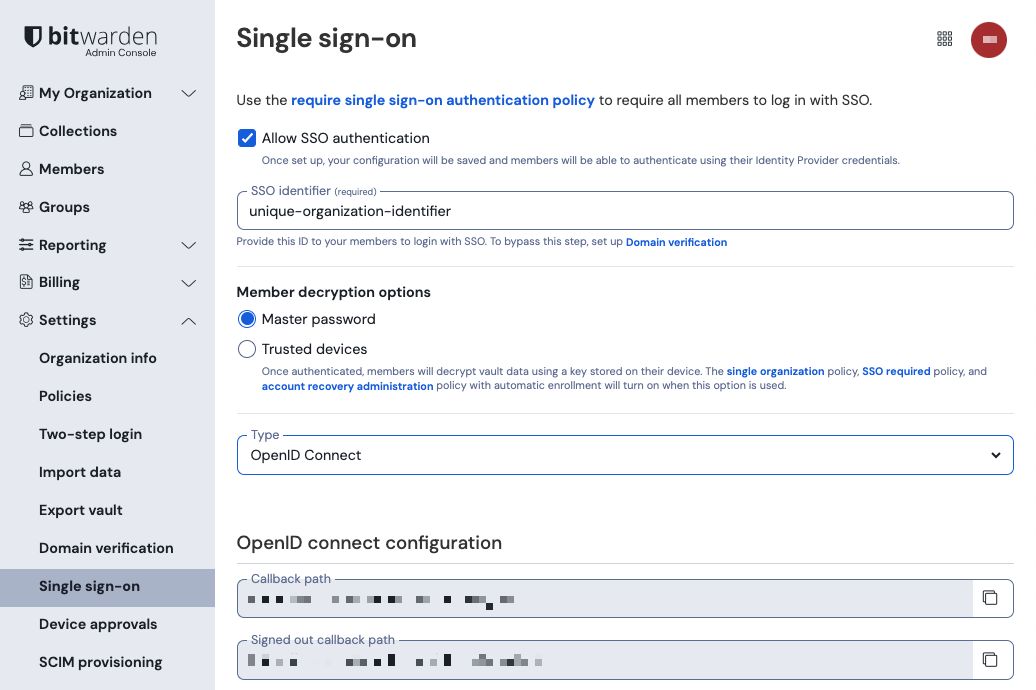

ウェブ保管庫でSSOを開く

Bitwardenのウェブアプリにログインし、製品スイッチャー()を使用して管理者コンソールを開きます。

ナビゲーションから設定 → シングルサインオンを選択してください。

まだ作成していない場合は、あなたの組織のためのユニークなSSO識別子を作成してください。それ以外では、この画面でまだ何も編集する必要はありませんが、簡単に参照できるように開いたままにしておいてください。

tip

代替のメンバー復号化オプションがあります。信頼できるデバイスでのSSOの使い方またはキーコネクターの使い方を学びましょう。

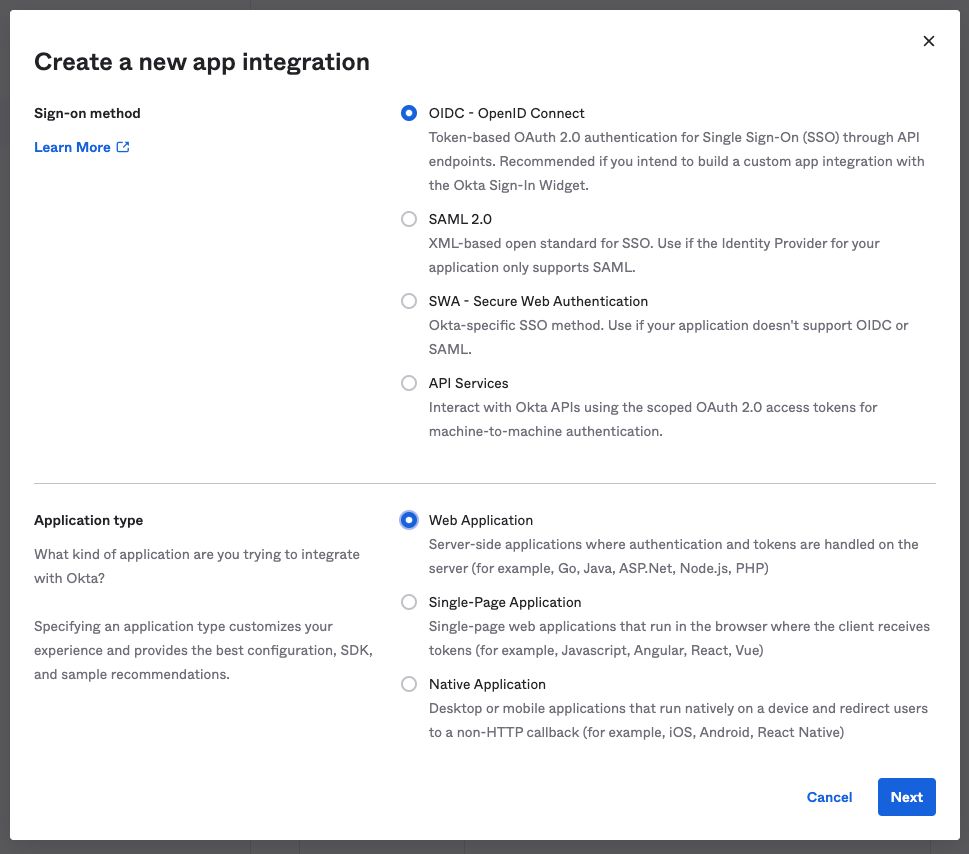

Oktaアプリを作成する

Okta管理者ポータルで、アプリケーション → アプリケーションをナビゲーションから選択します。アプリケーション画面で、アプリ統合を作成ボタンを選択します。サインオン方法で、OIDC - OpenID Connectを選択してください。アプリケーションのタイプで、ウェブアプリケーションを選択してください。

新しいWebアプリの統合画面で、以下のフィールドを設定します:

フィールド | 説明 |

|---|---|

アプリ統合名 | アプリにBitwarden専用の名前を付けてください。 |

グラントタイプ | 以下の許可タイプを有効にしてください: |

サインインリダイレクトURI | このフィールドをあなたのコールバックパスに設定してください。これはBitwarden SSO設定画面から取得できます。 |

サインアウトリダイレクトURI | このフィールドをあなたのサインアウトコールバックパスに設定してください。これはBitwarden SSO設定画面から取得できます。 |

課題 | このフィールドを使用して、すべてまたは選択したグループのみがBitwarden ログインをSSOで使用できるように指定します。 |

設定が完了したら、次へボタンを選択してください。

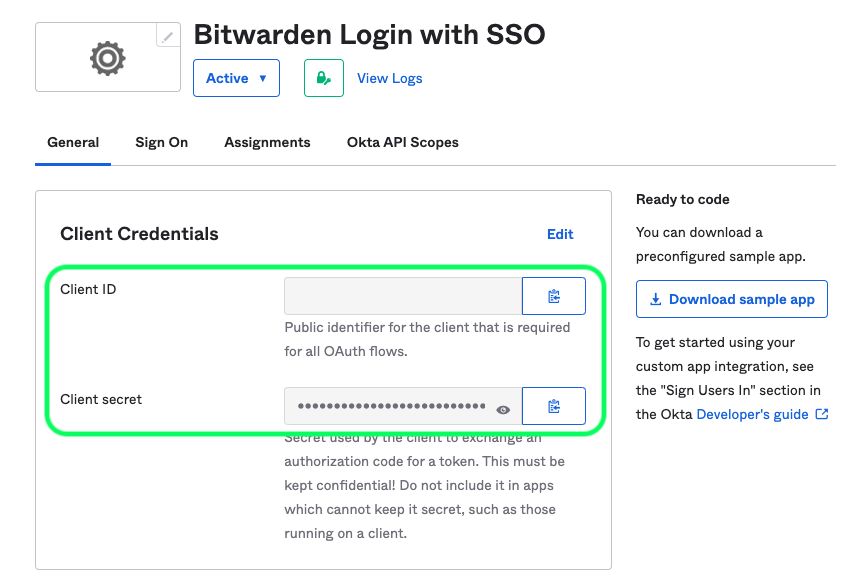

クライアントの資格情報を取得します

アプリケーション画面で、新しく作成されたOktaアプリのクライアントIDとクライアントシークレットをコピーします:

あなたは後のステップで両方の値を使用する必要があります。

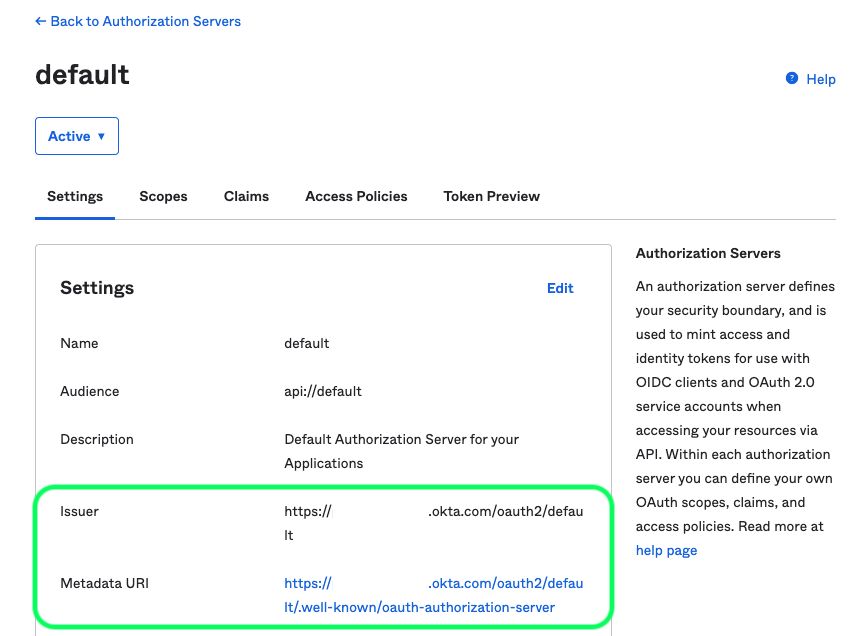

認証サーバー情報を取得します

ナビゲーションからセキュリティ → APIを選択します。認証サーバーのリストから、この実装に使用したいサーバーを選択してください。サーバーの設定タブで、IssuerとMetadata URIの値をコピーします:

次のステップで両方の値を使用する必要があります。

ウェブアプリに戻る

この時点で、Okta管理者ポータルのコンテキスト内で必要なすべてを設定しました。次のフィールドを設定するために、Bitwardenウェブアプリに戻ってください:

フィールド | 説明 |

|---|---|

権限 | あなたの認証サーバーのための取得した発行者URIを入力してください。 |

クライアントID | あなたのOktaアプリの取得したクライアントIDを入力してください。 |

クライアントシークレット | あなたのOktaアプリの取得したクライアントシークレットを入力してください。 |

メタデータアドレス | あなたの認証サーバーのための取得したメタデータURIを入力してください。 |

OIDCリダイレクトの挙動 | リダイレクト GETを選択します。現在、OktaはフォームPOSTをサポートしていません。 |

ユーザー情報エンドポイントからクレームを取得する | このオプションを有効にすると、URLが長すぎるエラー(HTTP 414)、切り捨てられたURL、および/またはSSO中の失敗が発生した場合に対応します。 |

追加/カスタムスコープ | リクエストに追加するカスタムスコープを定義します(カンマ区切り)。 |

追加/カスタムユーザーIDクレームタイプ | ユーザー識別のためのカスタムクレームタイプキーを定義します(カンマ区切り)。定義された場合、カスタムクレームのタイプは、標準のタイプに戻る前に検索されます。 |

追加/カスタム メールアドレス クレーム タイプ | ユーザーのメールアドレスのためのカスタムクレームタイプキーを定義します(カンマ区切り)。定義された場合、カスタムクレームタイプは、標準タイプに戻る前に検索されます。 |

追加/カスタム名前クレームタイプ | ユーザーのフルネームまたは表示名のためのカスタムクレームタイプキーを定義します(カンマ区切り)。定義された場合、カスタムクレームのタイプは、標準のタイプに戻る前に検索されます。 |

要求された認証コンテキストクラス参照値 | 認証コンテキストクラス参照識別子( |

応答で期待される "acr" 請求値 | Bitwardenが応答で期待し、検証する |

これらのフィールドの設定が完了したら、保存してください。

tip

シングルサインオン認証ポリシーを有効にすることで、ユーザーにSSOでログインすることを要求することができます。メモしてください、これは単一の組織ポリシーも同時に活性化する必要があります。もっと学ぶ

設定をテストする

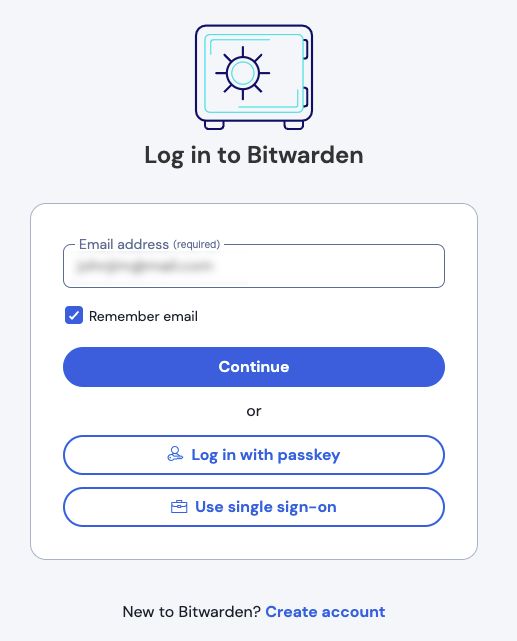

設定が完了したら、https://vault.bitwarden.comに移動して、メールアドレスを入力し、続行を選択し、エンタープライズシングルオンボタンを選択してテストしてください:

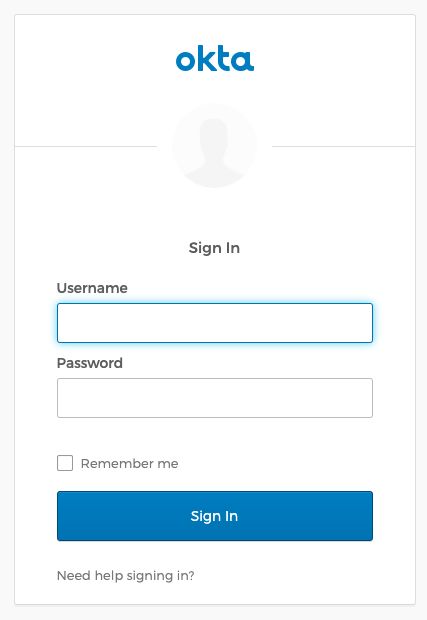

設定された組織識別子を入力し、ログインを選択してください。あなたの実装が正常に設定されている場合、Oktaのログイン画面にリダイレクトされます。

あなたのOktaの資格情報で認証した後、Bitwardenのマスターパスワードを入力して保管庫を復号化してください!

note

Bitwarden does not support unsolicited responses, so initiating login from your IdP will result in an error. The SSO login flow must be initiated from Bitwarden. Okta administrators can create an Okta Bookmark App that will link directly to the Bitwarden web vault login page.

As an admin, navigate to the Applications drop down located on the main navigation bar and select Applications.

Click Browse App Catalog.

Search for Bookmark App and click Add Integration.

Add the following settings to the application:

Give the application a name such as Bitwarden Login.

In the URL field, provide the URL to your Bitwarden client such as

https://vault.bitwarden.com/#/loginoryour-self-hostedURL.com.

Select Done and return to the applications dashboard and edit the newly created app.

Assign people and groups to the application. You may also assign a logo to the application for end user recognition. The Bitwarden logo can be obtained here.

Once this process has been completed, assigned people and groups will have a Bitwarden bookmark application on their Okta dashboard that will link them directly to the Bitwarden web vault login page.