Bitwarden 公開 API

Bitwarden公開APIは、メンバー、コレクション、グループ、イベントログ、およびポリシーの管理のためのツールセットを組織に提供します。

チップ

このAPIは、個々の保管庫アイテムの管理を許可していません。これがあなたが達成する必要があることであれば、代わりに保管庫管理 APIを使用してください。

公開 APIは、予測可能なリソース指向のURLを持つRESTful APIであり、JSON形式のリクエストボディを受け入れ、JSON形式のレスポンスを返し、標準的なHTTPレスポンスコード、認証、および動詞を使用します。

公開 APIはOpenAPI Specification(OAS3)と互換性があり、準拠したswagger.json定義ファイルを��公開します。Swagger UIを使用してOpenAPI仕様を探索してください:

パブリッククラウドホストのインスタンスのために:

https://bitwarden.com/help/api/自己ホスト型のインスタンスの場合:

https://your.domain.com/api/docs/

備考

Bitwarden公開APIへのアクセスは、すべてのエンタープライズおよびチーム組織の顧客に利用可能です。詳細については、Bitwardenプランについてをご覧ください。

クラウドホスト用、https://api.bitwarden.com または https://api.bitwarden.eu。

自己ホスト型の場合、https://your.domain.com/api。

クラウドホストの場合、https://identity.bitwarden.com/connect/トークン または https://identity.bitwarden.eu/connect/トークン。

自己ホスト型の場合、https://your.domain.com/ID/connect/トークン。

APIは、保護されたAPIエンドポイントで認証するためにベアラーアクセストークンを使用します。Bitwardenは、エンドポイントからbearerアクセストークンを付与するために、OAuth2クライアント資格アプリケーションリクエストフローを使用します。認証リクエストは、必須パラメータとしてclient_idとclient_secretを取ります。

チップ

公開 API に認証するために使用される API キーは、同じではありません 個人の API キーと。組織APIキーは、形式がclient_idで、"組織.ClientId"となります。一方、個人のAPIキーは、形式がclient_idで、"user.clientId"となります。

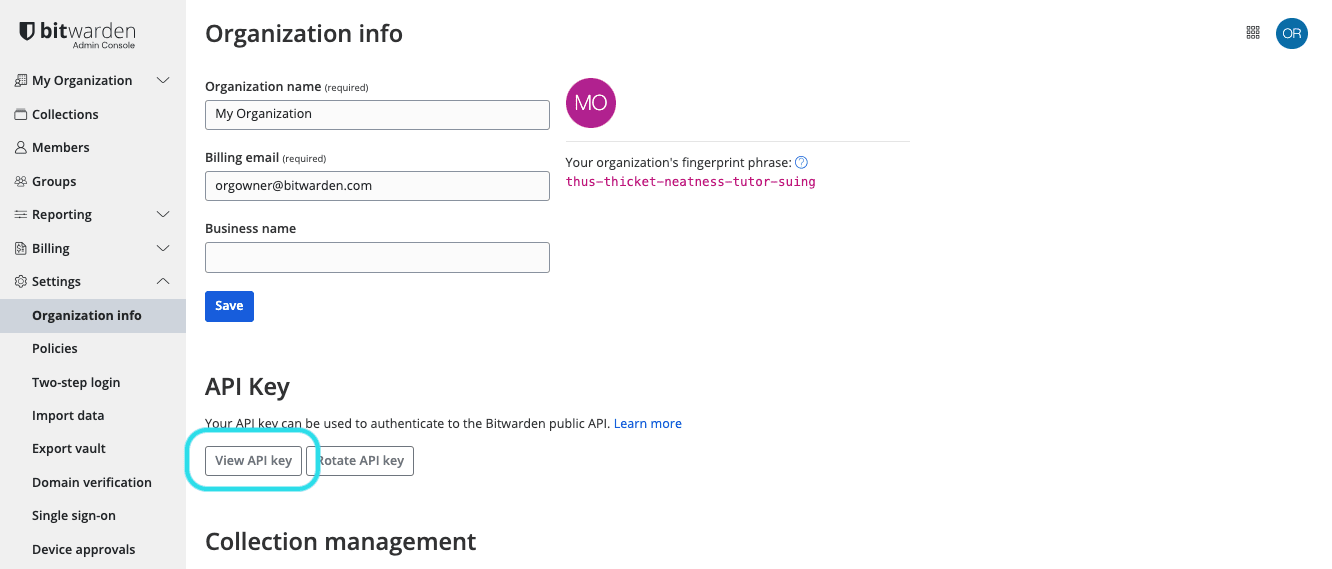

APIキーclient_idとclient_secretは、所有者が管理者コンソールの保管庫にアクセスし、設定→組織情報画面に移動し、APIキーセクションまでスクロールダウンすることで取得できます。

所有者として、APIキーを管理者や他のユーザーと共有したい場合は、Bitwarden Sendのような安全な通信方法を使用してください。

注意

あなたの組甔のAPIキーは、あなたの組織への完全なアクセスを可能にします。あなたのAPIキーを秘密に保ってくだ�さい。あなたのAPIキーが侵害されたと思われる場合、この画面で設定>組織情報> APIキーをロテートボタンを選択してください。あなたの現在のAPIキーのアクティブな実装は、使用する前に新しいキーで再設定する必要があります。

Bearerアクセストークンを取得するには、POSTリクエストをContent-Type: application/x-www-form-urlencodedで、あなたのclient_idとclient_secretを使用して認証エンドポイントに送信します。組織管理のためのAPIを使用するときは、常にgrant_type=client_credentialsとscope=api.organizationを使用します。例えば:

Bashcurl -X POST \

https://identity.bitwarden.com/connect/token \

-H 'Content-Type: application/x-www-form-urlencoded' \

-d 'grant_type=client_credentials&scope=api.organization&client_id=<ID>&client_secret=<SECRET>'この要求は次の応答を引き起こします:

Bash{

"access_token": "<TOKEN>",

"expires_in": 3600,

"token_type": "Bearer"

}このレスポンスでは、3600は有効期限の値(秒単位)を表し、これはこのトークンが発行されてから60分間有効であることを意味します。期限切れのトークンでAPI呼び出しを行うと、401 Unauthorized レスポンスコードが返されます。

Bitwarden 公開 API は、application/json のリクエストとレスポンスで通信しますが、一つ例外があります:

認証エンドポイントはapplication/x-www-form-urlencodedのリクエストを期待していますが、application/jsonで応答します。

Bashcurl -X GET \

https://api.bitwarden.com/public/collections \

-H 'Authorization: Bearer <TOKEN>'は、取得したベアラーアクセストークンの中でaccess_token:キーの値です。

この要求は応答を引き起こします:

Bash{

"object": "list",

"data": [

{

"object": "event",

"type": 1000,

"itemId": "string",

"collectionId": "string",

"groupId": "string",

"policyId": "string",

"memberId": "string",

"actingUserId": "string",

"date": "2020-11-04T15:01:21.698Z",

"device": 0,

"ipAddress": "xxx.xx.xxx.x"

}

],

"continuationToken": "string"

}Bitwardenには公開ステータスページがあり、すべてのサービスのサービスヘルスとインシデントの情報、公開APIを含むことができます。

Bitwarden 公開 APIは、APIリクエストの成功または失敗を示すために、従来のHTTPレスポンスコードを使用します。

ステータスコード | 説明 |

|---|---|

| すべてが予想通りに機能しました。 |

| 要求は受け入れられませんでした。おそらく、欠落しているか形式が正しくないパラメーターが原因です。 |

| 保有者のアクセストークンが不足している、無効である、または期限切れでした。 |

| 要求されたリソースは存在しません。 |

| あまりにも多くのリクエストがAPIに高速でヒットしました。リクエストの数値を減らすことをお勧めします。 |

| Bitwardenの端で何かが間違ってしまいました。これらは稀ですが、お問い合わせくださいもし発生した場合。 |

Bitwarden 公開 API の使用に関する詳細情報は、以下の記事をご覧ください:

このページの変更を提案する

どうすればこのページを改善できますか?

技術、請求、製品に関するご質問は、サポートまでお問い合わせください。