JumpCloud SAML 実装

この記事には、SAML 2.0を介したSSOでのログインを設定するためのJumpCloud特有のヘルプが含まれています。別のIdPでSSOを使用したログインの設定についてのヘルプは、SAML 2.0設定を参照してください。

設定は、BitwardenウェブアプリとJumpCloudポータルの両方で同時に作業を行うことを含みます。進行するにあたり、両方をすぐに利�用できる状態にして、記録されている順序で手順を完了することをお勧めします。

チップ

Already an SSO expert? Skip the instructions in this article and download screenshots of sample configurations to compare against your own.

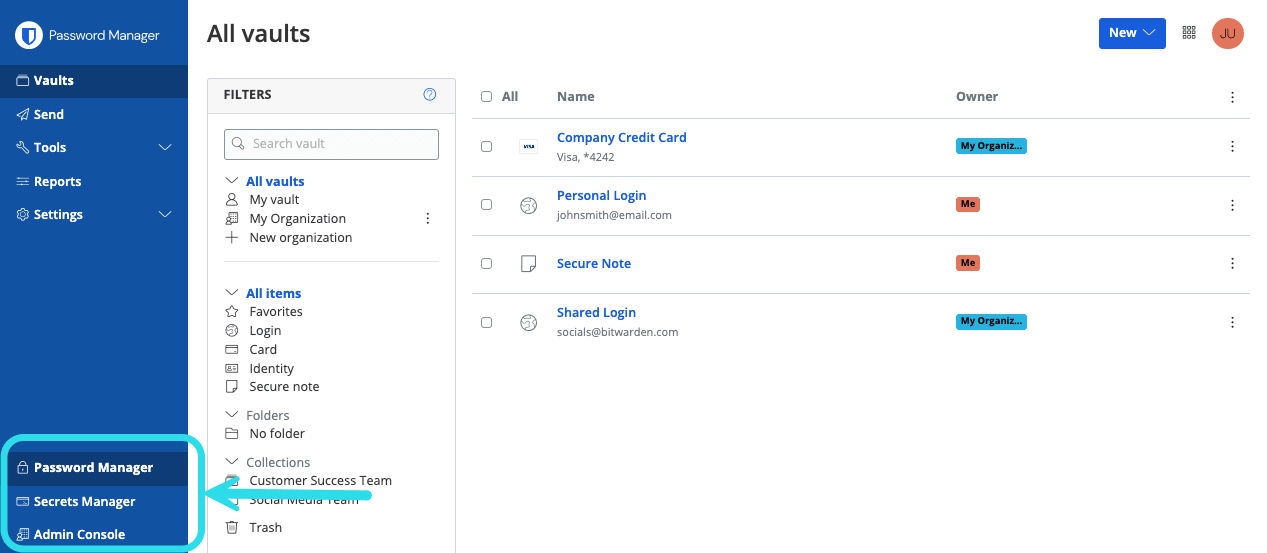

Bitwardenウェブアプリにログインし、製品スイッチャー()を使用して管理者コンソールを開きます。

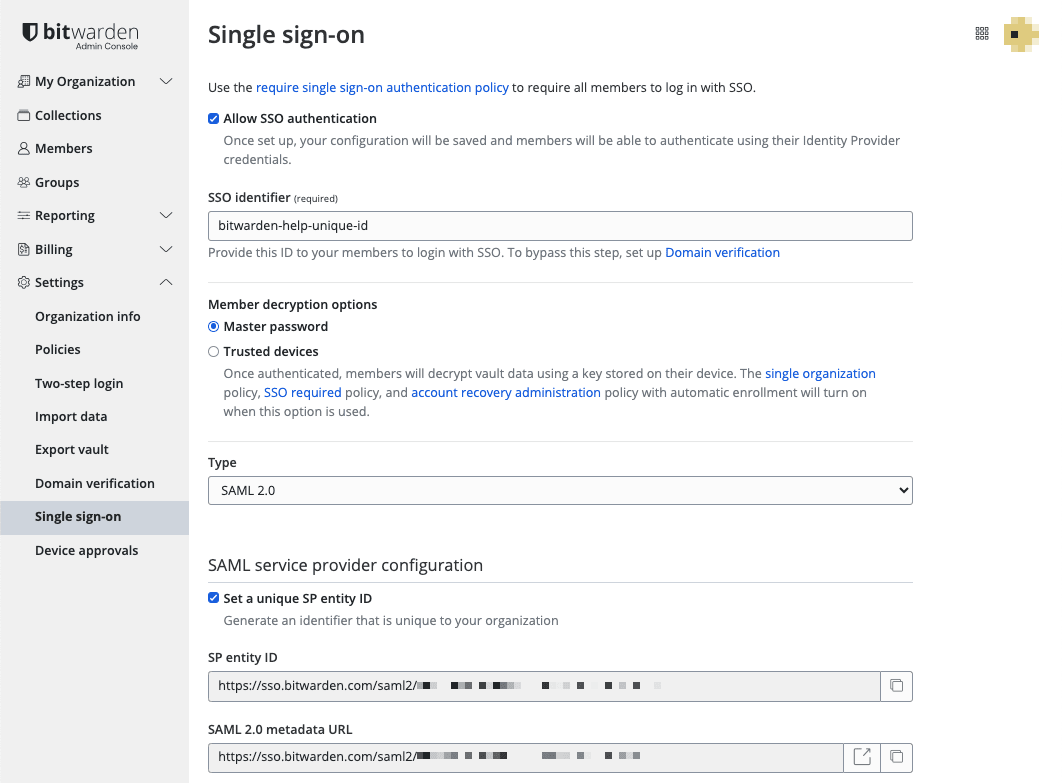

あなたの組織の設定 → シングルサインオン画面を開きます。

まだ作成していない場合は、あなたのSSO識別子を組織用に作成し、タイプのドロップダウンからSAMLを選択してください。この画面を開いたままにし��て、簡単に参照できるようにしてください。

この段階で、必要に応じてユニークなSPエンティティIDを設定するオプションをオフにすることができます。これを行うと、組电IDがSPエンティティID値から削除されますが、ほとんどの場合では、このオプションをオンにしておくことを推奨します。

チップ

代替のメンバー復号化オプションがあります。信頼できるデバイスでのSSOの使い方またはキーコネクターの使い方を学びましょう。

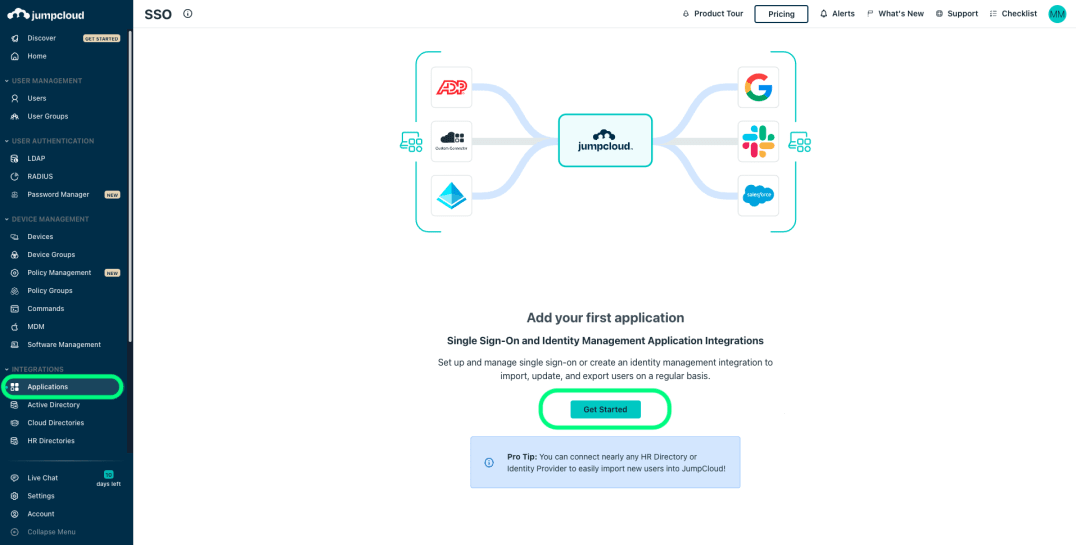

JumpCloudポータルで、メニューからアプリケーションを選択し、開始ボタンを選択します:

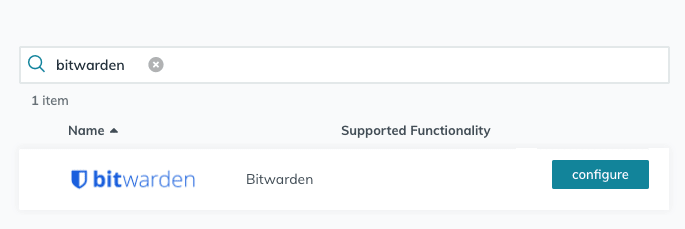

検索ボックスにBitwardenを入力し、設定ボタンを選択します:

チップ

If you are more comfortable with SAML, or want more control over things like NameID Format and Signing Algorithms, create a Custom SAML Application instead.

「一般情報」セクションで、以下の情報を設定してください:

フィールド | 説明 |

|---|---|

ディスプレイラベル | アプリケーションにBitwarden特有の名前を付けてください。 |

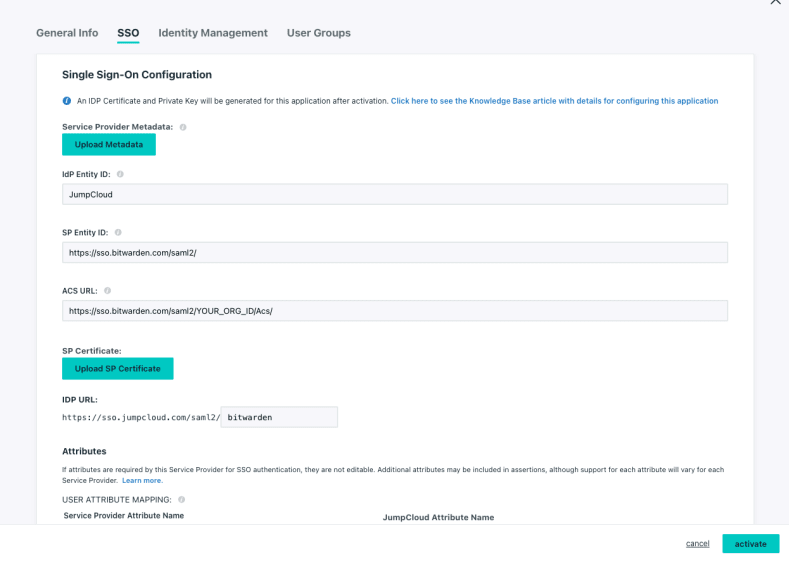

シングルサインオン設定セクションで、以下の情報を設定します:

フィールド | 説明 |

|---|---|

IdPエンティティID | このフィールドを一意で、Bitwarden特有の値に設定します。例えば、 |

SPエンティティID | このフィールドを事前に生成されたSPエンティティIDに設定します。 この自動生成された値は、組織の設定 → シングルサインオン画面からコピーでき、設定により異なります。 |

ACS URL | このフィールドを事前に生成されたアサーションコンシューマーサービス(ACS) URLに設定します。 この自動生成された値は、組織の設定→シングルサインオン画面からコピーでき、設定により異なります。 |

カスタムSAMLアプリのみ

カスタムSAMLアプリケーションを作成した場合、次のシングルサインオン設定フィールドも設定する必要があります:

フィールド | 説明 |

|---|---|

SAMLSubject NameID | JumpCloud属性を指定してください。これはSAMLレスポンスでNameIDとして送信されます。 |

SAMLSubject NameID形式 | SAMLレスポンスで送信されるNameIDの形式を指定してください。 |

署名アルゴリズム | SAMLアサーションまたはレスポンスに署名するためのアルゴリズムを選択してください。 |

サインの主張 | デフォルトでは、JumpCloudはSAMLレスポンスに署名します。このボックスをチェックして、SAMLアサーションに署名してください。 |

ログインURL | あなたのユーザーがSSO経由でBitwardenにログインするURLを指定してください。 クラウドホストのお客様の場合、これは |

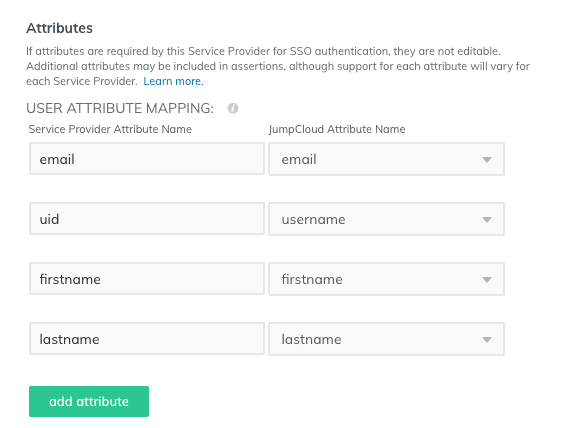

シングルサインオン設定 → 属性セクションで、次のSP → IdP属性マッピングを構築します。JumpCloudでBitwardenアプリケーションを選択した場合、これらはすでに構築されているはずです:

終了したら、アクティベートボタンを選択してください。

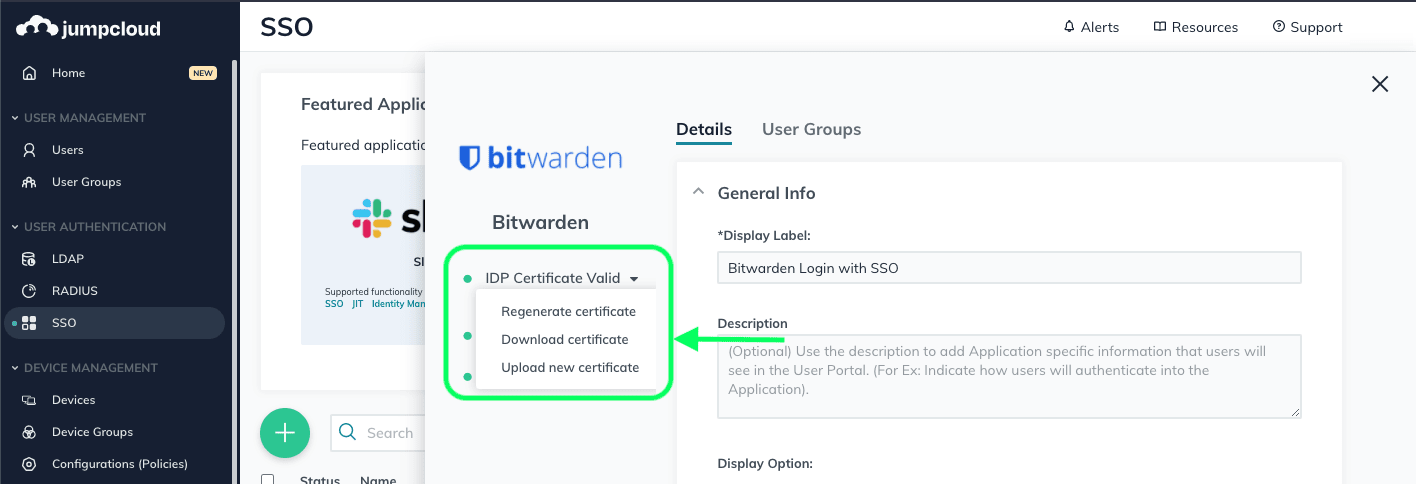

アプリケーションが有効化されたら、作成されたBitwardenアプリケーションを開くために再度SSOメニューオプションを使用してください。IDP証明書のドロップダウンを選択し、証明書をダウンロードします。

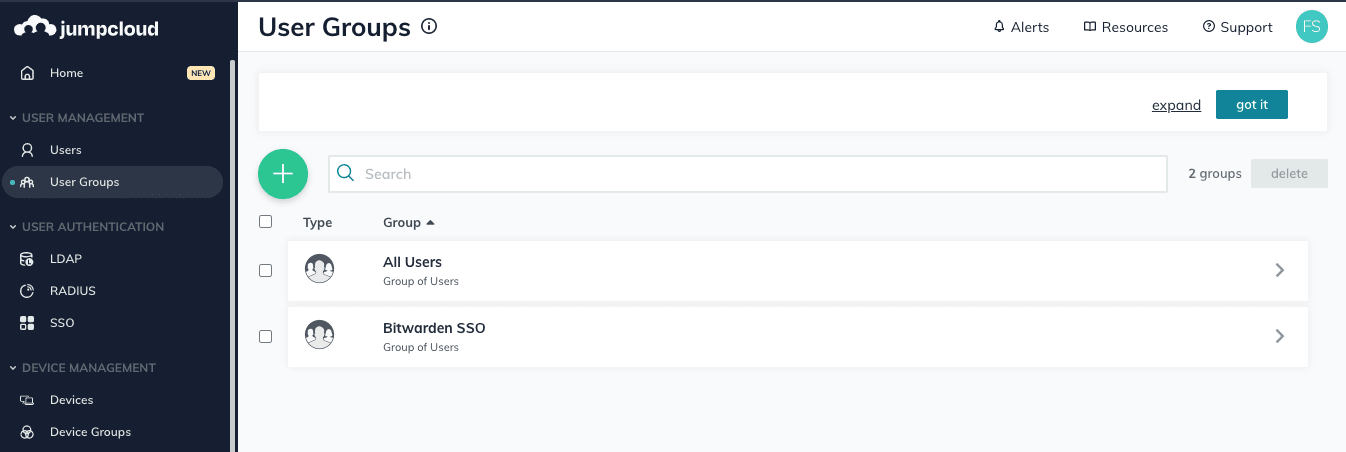

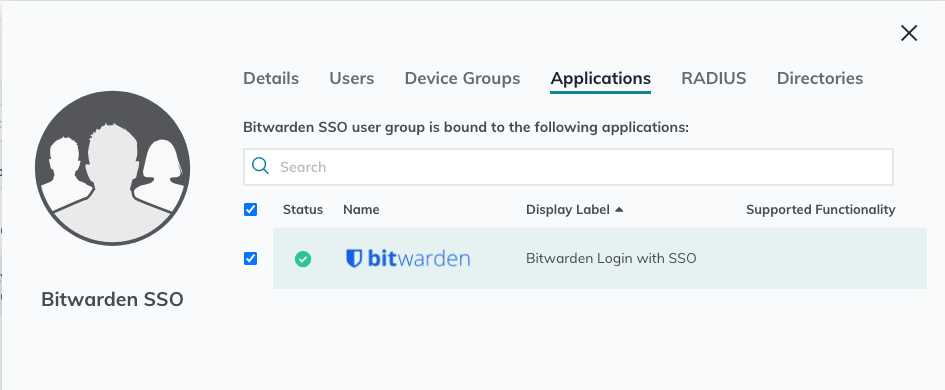

JumpCloudポータルで、メニューからユーザーグループを選択します。

Bitwarden専用のユーザーグループを作成するか、またはすべてのユーザーのデフォルトユーザーグループを開きます。いずれの場合でも、アプリケーションタブを選択し、そのユーザーグループの作成したBitwarden SSOアプリケーションへのアクセスを有効にします:

チップ

Alternatively, you can bind access to user groups directly from the SSO → Bitwarden Application screen.

この時点で、JumpCloudポータルのコンテキスト内で必要なすべてを設定しました。設定を完了するために、Bitwardenのウェブ保管庫に戻ってください。

シングルサインオン画面は、設定を2つのセクションに分けています:

SAML サービス プロバイダーの構成によって、 SAML リクエストの形式が決まります。

SAML IDプロバイダーの設定は、SAMLのレスポンスで期待する形式を決定します。

次のフィールドを、JumpCloud Portalでアプリ作成中に選択した選択肢に従って設定します:

フィールド | 説明 |

|---|---|

名前ID形式 | カスタムSAMLアプリケーションを作成した場合、これを指定されたSAMLSubject NameIDフォーマットに設定します。それ以外の場合は、未指定にしてください。 |

アウトバウンド署名アルゴリズム | BitwardenがSAMLリクエストに署名するために使用するアルゴリズム。 |

署名行動 | SAMLリクエストが署名されるかどうか/いつ署名されるか。デフォルトでは、JumpCloudはリクエストの署名を必要としません。 |

最小入力署名アルゴリズム | カスタムSAMLアプリケーションを作成した場合、選択した署名アルゴリズムにこれを設定してください。それ以外の場合は、 |

署名付きのアサーションが欲しい | カスタムSAMLアプリケーションを作成した場合、JumpCloudのSign Assertion オプションを設定した場合は、このボック��スをチェックしてください。それ以外の場合は、チェックを外してください。 |

証明書を検証する | あなたのIdPから信頼できるCAを通じて信頼性と有効性のある証明書を使用するときは、このボックスをチェックしてください。自己署名証明書は、適切な信頼チェーンがBitwardenログインのSSO Dockerイメージ内に設定されていない限り、失敗する可能性があります。 |

サービスプロバイダーの設定が完了したら、作業を保存してください。

IDプロバイダーの設定では、アプリケーションの値を取得するために、しばしばJumpCloudポータルを参照する必要があります。

フィールド | 説明 |

|---|---|

エンティティID | JumpCloudのIdPエンティティIDを入力してください。これはJumpCloudのシングルサインオン設定画面から取得できます。このフィールドは大文字と小文字を区別します。 |

バインディングタイプ | リダイレクトに設定します。 |

シングルサインオンサービスURL | JumpCloudのIdP URLを入力してください。これはJumpCloudのシングルサインオン設定画面から取得できます。 |

シングルログアウトサービスURL | 現在、SSOでのログインはSLOをサポートしていません。このオプションは将来の開発のために計画されています。 |

X509公開証明書 | 取得した証明書を貼り付け、削除してください。

そして

|

アウトバウンド署名アルゴリズム | カスタムSAMLアプリケーションを作成した場合、選択した署名アルゴリズムにこれを設定してください。それ以外の場合は、 |

アウトバウンドログアウトリクエストを無効にする | 現在、SSOでのログインはSLOをサポートしていません。このオプションは将来の開発のために計画されています。 |

認証リクエストに署名を希望します | JumpCloudがSAMLリクエストの署名を期待しているかどうか。 |

備考

X509証明書を完成させるとき、有効期限の日付をメモしてください。SSOエンドユーザーへのサービスの中断を防ぐために、証明書を更新する必要があります。証明書が期限切れになった場合でも、管理者と所有者のアカウントは常にメールアドレスとマスターパスワードでログインできます。

IDプロバイダーの設定が完了したら、保存してください。

チップ

シングルサインオン認証ポリシーを有効にすることで、ユーザーにSSOでログインすることを要求することができます。メモしてください、これは単一の組織ポリシーも同時に活性化する必要があります。もっと学ぶ

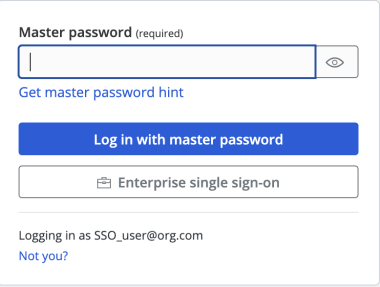

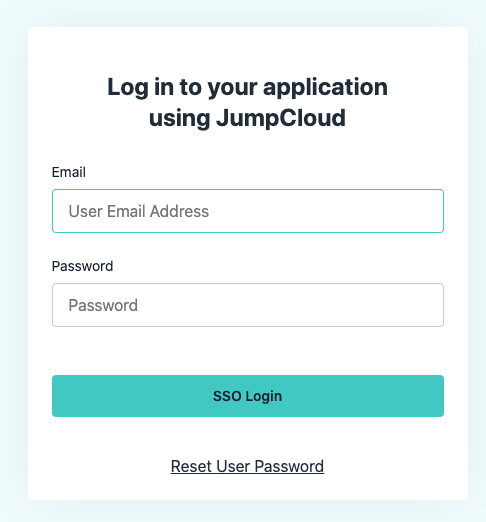

設定が完了したら、https://vault.bitwarden.comに移動して、メールアドレスを入力し、続行を選択し、エンタープライズシングルオンボタンを選択してテストしてください:

設定された組織識別子を入力し、ログインを選択してください。あなたの実装が正常に設定されている場合、JumpCloudのログイン画面にリダイレクトされます。

あなたのJumpCloudの資格情報で認証した後、Bitwardenのマスターパスワードを入力して保管庫を復号化してください!

備考

Bitwardenは勝手なレスポンスをサポートしていませんので、あなたのIdPからログインを開始するとエラーが発生します。SSOログインフローはBitwardenから開始されなければなりません。