Auth0 SAMLの実装

この記事には、SAML 2.0を介したSSOでのログインを設定するためのAuth0特有のヘルプが含まれています。別のIdPでSSOを使用したログインの設定についてのヘルプは、SAML 2.0設定を参照してください。

設定は、BitwardenウェブアプリとAuth0ポータルの両方で同時に作業を行うことを含みます。進行するにあたり、両方をすぐに利用できる状態にして、記録されている順序で手順を完了することをお勧めします。

チップ

Already an SSO expert? Skip the instructions in this article and download screenshots of sample configurations to compare against your own.

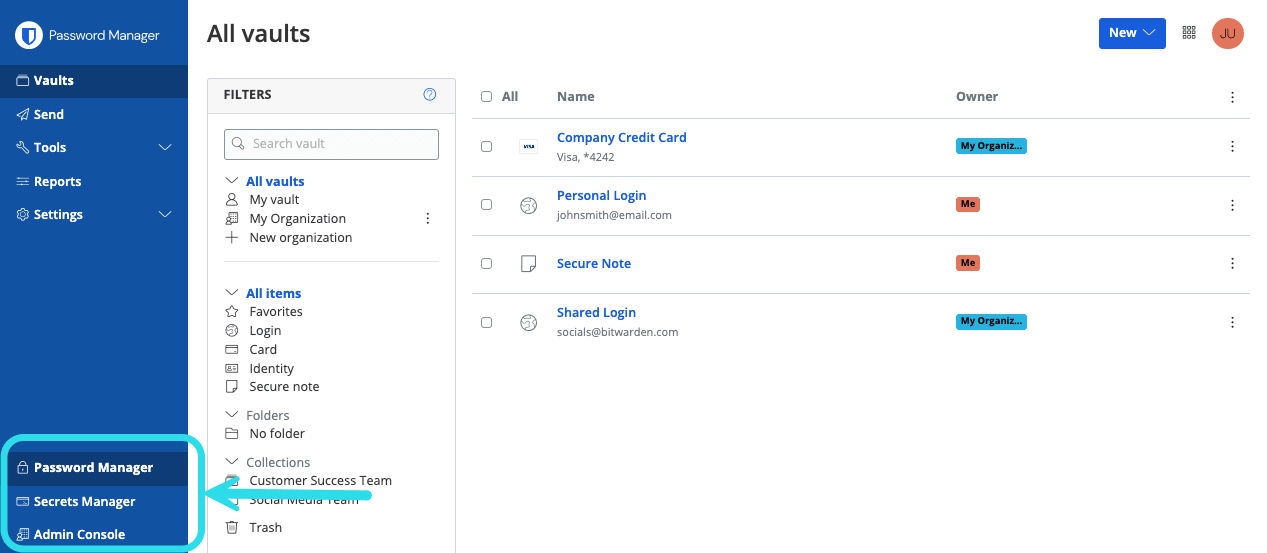

Bitwardenウェブアプリにログインし、製品スイッチャー()を使用して管理者コンソールを開きます。

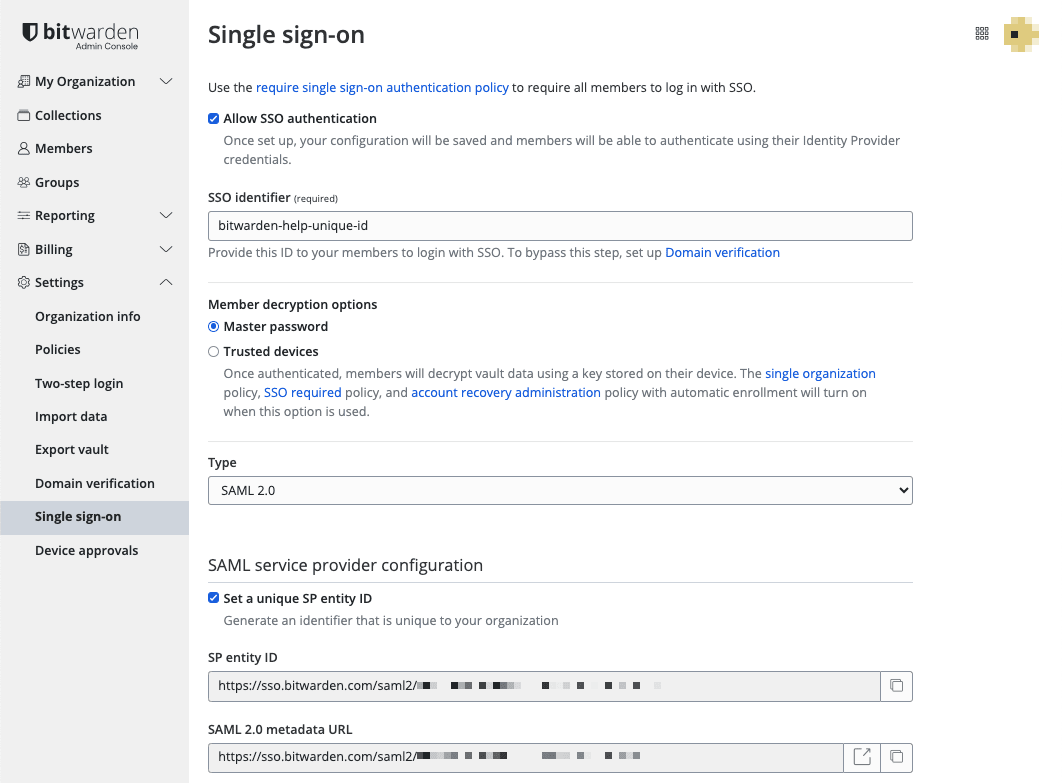

あなたの組織の設定 → シングルサインオン画面を開きます。

まだ作成していない場合は、あなたのSSO識別子を組織用に作成し、SAMLをタイプのドロップダウンから選択してください。この画面を開いたままにし��て、簡単に参照できるようにしてください。

この段階で、必要であればユニークなSPエンティティIDを設定するオプションをオフにすることができます。これを行うと、組电IDがSPエンティティID値から削除されますが、ほとんどの場合、このオプションをオンにしておくことをお勧めします。

チップ

代替のメンバー復号化オプションがあります。信頼できるデバイスでのSSOの使い方またはキーコネクターの使い方を学びましょう。

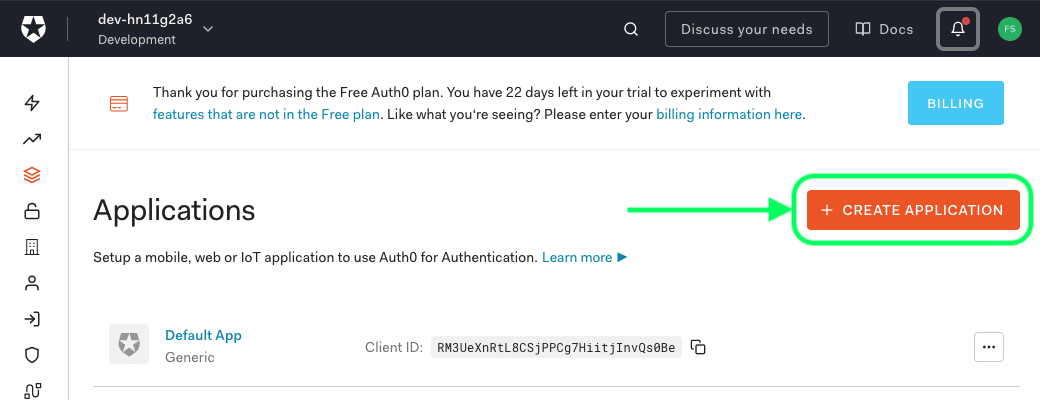

Auth0ポータルで、アプリケーションメニューを使用して、通常のWebアプリケーションを作成します:

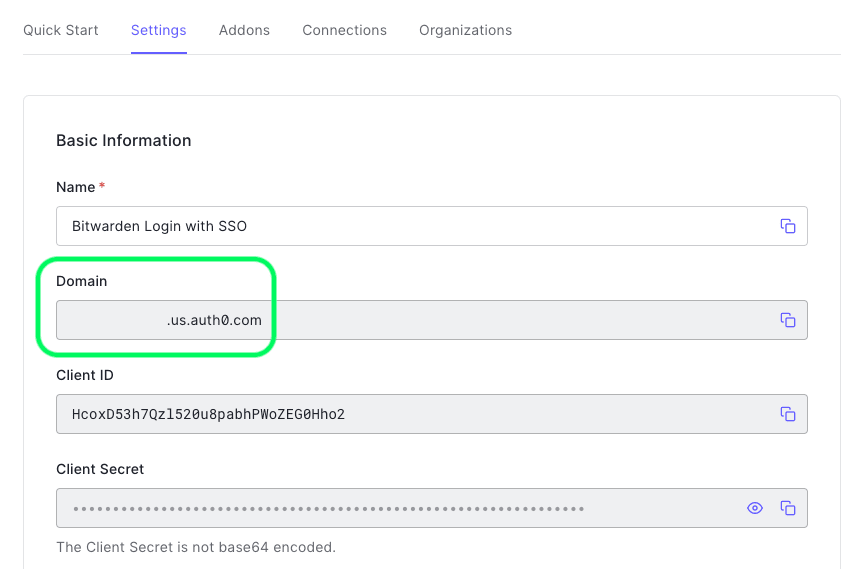

設定タブをクリックし、以下の情報を設定します。これらの一部はBitwardenシングルサインオン画面から取得する必要があります:

Auth0 設定 | 説明 |

|---|---|

お名前 | アプリケーションにBitwarden特有の名前を付けてください。 |

ドメイン | この値をメモしてください。それは後のステップで必要になります。 |

アプリケーションタイプ | 通常のウェブアプリケーションを選択してください。 |

トークンエンドポイント認証方法 | 投稿(HTTP Post)を選択し、これは後で設定する属性にバインディングタイプとしてマッピングされます。 |

アプリケーションログインURI | このフィールドを事前に生成されたSPエンティティIDに設定します。 |

許可されたコールバックURLS | このフィールドを事前に生成されたAssertion Consumer Service (ACS) URLに設定します。 |

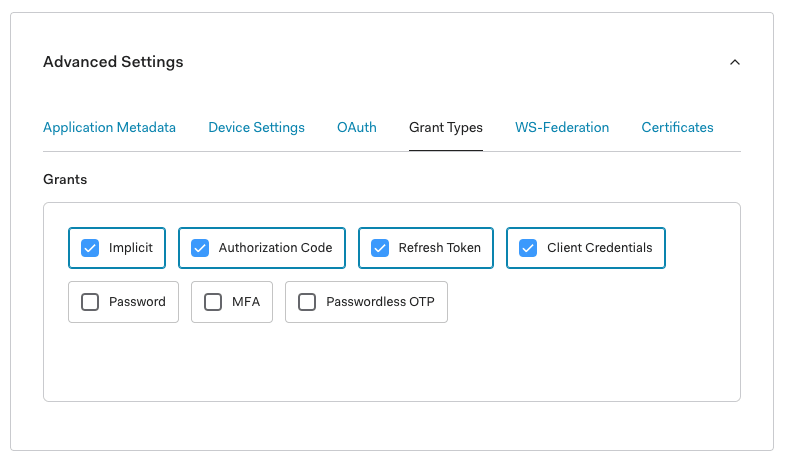

助成金のタイプ

詳細設定 → 許可タイプセクションで、以下の許�可タイプが選択されていることを確認してください(事前に選択されている場合があります):

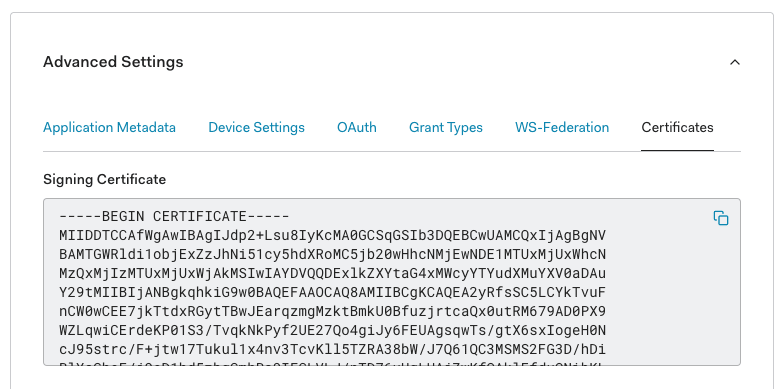

証明書

詳細設定 → 証明書セクションで、署名証明書をコピーまたはダウンロードしてください。まだそれに何もする必要はありませんが、後でそれを参照する必要があります。

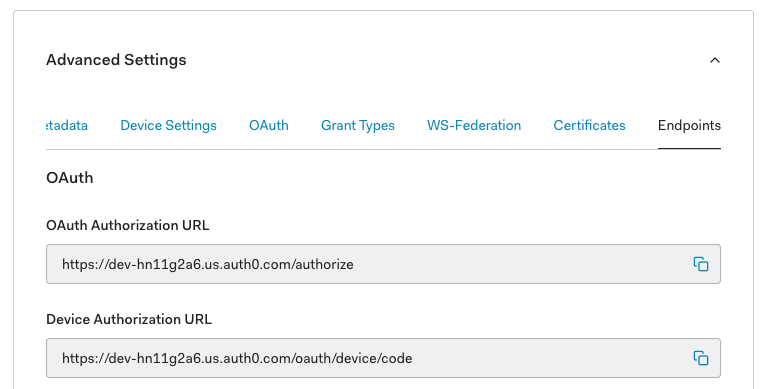

エンドポイント

詳細設定 → エンドポイントセクションで何も編集する必要はありませんが、後で参照するためにSAMLエンドポイントが必要になります。

チップ

In smaller windows, the Endpoints tab can disappear behind the edge of the browser. If you're having trouble finding it, click the Certificates tab and hit the Right Arrow key (→).

あなたのアプリケーションのSAMLレスポンスの振る舞いをカスタマイズするためのルールを作成してください。Auth0は数値のオプションを提供していますが、このセクションではBitwardenのオプションに特にマッピングするものだけに焦点を当てます。カスタムSAML設定ルールセットを作成するには、認証パイプライン → ルールメニューを使用して ルールを作成します:

次のいずれかを設定することができます:

キー | 説明 |

|---|---|

| Auth0がSAMLアサーションまたはレスポンスに署名するために使用するアルゴリズム。デフォルトでは、 |

| SAMLアサーションまたはレスポンスのダイジェストを計算するためのアルゴリズム。デフォルトでは、 |

| デフォルトでは、Auth0はSAMLアサーションのみに署名します。これを |

| デフォルトでは、 |

以下のようなスクリプトを使用して、これ��らのルールを実装してください。ヘルプが必要な場合は、Auth0のドキュメンテーションを参照してください。

Bashfunction (user, context, callback) {

context.samlConfiguration.signatureAlgorithm = "rsa-sha256";

context.samlConfiguration.digestAlgorithm = "sha256";

context.samlConfiguration.signResponse = "true";

context.samlConfiguration.nameIdentifierFormat = "urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress"

context.samlConfiguration.binding = "urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect";

callback(null, user, context);

}この時点で、Auth0ポータルのコンテキスト内で必要なすべてを設定しました。設定を完了するためにBitwardenウェブアプリに戻ってください。

シングルサインオン画面は、設定を二つのセクションに分けています:

SAML サービス プロバイダーの構成によって、 SAML リクエストの形式が決まります。

SAML IDプロバイダーの設定は、SAMLの応答に期待する形式を決定します。

あなたがカスタムルールを設定していない限り、サービスプロバイダーの設定はすでに完了しているはずです。カスタムルールを設定したり、実装にさらなる変更を加えたい場合は、関連するフィールドを編集してください。

フィールド | 説明 |

|---|---|

名前ID形式 | NameID形式をSAMLリクエストで指定します( |

アウトバウンド署名アルゴリズム | デフォルトでSAMLリクエストに署名するために使用されるアルゴリズムは、 |

署名行動 | Bitwarden SAMLリクエストが署名されるか/いつ署名されるか。デフォルトでは、Auth0はリクエストの署名を必要としません。 |

最小入力署名アルゴリズム | BitwardenがSAMLレスポンスで受け入れる最小の署名アルゴリズム。デフォルトでは、Auth0は |

署名されたアサーションが欲しい | BitwardenがSAMLアサーションに署名を求めるかどうか。デフォルトでは、Auth0はSAMLアサーションに署名しますので、カスタム署名ルールを設定していない限り、このボックスをチェックしてください。 |

証明書を検証する | あなたのIdPから信頼できるCAを通じて信頼性と有効性のある証明書を使用するときは、このボックスをチェックしてください。自己署名証明書は、適切な信頼チェーンがBitwarden ログイン with SSO dockerイメージ内に設定されていない限り、失敗する可能性があります。 |

サービスプロバイダーの設定が完了したら、作業を保存してください。

IDプロバイダーの設定では、アプリケーションの値を取得するために、しばしばAuth0ポータルを参照する必要があります。

フィールド | 説明 |

|---|---|

エンティティID | あなたのAuth0アプリケーションのドメイン値を入力してください(こちらを参照)、接頭辞として |

バインディングタイプ | あなたのAuth0アプリケーションで指定されたトークンエンドポイント認証方法の値と一致するように、HTTP POSTを選択してください。 |

シングルサインオンサービスURL | あなたのAuth0アプリケーションのSAMLプロトコルURLを入力してください(エンドポイントを参照)。例えば、 |

シングルログアウトサービスURL | 現在、SSOでのログインはSLOをサポートしていません�。このオプションは将来の開発のために計画されていますが、ご希望であれば事前に設定することができます。 |

X509公開証明書 | 取得した署名証明書を貼り付け、削除します

そして

|

アウトバウンド署名アルゴリズム | デフォルトでは、Auth0は |

アウトバウンドログアウトリクエストを無効にする | 現在、SSOでのログインはSLOをサポートしていません。このオプションは、将来の開発のために計画されています。 |

認証リクエストに署名を希望します | Auth0がSAMLリクエストの署名を期待しているかどうか。 |

備考

X509証明書を完成させるとき、有効期限の日付をメモしてください。SSOエンドユーザーへのサービスの中断を防ぐために、証明書を更新する必要があります。証明書が期限切れになった場合でも、管理者と所有者のアカウントは常にメールアドレスとマスターパスワードでログインできます。

IDプロバイダーの設定が完了したら、保存してください。

チップ

シングルサインオン認証ポリシーを有効にすることで、ユーザーにSSOでログインすることを要求することができます。メモしてください、これは単一の組織ポリシーも同時に活性化する必要があります。もっと学ぶ

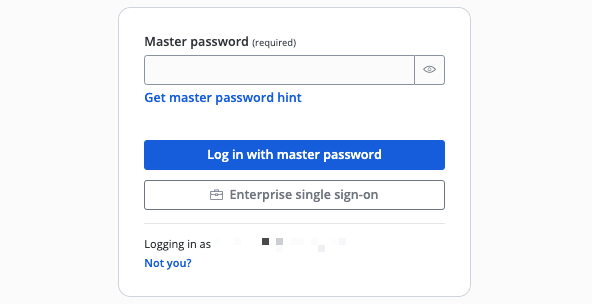

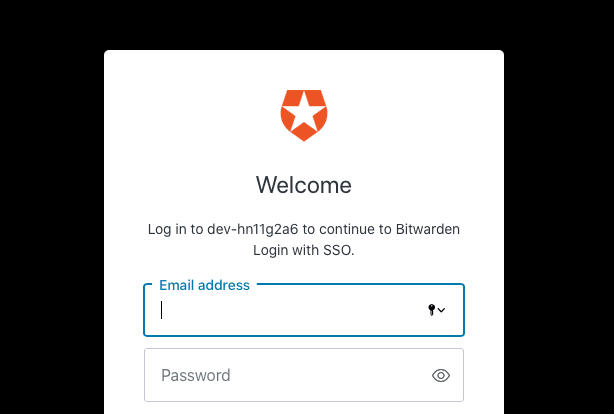

設定が完了したら、https://vault.bitwarden.comに移動してテストを行います。メールアドレスを入力し、続行を選択し、エンタープライズシングルオンボタンを選択します。

設定された組織識別子を入力し、ログインを選択してください。あなたの実装が正常に設定されている場合、Auth0のログイン画面にリダイレクトされます。

あなたのAuth0の資格情報で認証した後、Bitwardenのマスターパスワードを入力して保管庫を復号化してください!

備考

Bitwardenは勝手なレスポンスをサポートしていませんので、あなたのIdPからログインを開始するとエラーが発生します。SSOログインフローはBitwardenから開始されなければなりません。

このページの変更を提案する

どうすればこのページを改善できますか?

技術、請求、製品に関するご質問は、サ��ポートまでお問い合わせください。