ADFS OIDC 実装

この記事には、OpenID Connect(OIDC)を介したSSOでのログインを設定するためのActive Directory Federation Services(AD FS)固有のヘルプが含まれています。別のOIDC IdPでのSSOを使用したログインの設定、またはSAML 2.0を介したAD FSの設定のヘルプについては、OIDC設定またはADFS SAML実装を参照してください。

設定は、BitwardenウェブアプリとAD FSサーバー管理マネージャーを同時に操作することを含みます。進行するにあたり、両方をすぐに利用できる状態にして、記録されている順序で手順を完了することをお勧めします。

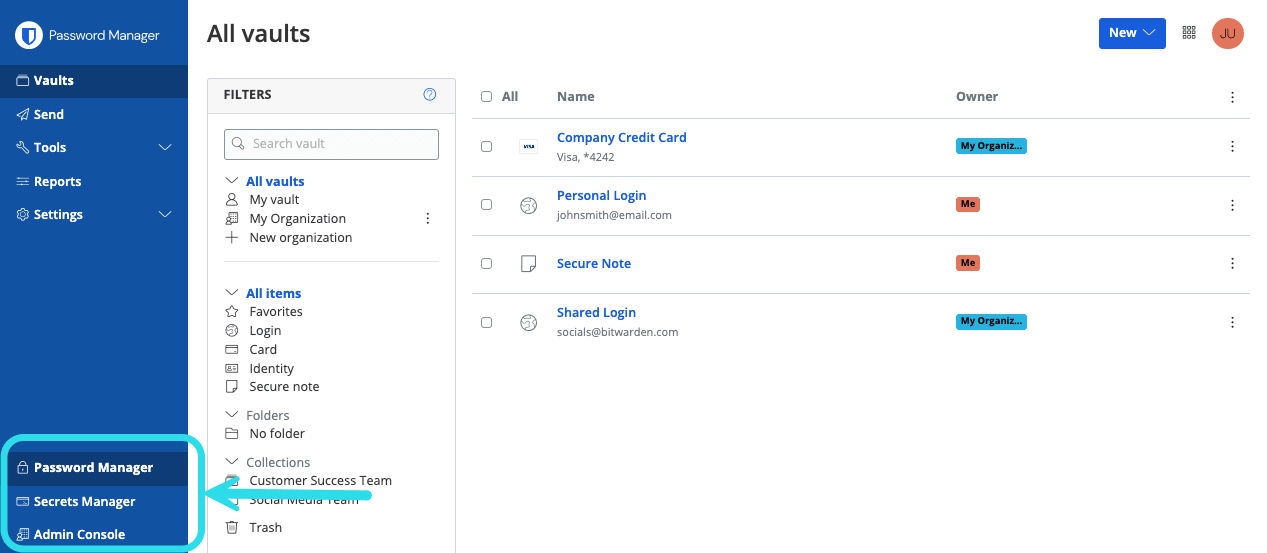

Bitwardenのウェブアプリにログインし、製品スイッチャー()を使用して管理者コンソールを開きます。

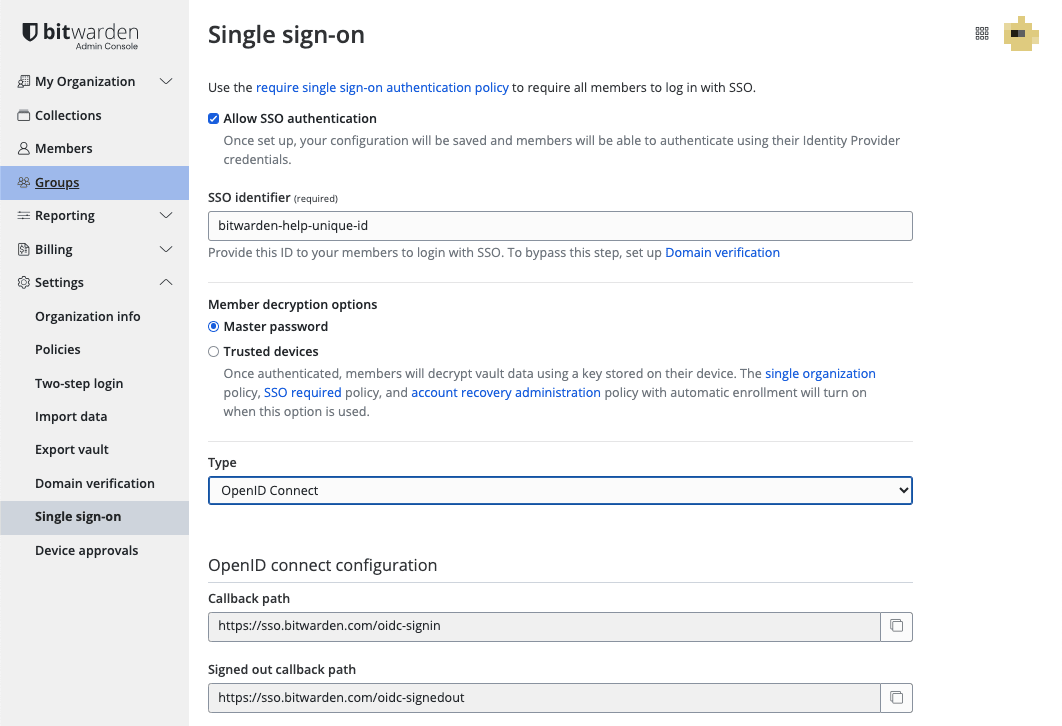

ナビゲーションから設定 → シングルサインオンを選択してください。

まだ作成していない場合は、あなたの組織の��ためのユニークなSSO識別子を作成してください。それ以外の場合、この画面でまだ何も編集する必要はありませんが、簡単に参照できるように開いたままにしておいてください。

チップ

代替のメンバー復号化オプションがあります。信頼できるデバイスでのSSOの使い方またはキーコネクターの使い方を学びましょう。

サーバーマネージャーで、AD FS 管理に移動し、新しいアプリケーショングループを作成します。

コンソールツリーで、アプリケーショングループを選択し、アクションリストからアプリケーショングループを追加を選択します。

ウィザードのウェルカム画面で、サーバーアプリケーションがWeb APIにアクセステンプレートを選択してください。

AD FS Add Application Group サーバーアプリケーション画面上で:

AD FS Server Application screen サーバーアプリケーションに名前を付けてください。

クライアント識別子をメモしてください。この値は次のステップで必要になります。

リダイレクトURIを指定してください。クラウドホストのお客様の場合、これは

https://sso.bitwarden.com/oidc-signinまたはhttps://sso.bitwarden.eu/oidc-signinです。自己ホスト型のインスタンスの場合、これは設定されたサーバーURLによって決定されます。例えば、https://your.domain.com/sso/oidc-signinのような形式です。

アプリケーション資格情報の設定画面で、クライアントシークレットをメモしてください。この値は次のステップで必要になります。

Web API設定画面で:

AD FS Configure Web API screen Web APIに名前を付けてください。

クライアント識別子とリダイレクトURIを識別子リストに追加してください(ステップ2B.&C.を参照)。

「アクセス制御ポリシーの適用」画面で、アプリケーショングループに適切なアクセス制御ポリシーを設定します。

アプリケーション権限の設定画面で、スコープ

allatclaimsとopenidを許可します。

AD FS Configure Application Permissions screen アプリケーショングループウィザードを完了します。

サーバーマネージャーで、AD FS 管理に移動し、作成されたアプリケーショングループを編集します:

コンソールツリーで、アプリケーショングループを選択します。

アプリケーショングループリストで、作成したアプリケーショングループを右クリックし、プロパティを選択します。

アプリケーションセクションで、Web APIを選択し、編集... を選択します。

発行変換ルールタブに移動し、ルールを追加...ボタンを選択します。

ルールタイプ選択画面で、LDAP属性をクレームとしてSendするを選択します。

「クレームルール設定」画面で:

AD FS Configure Claim Rule screen ルールには請求ルール名を付けてください。

LDAP属性ドロップダウンから、E-Mail-Addresses.を選択してください。

送信クレームタイプのドロップダウンから、Eメールアドレスを選択してください。

選�択 完了。

この時点で、AD FSサーバー管理者のコンテスト内で必要なすべてを設定しました。次のフィールドを設定するために、Bitwardenウェブアプリに戻ってください:

フィールド | 説明 |

|---|---|

権限 | あなたのAD FSサーバーのホスト名を入力し、 |

クライアントID | 取得したクライアントIDを入力してください。 |

クライアントシークレット | 取得したクライアントシークレットを入力してください。 |

メタデータアドレス | 指定された権限の値に |

OIDCリダイレクトの振る舞い | リダイレクト GETを選択します。 |

ユーザー情報エンドポイントから請求を取得する | このオプションを有効にすると、URLが長すぎるエラー(HTTP 414)、切り捨てられたURL、および/またはSSO中の失敗が発生した場合に対応します。 |

カスタムスコープ | リクエストに追加するカスタムスコープを定義します(カンマ区切り)。 |

顧客ユーザーID請求タイプ | ユーザー識別のためのカスタムクレームタイプキーを定義します(カンマ区切り)。定義された場合、カスタムクレームのタイプは、標準のタイプに戻る前に検索されます。 |

メールアドレス請求タイプ | ユーザーのメールアドレスのためのカスタムクレームタイプキーを定義します(カンマ区切り)。定義された場合、カスタムクレームのタイプは、標準のタイプに戻る前に検索されます。 |

カスタム名前請求タイプ | ユーザーのフルネームまたは表示名のためのカスタムクレームタイプキーを定義します(カンマ区切り)。定義された場合、カスタムクレームのタイプは、標準のタイプに戻る前に検索されます。 |

要求された認証コンテキストクラス参照値 | 認証コンテキストクラス参照識別子( |

応答で期待される "acr" 請求値 | Bitwardenがレスポンスで期待し、検証するための |

これらのフィールドの設定が完了したら、保存してください。

チップ

シングルサインオン認証ポリシーを有効にすることで、ユーザーにSSO��でログインすることを要求することができます。メモしてください、これは単一の組織ポリシーも同時に活性化する必要があります。もっと学ぶ

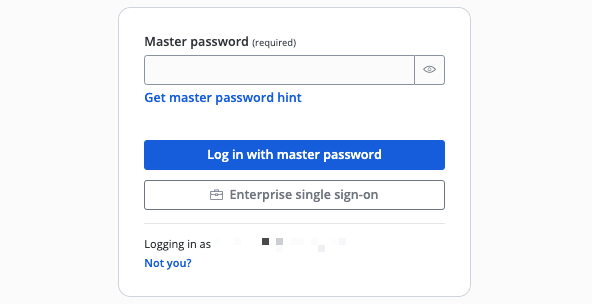

設定が完了したら、https://vault.bitwarden.comに移動して、メールアドレスを入力し、続けるを選択し、エンタープライズシングルオンボタンを選択してテストしてください:

設定された組織IDを入力し、ログインを選択してください。あなたの実装が正常に設定されている場合、AD FS SSOログイン画面にリダイレクトされます。AD FSの資格情報で認証した後、Bitwardenのマスターパスワードを入力して保管庫を復号化してください!

備考

Bitwardenは勝手なレスポンスをサポートしていませんので、あなたのIdPからログインを開始するとエラーが発生します。SSOログインフローはBitwardenから開始されなければなりません。

このページの変更を提案する

どうすればこのページを改善できますか?

技術、請求、製品に関するご質問は、サポートまでお問い合わせください。