Splunk SIEM

Splunk Enterpriseは、セキュリティ情報およびイベント管理(SIEM)プラットフォームであり、Bitwarden組織と一緒に使用することができます。組織は、Splunkダッシュボード上のBitwardenイベントログアプリを使用してイベント活動を監視することができます。

BitwardenアプリをSplunkにインストールするには、SplunkエンタープライズまたはSpunk Cloud Platformのアカウントが必要です。Bitwardenのイベント監視は以下で利用可能です:

スプランク クラウド クラシック

スプランククラウドビクトリア

Splunk エンタープライズ

オンプレミスのSplunkユーザーの次のステップは、Splunkエンタープライズをインストールすることです。Splunkのドキュメンテーションに従って、Splunkエンタープライズソフトウェアのインストールを完了してください。

備考

Splunk Enterpriseバージョン8.Xはもうサポートされていません。現在、Bitwardenはバージョン9.0、9.1、および9.2でサポートされています。

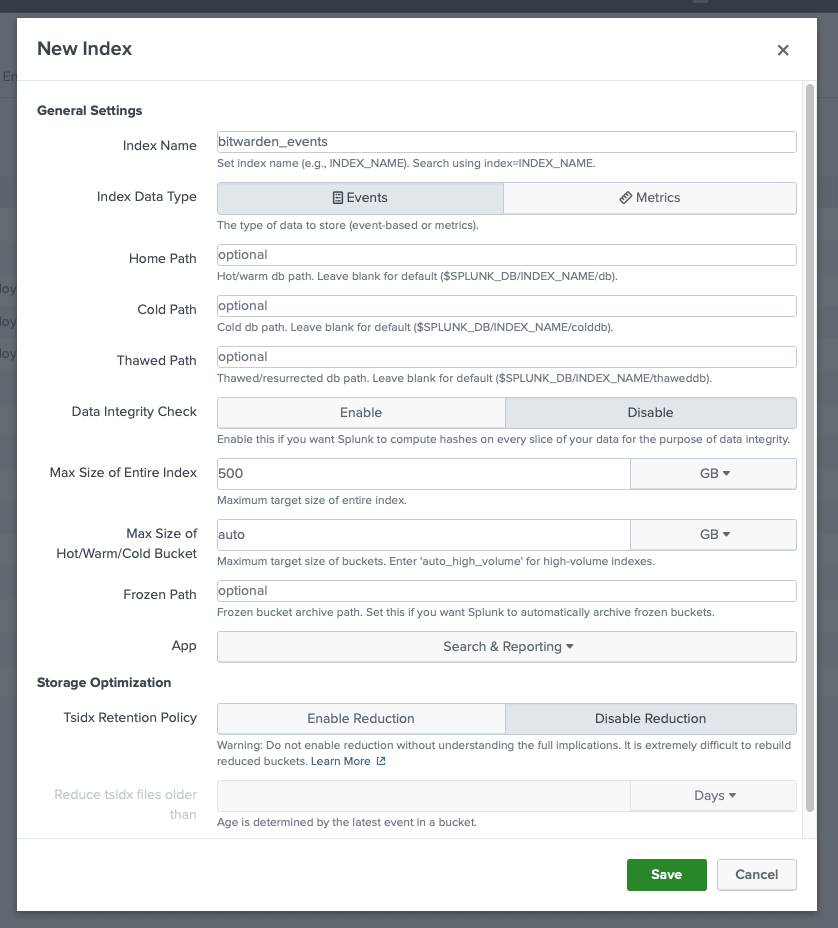

あなたのBitwarden組織をSplunkダッシュボードに接続する前に、Bitwardenデータを保持するインデックスを作成してください。

上部のナビゲーションバーにある設定メニューを開き、インデックスを選択してください。

インデックス画面に移動したら、新規インデックスを選択してください。新しいインデックスを作成するためのウィンドウがBitwardenアプリに表示されます。

新しいインデックス

新しいインデックスエンタープライズ 「インデックス名」フィールドに、

bitwarden_eventsを入力してください。備考

インデックス作成に必要な唯一のフィールドはインデックス名です。残りのフィールドは必要に応じて調整できます。

終了したら、保存を選択してください。

あなたのBitwardenインデックスが作成された後、Splunkダッシュボードに移動してください。

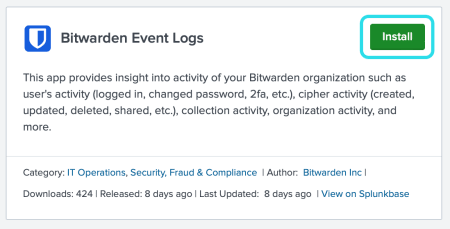

アプリのドロップダウンメニューを開き、他のアプリを探すを選択してください。

Splunkアプリダッシュボード 画面の右上にある他のアプリを見るを選択してください。

アプリカタログでBitwarden イベントログを検索してください。インストールを選択して、Bitwarden イベントログアプリをインストールしてください。

Bitwarden イベントログアプリ インストールを完了するためには、あなたのSplunk アカウントを入力する必要があります。あなたのSplunkアカウントは、Splunkポータルにアクセスするために使用する資格情�報と同じでない場合があります。

SplunkにBitwardenアプリをインストールしてログインしてください。 あなたの情報を入力した後、同意してインストールを選択してください。

備考

Bitwardenイベントログアプリのダウンロード後、Splunkを再起動する必要があるかもしれません。

あなたのSplunkエンタープライズインスタンスにBitwardenイベントログアプリがインストールされたら、BitwardenのAPIキーを使用してBitwarden組織に接続できます。

ダッシュボードのホームに移動し、Bitwarden イベントログアプリを選択してください:

Splunkダッシュボード上のBitwarden 次に、アプリ設定ページで、アプリ設定ページに進むを選択します。これはあなたのBitwarden組織の情報を追加する場所です。

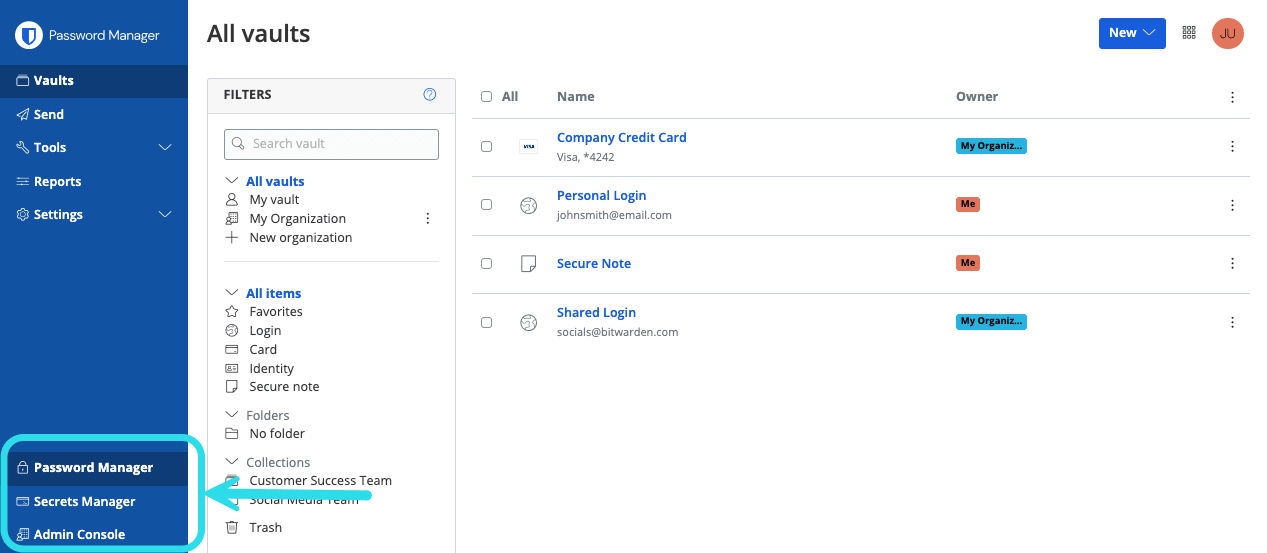

Bitwardenメニューの設定 この画面を開いたまま、別のタブでBitwardenのウェブアプリにログインし、製品切り替えを使用して管理者コンソールを開きます():

製品-スイッチャー あなたの組織の設定 → 組織情報画面に移動し、APIキーを表示ボタンを選択してください。あなたのAPIキー情報にアクセスするために、マスターパスワードを再入力するように求められます。

組織API情報 client_idとclient_secretの値をコピーして、Splunk設定ページのそれぞれの位置に貼り付けてください。

以下の追加フィールドも記入してください:

フィールド | 値 |

|---|---|

インデックス | 以前のガイドで作成されたインデックスを選択してください: |

サーバー URL | 自己ホスト型のBitwardenユーザーの方は、自己ホスト型のURLを入力してください。 |

開始日(任意) | データ監視の開始日を設定してください。設定されていない場合、デフォルトの日付は1年後に設定されます。 |

注意

あなたの組甔のAPIキーは、あなたの組織への完全なアクセスを可能にします。あなたのAPIキーを秘密に保ってください。あなたのAPIキーが侵害されたと思われる場合、この画面で設定>組織情報> APIキーをロテートボタンを選択してください。あなたの現在のAPIキーのアクティブな実装は、使用する前に新しいキーで再設定する必要があります。

完了したら、送信を選択してください。

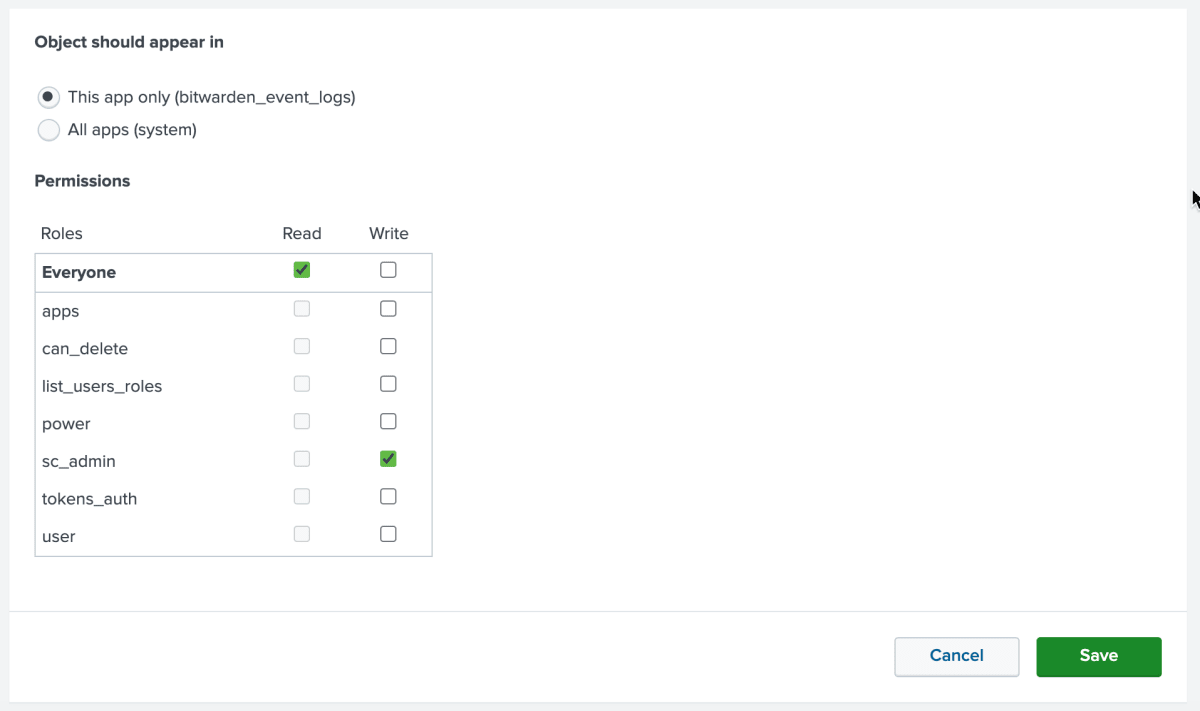

初期のBitwardenイベントログのインストールに続いて、bitwarden_event_logs_index 検索マクロが作成されます。マクロにアクセスして設定を調整するには:

上部のナビゲーションバーで設定を開きます。次に、詳細検索を選択してください。

検索マクロを選択して、検索マクロのリストを開きます。

次に、マクロを使用する権限を持つユーザーの役割を設定します。

マクロを表示するには、設定 → 高度な検索 → マクロの検索を選択します。

権限を選択してください

bitwarden_events_logs_index上で。次の権限を編集し、完了したら保存を選択してください。

マクロの権限を検索

エンタープライズ検索マクロ権限

フィールド | 説明 |

|---|---|

オブジェクトは表示されるべきです | イベントの検索でマクロを使用するには、このアプリのみを選択してください。マクロは、プライヴェートに保つが選択されている場合には適用されません。 |

権限 | 読み取りと書き込みアクセスを持つユーザーの役割に対して、希望の権限を選択してください。 |

備考

アプリでは一度に機能する検索マクロは一つだけです。

ダッシュボードは、Bitwarden組織のデータを監視し視覚化するためのいくつかのオプションを提供します。データ監視の3つの主要なカテゴリーは次のとおりです:

Bitwarden認証イベント

Bitwarden 保管庫 アイテム イベント

Bitwarden 組織イベント

ダッシュボードに表示されるデータは、幅広い種類の検索に対する情報と視覚化を提供します。より複雑なクエリは、ダッシュボードの上部にある検索タブを選択することで完了できます。

検索ページやダッシュボードから検索する際、検索は特定の時間枠に指定することができます。

備考

オンプレミスのユーザーの場合、次の時間枠がBitwardenイベントログの検索に対応しています:

今月まで

今年初から現在まで

先週

先週の営業日

先月

前年

過去30日間

すべての時間

検索クエリを含めて特定の検索を設定します。Spunkはその検索処理言語(SPL)方法を検索に利用します。詳細な検索については、Splunkのドキュメンテーションをご覧ください。

検索構造

Bashsearch | commands1 arguments1 | commands2 arguments2 | ...

標準的な検索結果オブジェクトの例:

標準検索オブジェクトに表示されるフィールドは、特定の検索に含めることができます。これには、以下のすべての値が含まれます:

値 | 例の結果 |

|---|---|

| アクションを実行するユーザーのメールアドレス。 |

| アクションを実行するユーザーのユニークID。 |

| アクションを実行するユーザーの名前。 |

| イベントの日付は |

| アクションが実行されたデバイスを識別するための数値番号。 |

| Splunkはデータハッシュを計算しました。Splunkのデータ整合性についてここで詳しく学びましょう。 |

| イベントを実行したIPアドレス。 |

| その行動が向けられた組电のメンバーのメールアドレス。 |

| アクションが向けられた組电のメンバーのユニークID。 |

| その行動が向けられた組电のメンバーの名前。 |

| 発生した組織イベントを表すイベントタイプコード。説明付きのイベントコードの完全なリストはこ�こでご覧いただけます。 |

すべてを検索する

Bashsourcetype="bitwarden:events" type=*特定のフィールドで結果をフィルタリングする

次の例では、検索はactingUserName を*ワイルドカードと共に探しており、actingUserNameを含むすべての結果が表示されます。

Bashsourcetype="bitwarden:events" actingUserName=*Splunkの検索では、AND演算子が暗黙的に使用されます。次のクエリは、特定のタイプと actingUserNameを含む結果を検索します。

Bashsourcetype="bitwarden:events" type=1000 actingUserName="John Doe"複数のコマンドを含めるには、|で区切ってください。次の結果は、トップの値がipAddressで表示されます。

Bashsourcetype="bitwarden:events" type=1115 actingUserName="John Doe" | top ipAddressユーザーの役割を設定する

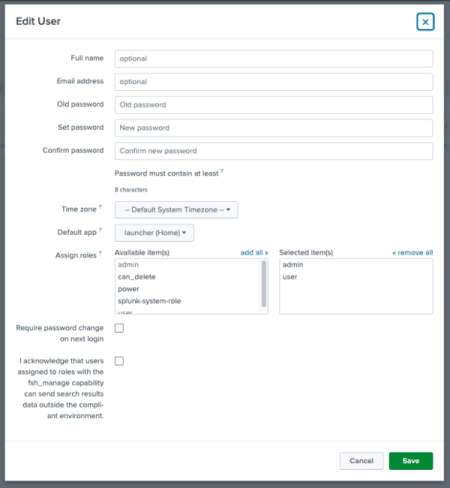

特定のタスクを実行するために、個々のユーザーの役割を管理します。ユーザーの役割を編集するには:

1. トップナビゲーションバーの設定メニューを開きます。

2. メニューの右下隅からユーザーを選択します。

3. ユーザー画面から、権限を編集したいユーザーを探し、編集を選択します。

この画面から、ユーザーの詳細を入力することができます。管理者、パワー、そして削除可能などの権限もここで個別に割り当てることができます。

データを削除

SSHアクセスでインデックスをクリアして、Bitwardenの検索データを削除します。監視対象の組織を変更するなどの場合、データをクリアする必要があるかもしれません。

Splunkディレクトリにアクセスし、

停止Splunkプロセス。bitwarden_eventsインデックスを-indexフラグでクリアします。例えば:Bashsplunk clean eventdata -index bitwaren_eventsSplunkプロセスを再起動します。

Splunk Enterpriseのユーザーは、アプリが以下にログを記録します:

/opt/splunk/var/log/splunk/bitwarden_event_logs.logエラーが発生している場合、またはBitwardenアプリが正しく機能していない場合、ユーザーはログファイルでエラーを確認するか、Spunkのドキュメンテーションを参照できます。