Okta SAMLの実装

この記事には、SAML 2.0を介したSSOでのOkta特有のログインの設定に関するヘルプが含まれています。別のIdPでSSOを使用したログインの設定については、SAML 2.0設定を参照してください。

設定は、BitwardenウェブアプリとOkta管理者ポータルの両方で同時に作業を行うことを含みます。進行するにあたり、両方をすぐに利用できる状態にして、記録されている順序でステップを完了することをお勧めします。

チップ

Already an SSO expert? Skip the instructions in this article and download screenshots of sample configurations to compare against your own.

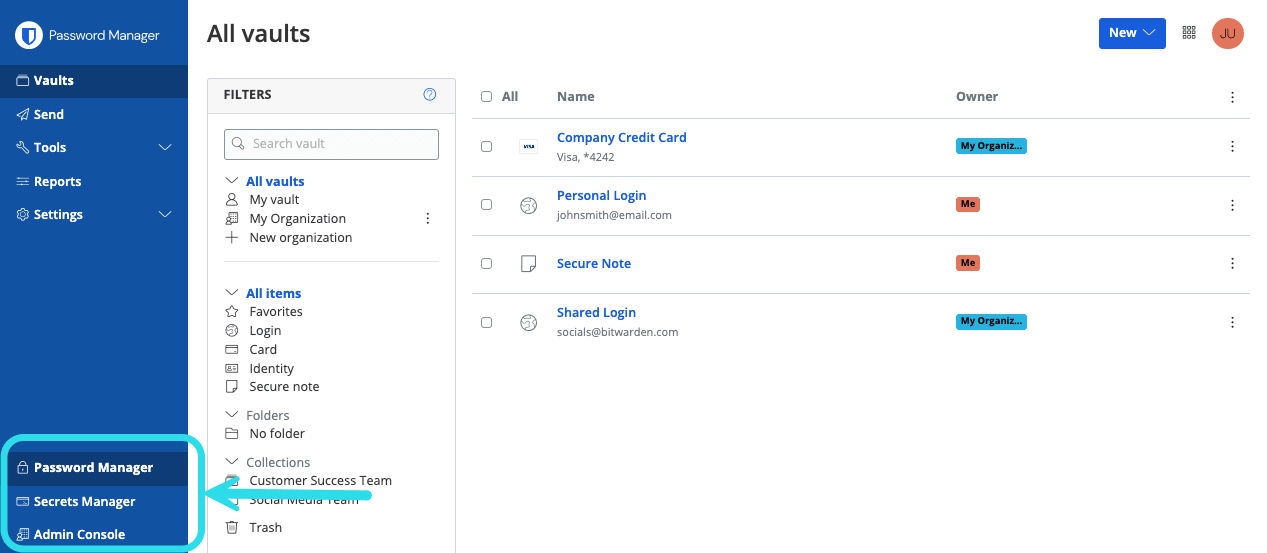

Bitwardenウェブアプリにログインし、製品スイッチャー()を使用して管理者コンソールを開きます。

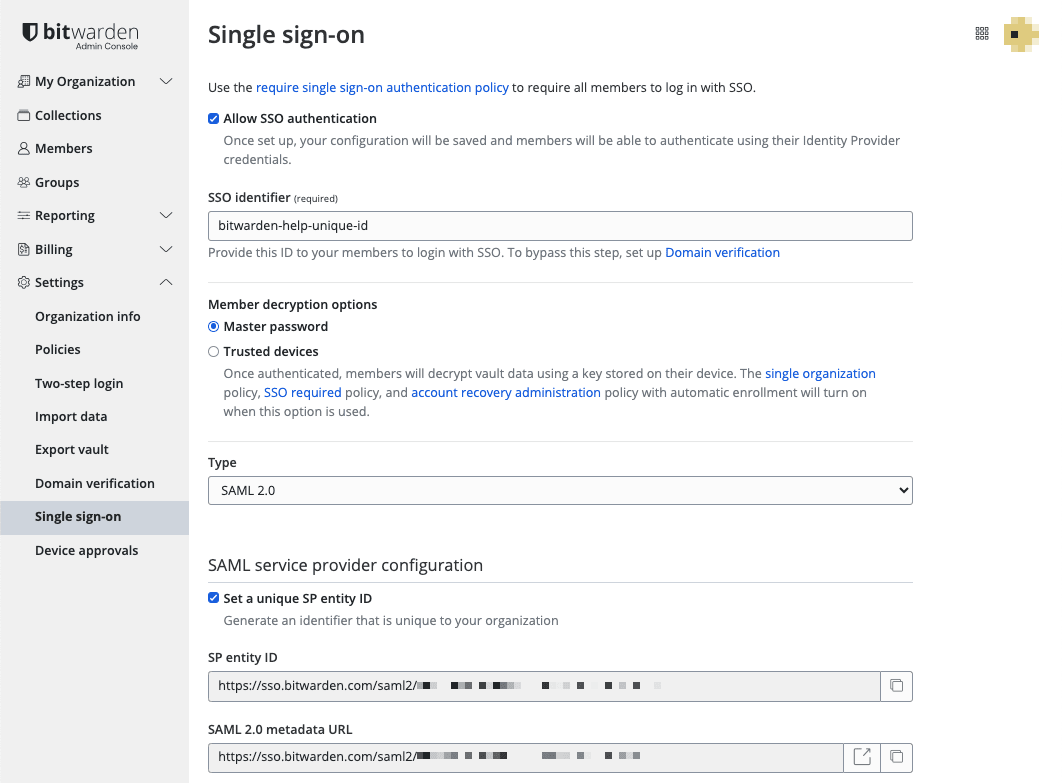

あなたの組織の設定 → シングルサインオン画面を開きます:

まだ作成していない場合は、あなたのSSO識別子を組織用に作成し、タイプのドロップダウンからSAMLを選択してください。この画面を開いたままにし��て、簡単に参照できるようにしてください。

この段階で、必要であればユニークなSPエンティティIDを設定するオプションをオフにすることができます。これを行うと、組电IDがSPエンティティID値から削除されますが、ほとんどの場合、このオプションをオンにしておくことをお勧めします。

チップ

代替のメンバー復号化オプションがあります。信頼できるデバイスでのSSOの使い方またはキーコネクターの使い方を学びましょう。

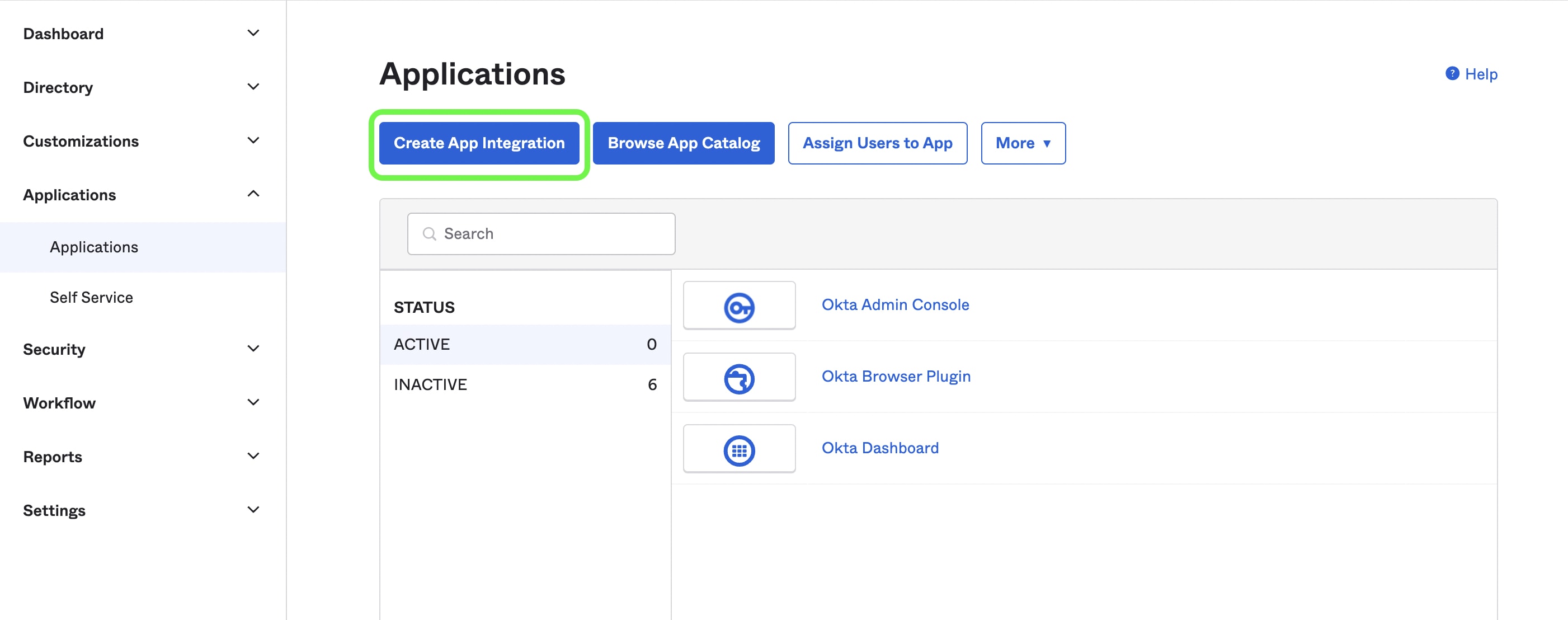

Okta管理者ポータルで、アプリケーション → アプリケーションをナビゲーションから選択します。アプリケーション画面で、アプリ統合を作成ボタンを選択します:

新しいアプリケーション統合ダイアログで、SAML 2.0ラジオボタンを選択します:

次へボタンを選択して設定に進んでください。

一般設定画面で、アプリケーションにユニークでBitwarden特有の名前を付け、次へを選択します。

SAMLの設定画面で、以下のフィールドを設定します:

フィールド | 説明 |

|---|---|

シングルサインオンURL | このフィールドを事前に生成されたAssertion Consumer Service (ACS) URLに設定します。 この自動生成された値は、組織の設定 → シングルサインオン画面からコピーでき、設定により異なります。 |

視聴者のURI(SPエンティティID) | このフィールドを事前に生成されたSPエンティティIDに設定します。 この自動生成された値は、組織の設定 → シングルサインオン画面からコピーでき、設定により異なります。 |

名前IDの形式 | SAML NameID形式をSAMLアサーションで使用するために選択します。デフォルトでは、未指定。 |

アプリケーションのユーザー名 | Okta属性を選択して、ユーザーがBitwardenにログインするために使用します。 |

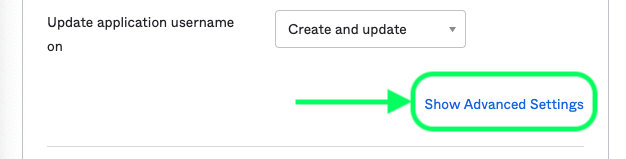

詳細設定を表示のリンクを選択し、次のフィールドを設定してください:

フィールド | 説明 |

|---|---|

応答 | SAMLレスポンスがOktaによって署名されているかどうか。 |

主張署名 | SAMLアサーションがOktaによって署名されているかどうか。 |

署名アルゴリズム | 応答と/またはアサーションに署名するために使用される署名アルゴリズムは、署名済みに設定されているものによります。デフォルトでは、 |

ダイジェストアルゴリズム | 応答と/またはアサーションに署名するために使用されるダイジェストアルゴリズムは、署名済みに設定されているものによります。このフィールドは、選択された署名アルゴリズムと一致す��る必要があります。 |

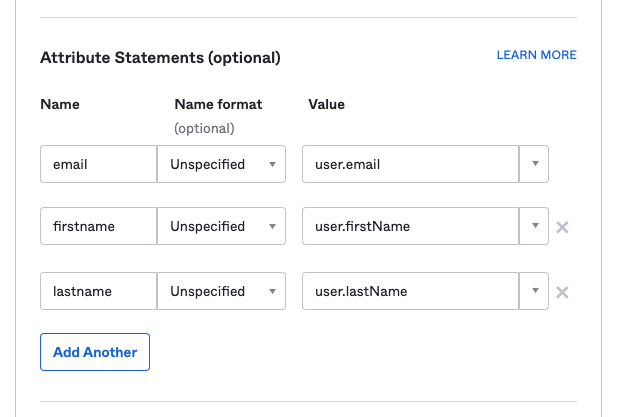

属性ステートメントセクションで、以下のSP → IdP属性マッピングを構築します:

設定が完了したら、次へボタンを選択してフィードバック画面に進み、完了を選択してください。

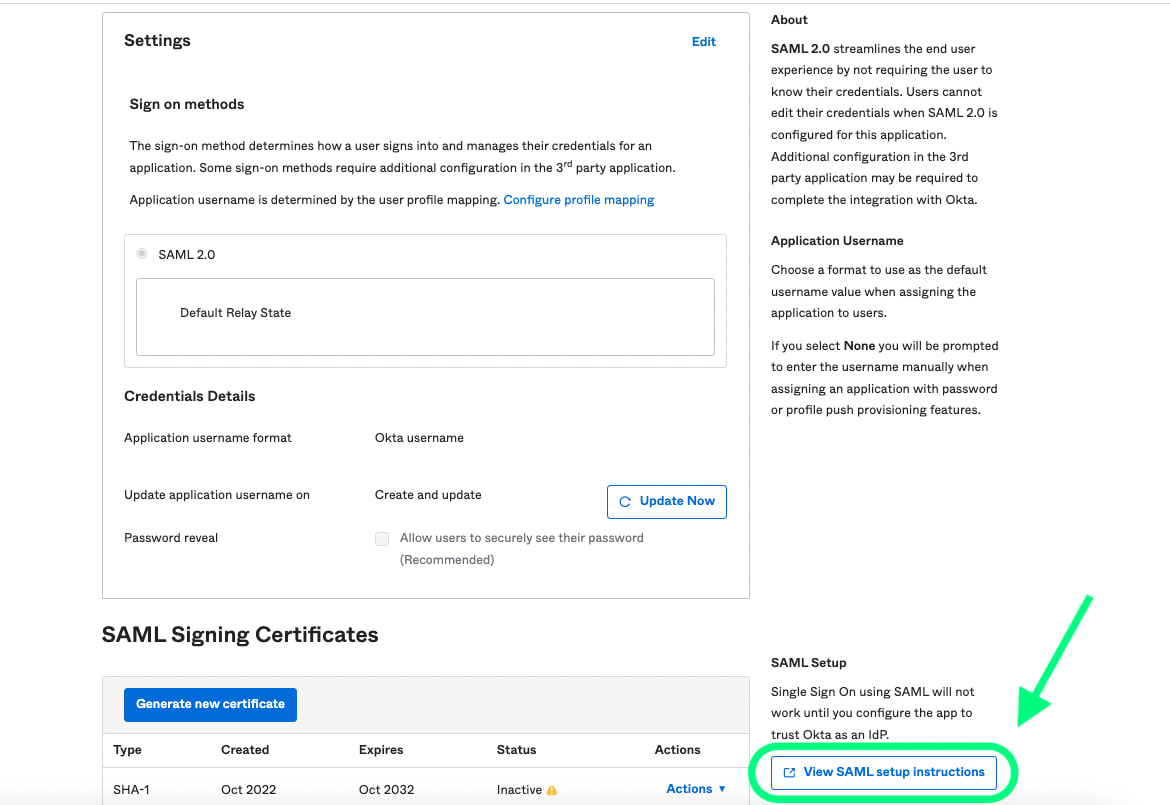

アプリケーションが作成されたら、アプリのサインオンタブを選択し、画面の右側にある設定手順を表示ボタンを選択してください:

このページを将来の使用のために開いたままにするか、またはIDプロバイダーのシングルサインオンURLとIDプロバイダーの発行者をコピーして、X.509証明書をダウンロードしてください:

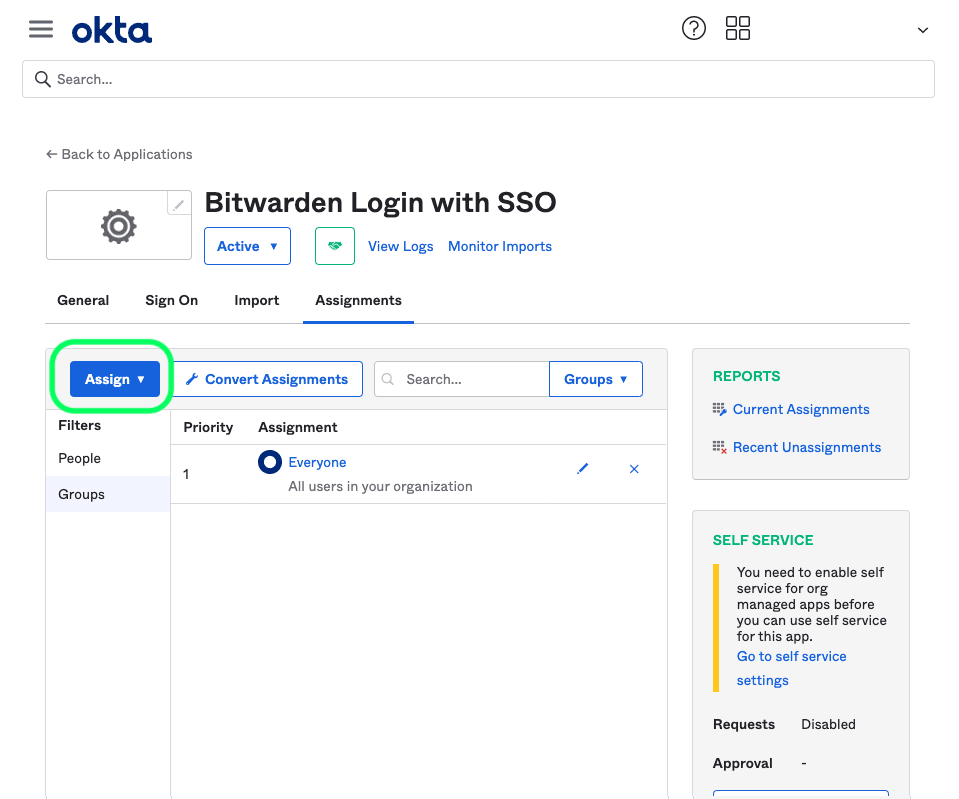

課題タブに移動し、割り当てるボタンを選択します:

アプリケーションへのアクセスは、人々に割り当てるオプションを使用してユーザーごとに、またはグループに割り当てるオプションを使用して一括で割り当てることができます。

この時点で、Okta管理者ポータルのコンテキスト内で必要なすべてを設定しました。設定を完了するためにBitwardenウェブアプリに戻ってください。

シングルサインオン画面は、設定を二つのセクションに分けています:

SAML サービス プロバイダーの構成によって、 SAML リクエストの形式が決まります。

SAML IDプロバイダーの設定は、SAMLの応答に期待する形式を決定します。

次のフィールドを、アプリ作成中にOkta管理者ポータルで選択した選択肢に従って設定します:

フィールド | 説明 |

|---|---|

名前ID形式 | これをOktaで指定された名前ID形式に設定するか、それ以外の場合は未指定のままにしてください。 |

アウトバウンド署名アルゴリズム | BitwardenがSAMLリクエストに署名するために使用するアルゴリズム。 |

署名行動 | SAMLリクエストが署名されるかどうか/いつ署名されるか。 |

最小入力署名アルゴリズム | これをOktaで指定された署名アルゴリズムに設定します。 |

署名されたアサーションが欲しい | Assertion Signatureフィールドを署名済みのOktaに設定した場合、このボックスをチェックしてください。 |

証明書を検証する | あなたのIdPから信頼できるCAを通じて信頼性のある有効な証明書を使用するときは、このボックスをチェックしてください。自己署名証明書は�、適切な信頼チェーンがBitwardenログインのSSO dockerイメージ内に設定されていない限り、失敗する可能性があります。 |

サービスプロバイダーの設定が完了したら、作業を保存してください。

IDプロバイダーの設定では、アプリケーションの値を取得するために、しばしばOkta管理者ポータルを参照する必要があります。

フィールド | 説明 |

|---|---|

エンティティID | Oktaのサインオン設定画面から取得した、あなたのIDプロバイダ発行者を入力してください。これは、設定手順を表示ボタンを選択することで取得できます。このフィールドは大文字と小文字を区別します。 |

バインディングタイプ | リダイレクトに設定します。現在、OktaはHTTP POSTをサポートしていません。 |

シングルサインオンサービスURL | Oktaのサインオン設定画面から取得した、あなたのIDプロバイダーのシングルサインオンURLを入力してください。 |

シングルログアウトサービスURL | 現在、SSOでのログインはSLOをサポートしていません。このオプションは将来の開発を予定していますが、ご希望であれば事前に設定することができます。 |

X509公開証明書 | ダウ�ンロードした証明書を貼り付け、削除してください。

そして |

アウトバウンド署名アルゴリズム | 選択された署名アルゴリズムを選択してください Oktaアプリ設定中に。署名アルゴリズムを変更していない場合は、デフォルトのままにしてください( |

アウトバウンドログアウト要求を許可する | 現在、SSOでのログインはSLOをサポートしていません。 |

認証リクエストに署名を希望します | OktaがSAMLリクエストの署名を期待しているかどうか。 |

備考

X509証明書を完成させるとき、有効期限の日付をメモしてください。SSOエンドユーザーへのサービスの中断を防ぐために、証明書を更新する必要があります。証明書が期限切れになった場合でも、管理者と所有者のアカウントは常にメールアドレスとマスターパスワードでログインできます。

IDプロバイダーの設定が完了したら、保存してください。

チップ

シングルサインオン認証ポリシーを有効にすることで、ユーザーにSSOでログインすることを要求することができます。メモしてください、これは単一の組織ポリシーも同時に活性化する必要があります。もっと学ぶ

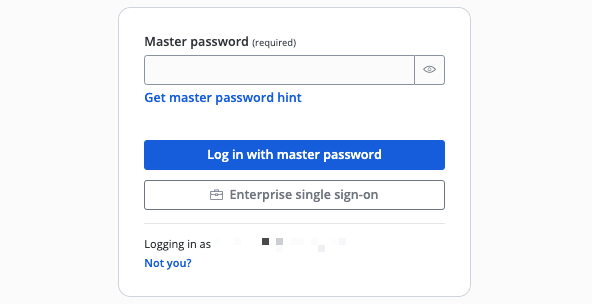

設定が完了したら、https://vault.bitwarden.comに移動して、メールアドレスを入力し、続行を選択し、エンタープライズシングルオンボタンを選択してテストしてください。

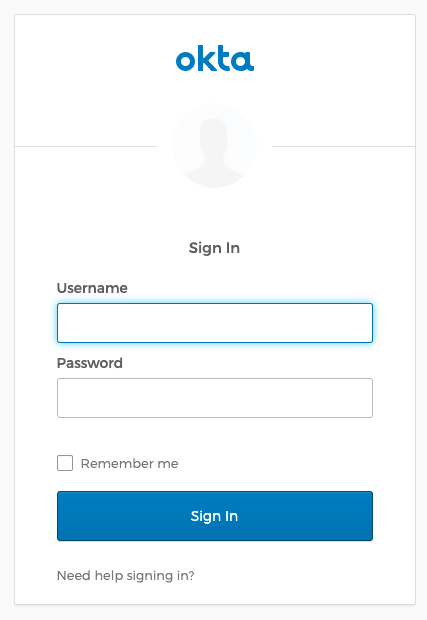

設定された組織識別子を入力し、ログインを選択してください。あなたの実装が正常に設定されている場合、Oktaのログイン画面にリダイレクトされます。

あなたのOktaの資格情報で認証した後、Bitwardenのマスターパスワードを入力して保管庫を復号化してください!

備考

Bitwarden does not support unsolicited responses, so initiating login from your IdP will result in an error. The SSO login flow must be initiated from Bitwarden. Okta administrators can create an Okta Bookmark App that will link directly to the Bitwarden web vault login page.

As an admin, navigate to the Applications drop down located on the main navigation bar and select Applications.

Click Browse App Catalog.

Search for Bookmark App and click Add Integration.

Add the following settings to the application:

Give the application a name such as Bitwarden Login.

In the URL field, provide the URL to your Bitwarden client such as

https://vault.bitwarden.com/#/loginoryour-self-hostedURL.com.

Select Done and return to the applications dashboard and edit the newly created app.

Assign people and groups to the application. You may also assign a logo to the application for end user recognition. The Bitwarden logo can be obtained here.

Once this process has been completed, assigned people and groups will have a Bitwarden bookmark application on their Okta dashboard that will link them directly to the Bitwarden web vault login page.

このページの変更を提案する

どうすればこのページを改善できますか?

技術、請求、製品に関するご質問は、サポートまでお問い合わせください。